适用于任何公司的网络安全架构

发布时间:2024年01月08日

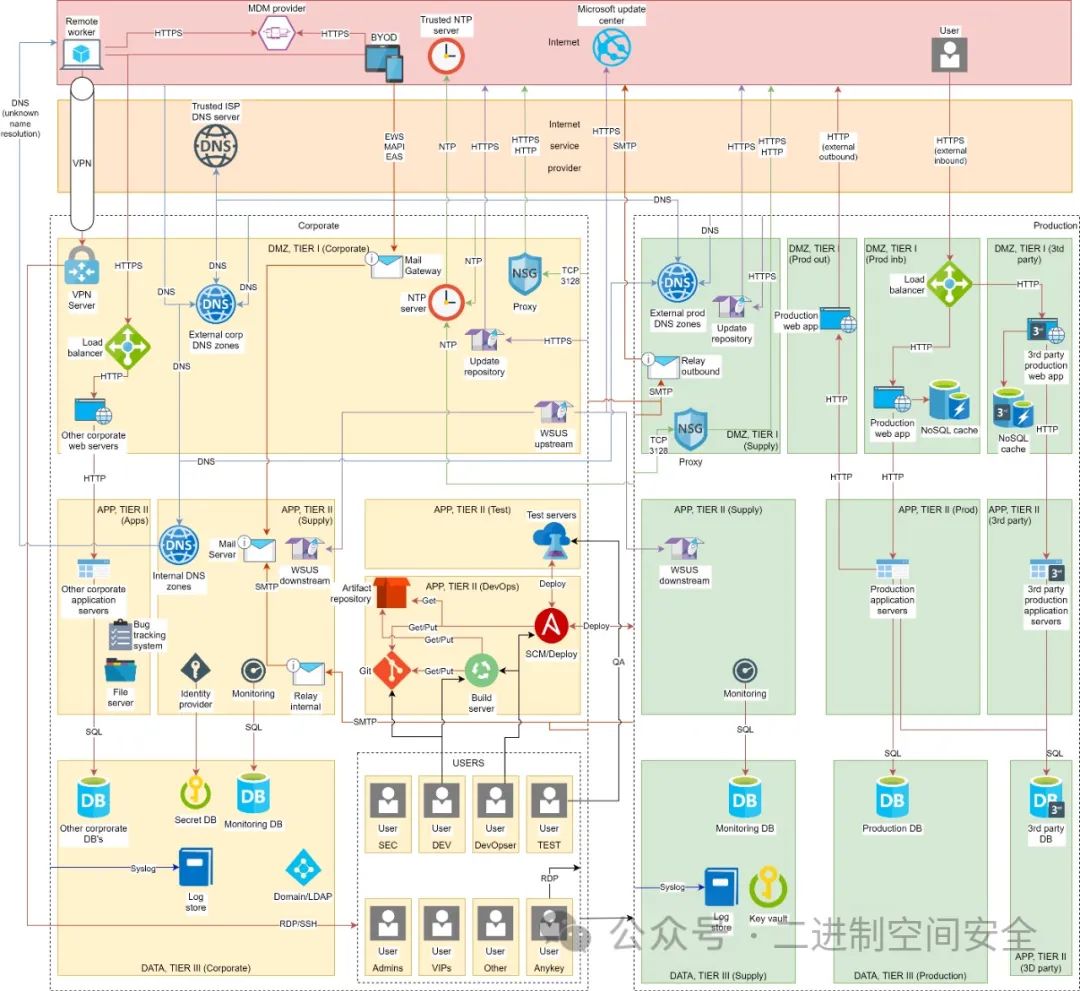

1.第一等级:基础级

优势

可防范基本有针对性的攻击,使攻击者难以在网络上推进。将生产环境与企业环境进行基本隔离。

劣势

默认的企业网络应被视为潜在受损。普通员工的工作站以及管理员的工作站可能受到潜在威胁,因为它们在生产网络中具有基本和管理员访问权限。

在这方面,任何工作站的妥协理论上都可能导致以下攻击向量的利用。攻击者侵入企业网络的工作站,然后攻击者要么提升在企业网络中的权限,要么立即利用之前获得的权限攻击生产网络。

攻击向量保护 安装最大数量的信息保护工具,实时监测可疑事件并立即响应。

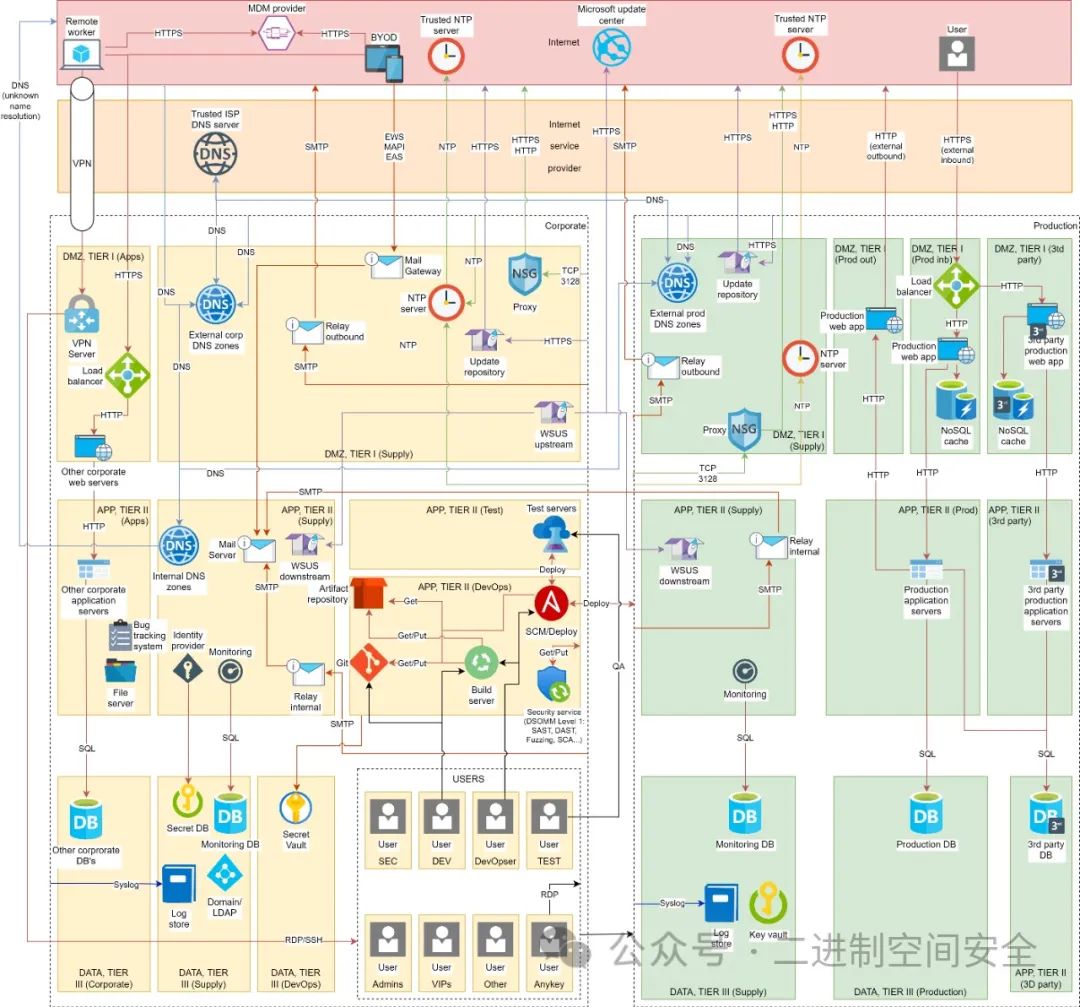

2.第二等级:初步安全实践

优势

企业网络中有更多的网络段。 对生产网络的主要支持基础设施进行完全复制,如:

- 邮件中继;

- 时间服务器;

- 其他服务(如果有)。

更安全的软件开发。建议至少实施DSOMM1级的DevSecOps,这需要引入密码、令牌、加密密钥、登录名等单独的机密存储,以及用于SAST、DAST、模糊测试、SCA和其他DevSecOps工具的附加服务器。在企业段的支持基础设施出现问题时,这不会影响生产环境。对于攻击者来说,破坏生产环境要更困难一些。

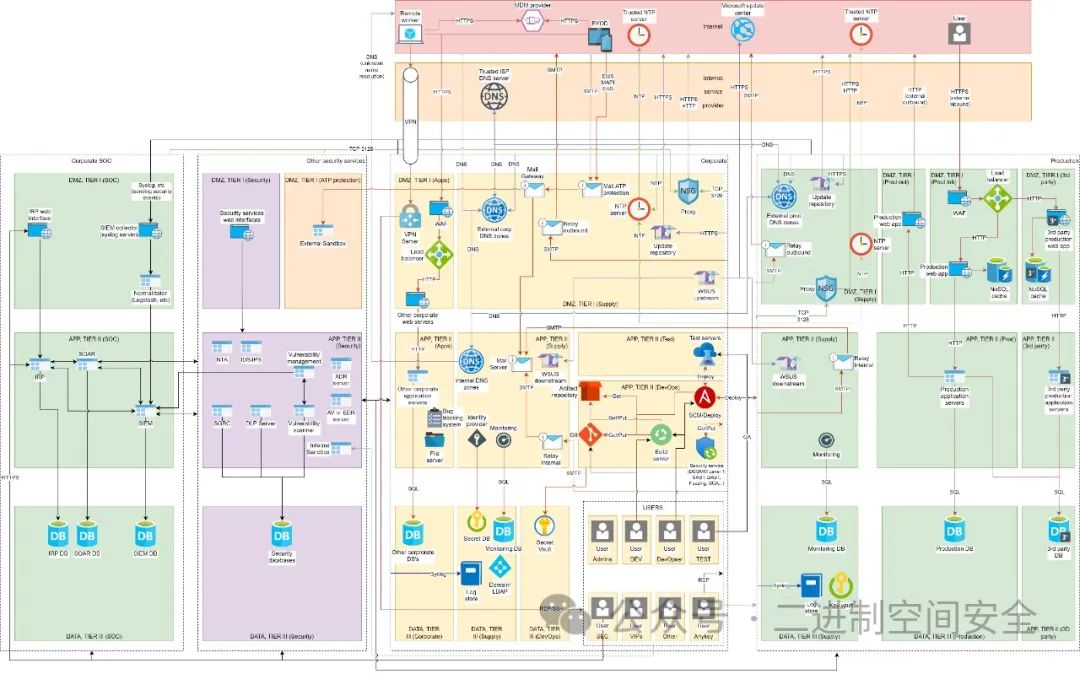

3.第三等级:高度采用安全实践

该级别需要公司管理层(首席执行官)了解网络安全在公司生命中的作用。信息安全风险成为公司运营风险之一。根据公司规模,信息安全部门的最小规模为15-20名员工。

优势

实施安全服务,如:

- 安全运营中心(SIEM,IRP,SOAR,SGRC)

- 数据泄漏防护

- 钓鱼保护

- 沙盒

- 入侵防护系统

- 漏洞扫描器

- 终端保护

- Web应用防火墙

- 备份服务器

劣势

信息安全工具和信息安全专业人员的高成本。

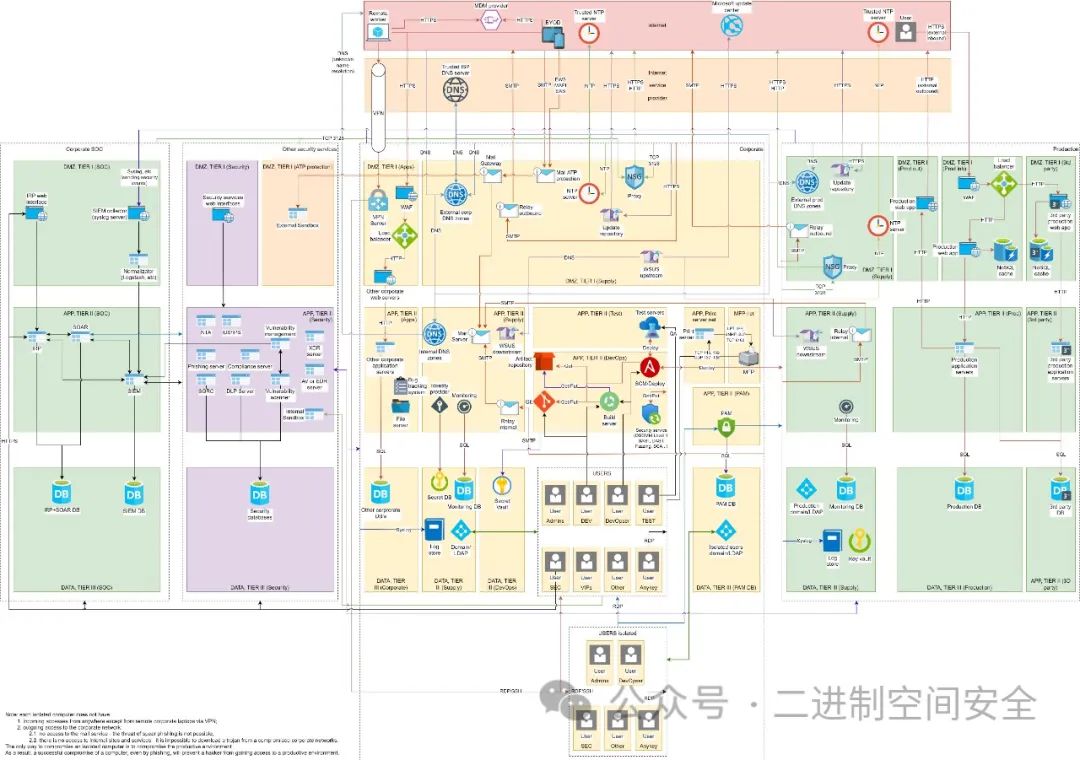

4.第四等级:大规模高级安全实践部署

每个生产和企业服务都有自己的网络:一级、二级、三级。

生产环境是从隔离的计算机访问的, 每台隔离计算机不具有:

- 除了通过VPN从远程公司笔记本电脑以外的任务地方进入传入访问。

- 出站访问公司网络: 无法访问邮件服务,不可能受到鱼叉式网络钓鱼的威胁; 无法访问内部站点和服务,不可能从受感染的公司网络下载木马。

破坏隔离计算机的唯一方法是破坏生产环境。因此,成功入侵计算机(即使是通过网络钓鱼)也将阻止黑客访问生产环境。

实施其他可能的安全服务,例如:

- 特权访问管理;

- 内部网络钓鱼训练服务器;

- 合规服务器(配置评估)。

优点

实施安全服务,例如:

- 特权访问管理;

- 内部网络钓鱼训练服务器;

- 合规服务器(配置评估);

- 强有力地保护生产环境免受鱼叉式网络钓鱼的侵害。

现在攻击者将无法攻击生产网络,因为现在企业网络中潜在受感染的工作站基本上没有对生产的网络访问权限。相关问题:

- 用于访问生产网络的独立工作站 - 是的,桌面上将有 2 台计算机;

- 用于生产网络的其他 LDAP 目录或域控制器;

- 防火墙分析仪、网络设备分析仪;

- 网络流量分析器。

缺点

现在,如果需要访问生产网络,桌面上将有 2 台计算机。

文章来源:https://blog.csdn.net/pantouyuchiyu/article/details/135457505

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 高效氧化催化剂10nm纳米过氧化钛液30% CY-T10G

- 深度生成模型之自编码器与变分自编码器 ->(个人学习记录笔记)

- 基于linux系统的Tomcat+Mysql+Jdk环境搭建(三)centos7 安装Tomcat

- 初级数据结构(六)——堆

- 网络安全的概念、类型和重要性

- 在python中_signal= pyqtSignal(object) 怎么c++中 像这样统一传递 object

- [Angular] 笔记 8:list/detail 页面以及@Input

- 基于ssm校园交友网站设计与实现(源码齐全可用)

- LSTM中文新闻分类源码详解

- 用户反映在浏览器中使用AI工具 Copilot 遇到严重卡顿问题,微软官方给出初步解释