勒索病毒最新变种.mkp勒索病毒来袭,如何恢复受感染的数据?

导言:

在数字时代,恶意软件威胁日益猖獗,其中[datastore@cyberfear.com].mkp [MyFile@waifu.club].mkp [backup@waifu.club].mkp [henderson@cock.li].mkp [myers@airmail.cc].mkp勒索病毒成为网络安全的一大挑战。本文将介绍该病毒的特征、恢复受害数据的方法以及如何预防此类威胁。如果您在面对被勒索病毒攻击导致的数据文件加密问题时需要技术支持,欢迎联系我们的技术服务号(sjhf91),我们可以帮助您找到数据恢复的最佳解决方案。

.mkp 勒索病毒加密算法变化 加密算法的变化是勒索病毒进化的一种策略,旨在提高其对抗安全防护的能力。以下是一些加密算法变化的可能方式:

. 使用多种加密算法:勒索病毒可能设计成能够使用多个不同的加密算法。这样,攻击者可以根据需要灵活选择加密算法,使解密过程更加困难。

. 定期更换密钥:攻击者可能定期更换加密密钥,使之前的解密密钥失效。这增加了恢复数据的难度,因为需要获取最新的密钥。

. 自定义加密算法:一些高级的攻击者可能会开发自定义的加密算法,与传统的算法有所不同。这使得安全专业人员更难分析和破解加密。

. 动态密钥生成:勒索病毒可能使用动态密钥生成技术,即在感染时生成一个唯一的密钥。这使得相同的文件在不同系统上可能被使用不同的密钥加密。

. 混合加密:结合对称和非对称加密的方法。对称加密用于加密大量数据,而非对称加密用于加密对称密钥,增加破解的难度。

遭遇[datastore@cyberfear.com].mkp勒索病毒

某公司一直是数字化运营的佼佼者,然而,数字威胁并不分青红皂白。一天,公司的服务器遭受了一场来自[datastore@cyberfear.com].mkp勒索病毒的袭击。关键的数据文件被加密,勒索信息如毒蛇般爬上每一台受感染的设备,要求支付高额赎金以获取解锁密钥。公司领导团队在绝望中意识到支付赎金并不能保证数据的安全,而且这很可能会导致更多的勒索。决策层迅速展开行动,寻找更为可靠的解决方案。这时,他们得知了91数据恢复公司的卓越声誉和成功案例。

91数据恢复公司的专业团队迅速响应,他们了解到.[datastore@cyberfear.com].mkp勒索病毒采用了先进的加密技术,是一种新兴的威胁。但这并没有让他们气馁,相反,这激发了他们寻找破解之道的决心。通过深度的技术分析和数据恢复工作,91数据恢复公司的团队成功地破解了.mkp勒索病毒的加密算法。他们挽救了公司关键的数据,为业务的重新启动提供了可行的方案。

这个数字解救的奇迹迅速传遍整个公司,带来了员工们期盼已久的喜悦。防范与未来这次数字危机使得某公司更加认识到数字安全的重要性。在数据恢复之后,他们加强了网络安全策略,对系统进行了全面升级,定期进行漏洞扫描和员工培训。91数据恢复公司也为他们提供了未来数字护城河的构建建议,让公司能够更好地应对未来的数字威胁。

如果您正在经历勒索病毒数据恢复的困境,我们愿意与您分享我们的专业知识和经验。通过与我们联系,您将能够与我们的团队进行沟通,并获得关于数据恢复的相关建议。如果您希望了解更多信息或寻求帮助,请随时添加我们的技术服务号(sjhf91)免费咨询获取数据恢复的相关帮助。

恢复被.mkp 勒索病毒加密的数据文件

. 隔离受感染系统:立即隔离受感染的系统,阻止病毒传播到其他系统。

. 通知安全团队:及时通知网络管理员和安全团队,以便他们采取必要的措施来应对威胁。

. 寻求专业帮助:如果无法通过备份或解密工具恢复文件,建议寻求专业的数据恢复服务。这些服务通常具备高级技术和工具来尝试从受感染的系统中恢复数据。

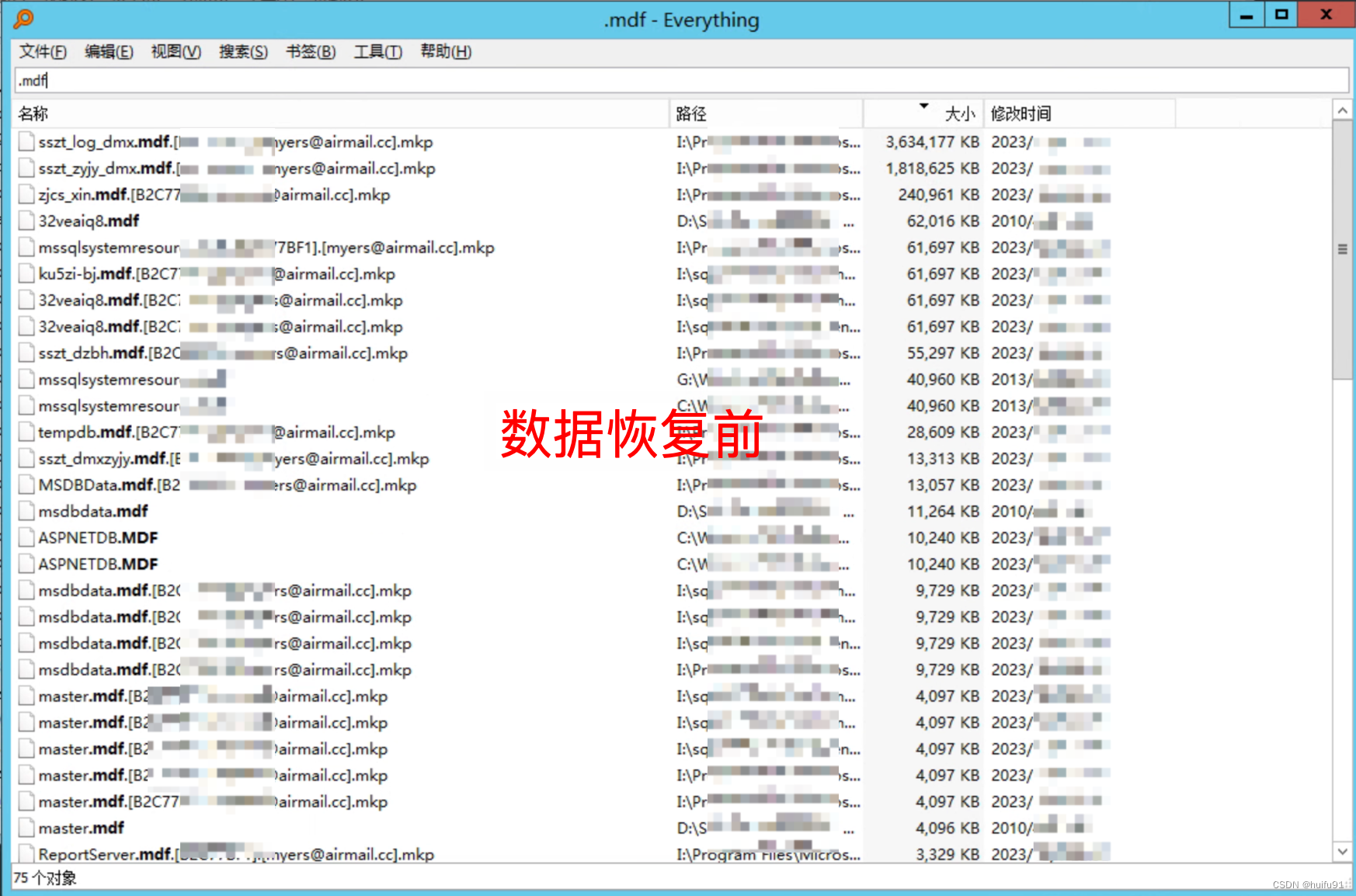

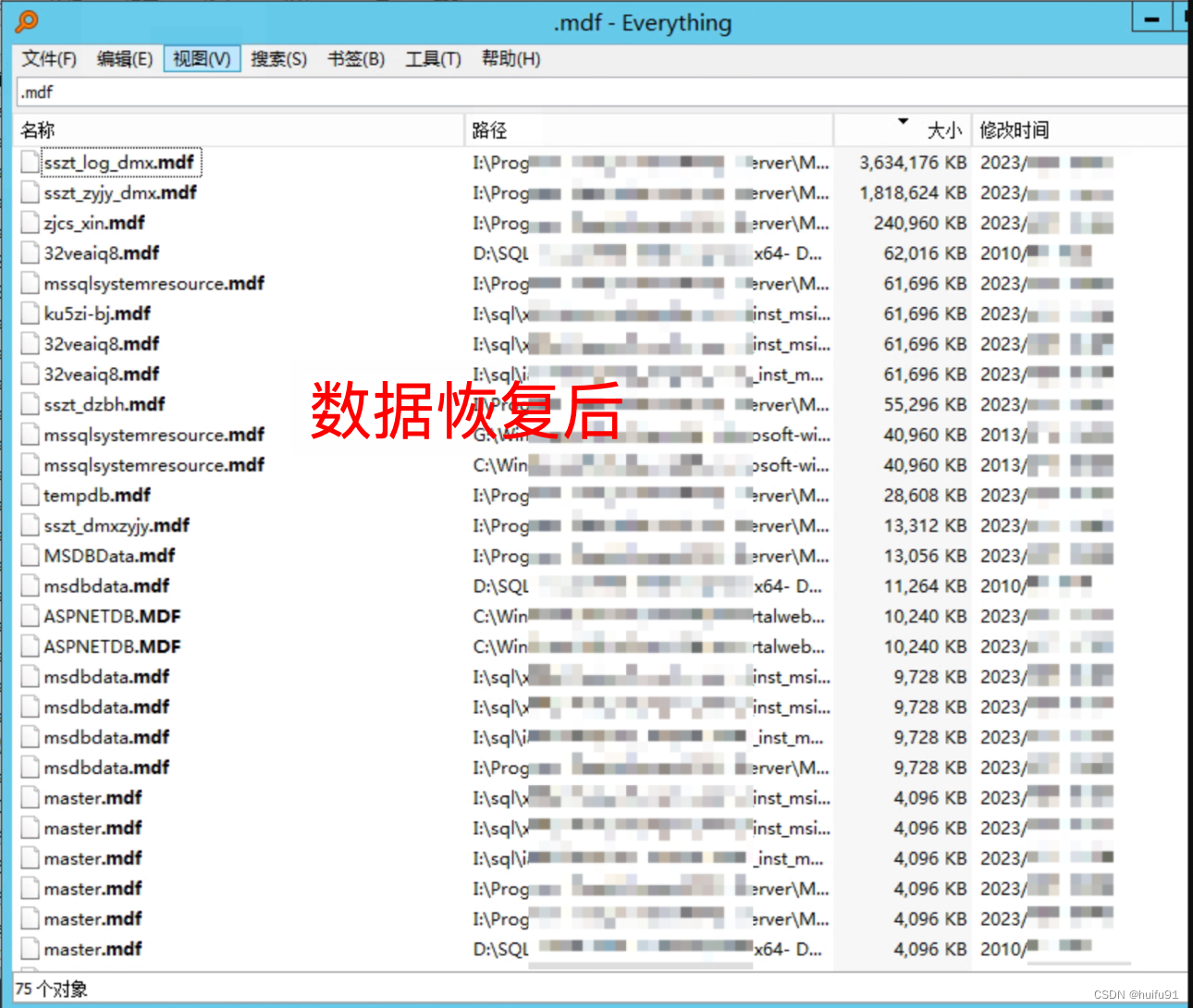

被.mkp勒索病毒加密后的数据恢复案例:

预防.mkp 勒索病毒的方法

. 定期备份数据:建立定期备份的良好习惯,确保备份存储在离线位置,以免备份文件也受到感染。

. 更新系统和软件:及时安装操作系统和应用程序的安全更新,修复已知漏洞,减少病毒入侵的机会。

. 强化密码安全:使用复杂、独特的密码,定期更改密码,避免在多个账户中重复使用相同的密码。

. 网络安全培训:为员工提供网络安全培训,教育他们如何辨别威胁,避免社交工程攻击,以及如何保持敏感信息的安全。

. 使用安全软件:部署强大的防病毒和反勒索病毒软件,及时检测和隔离潜在的.mkp 勒索病毒攻击。

. 谨慎打开附件和链接:避免打开来自未知发件人的附件,点击可疑链接,以减少感染的风险。.mkp 勒索病毒威胁着个人和组织的数据安全,采取上述预防和应对策略将有助于最大程度地降低潜在威胁的影响。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,mallox勒索病毒,.mallab勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,[[backup@waifu.club]].wis,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,[steloj@mailfence.com].steloj,.steloj勒索病毒,makop勒索病毒,devos勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[backups@airmail.cc].faust,[Decipher@mailfence.com].faust,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 机器学习_捕捉函数的变化趋势(凸函数)

- VStudio2022导出Qt项目在Linux的Qtcreator中运行修复错误记录

- 电鸿OS,电力行业的未来,究竟有何潜力?

- vivado 时钟组

- 电网2.0-安科瑞EMS智能化用配电未来应用

- 一款汇聚 精美UI+AI内容生成助手 的实用白板工具

- 小学生居然都会用CSS2.0+PS切片开发自适应文字圆角滑动门导航栏 【附完整代码】

- 【JaveWeb教程】(8)Web前端基础:Vue组件库Element之Table表格组件和Pagination分页组件 详细示例介绍

- 高精度原边控制电路D3820,CC/CV精度±5%以内,可作为10W以下小功率、低待机功耗的电源替代,兼容OB2520

- 语音声光报警器优点