网络安全概述---笔记总结

网络安全概述

网络安全---Cyberspace security

2003年美国提出网络空间的概念 --- 一个由信息基础设施组成的互相依赖的网络。我国官方文件定义:网络空间为继海,陆,空,天以外的第五大人类活动领域

发展阶段:

通信保密阶段 --- 计算机安全阶段 --- 信息系统安全 --- 网络空间安全APT攻击 --- 高级持续性威胁

常见的网络安全术语

| 漏洞 | 可能被一个或多个威胁利用的资产或控制的弱点 |

| 0day | 通常是指还没有补丁的漏洞。也就是说官方还没有发现或者是 发现了还没有开发出安全补丁的漏洞 |

| 后门 | 绕过安全控制而获取对程序或系统访问权的方法 |

| webshell | 以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称作为一种网页后门 |

| exploit | 简称exp,漏洞利用 |

| poc | 漏洞验证 |

| 肉鸡 | 被黑客种上木马的服务器或主机,彻底沦陷为黑客的工具 |

| 社会工程学 | 通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等 心理陷阱进行诸如欺骗、伤害等危害手段取得自身利益的手法 |

| APT攻击 | 高级持续性威胁。 利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式 |

| 脱库 | 是指黑客入侵有价值的网络站点,把注册用户的资料数据库全部盗走的行为。 |

| 洗库 | 在取得大量的用户数据之后,黑客会通过一系列的技术手段和黑色产业链将有价值的用户数据变现,这通常也被称作洗库。 |

| 撞库 | 黑客将得到的数据在其它网站上进行尝试登陆,叫做撞库,因为很多用户喜欢使用统一的用户名密码。 |

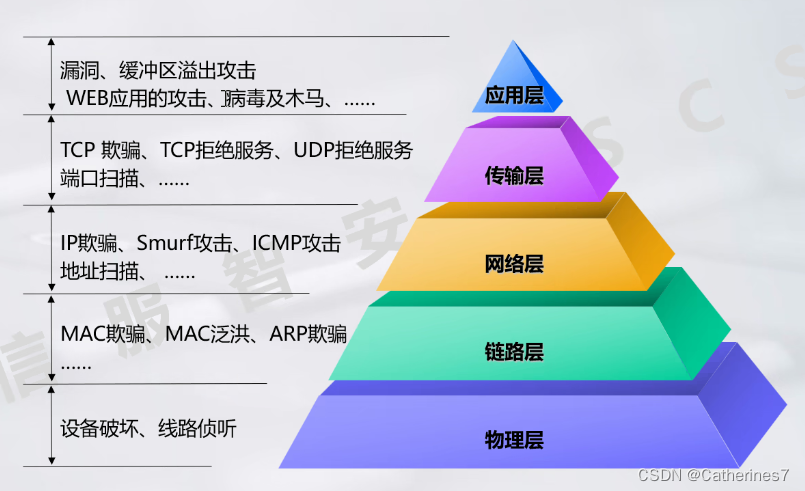

常见安全攻击

这里根据TCP/IP协议栈来划分攻击类型

信息安全要素

信息安全的五要素

- 保密性—confidentiality

- 完整性—integrity

- 可用性—availability

- 可控性—controllability

- 不可否认性—Non-repudiation

保密性:

保密性:确保信息不暴露给未授权的实体或进程。

目的:即使信息被窃听或者截取,攻击者也无法知晓信息的真实内容。可以对抗网络攻击中的被动攻击。

完整性:

只有得到允许的人才能修改实体或进程,并且能够判别出实体或进程是否已被修改。完整性鉴别机制,保证只有得到允许的人才能修改数据 。可以防篡改。

可用性:

得到授权的实体可获得服务,攻击者不能占用所有的资源而阻碍授权者的工作。用访问控制机制,阻止非授权用户进入网络。使静态信息可见,动态信息可操作,防止业务突然中断。

可控性:

可控性主要指对危害国家信息(包括利用加密的非法通信活动)的监视审计。控制授权范围内的信息流向及行为方式。使用授权机制,控制信息传播范围、内容,必要时能恢复密钥,实现对网络资源及信息的可控性。

不可否认性:

对出现的安全问题提供调查的依据和手段。使用审计、监控、防抵赖等安全机制,使得攻击者、破坏者、抵赖者“逃不脱",并进一步对网络出现的安全问题提供调查依据和手段,实现信息安全的可审查性。?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Ubuntu Desktop 22.04 禁用自动更新

- Windows开机后,Docker失败:Commoncauses include access rights issues

- 2024新趋势下的“电力行业数字化转型建设方案”

- LCA算法-Tarjan算法

- Live800:倾听和理解客户的声音:改进服务的动力

- 求解拍频的信号特征

- 灌区信息化方案(什么是现代化灌区,如何一步到位)

- MATLAB实现多元线性回归数学建模算法

- 案例179:基于微信小程序的在线选课系统

- mybatis动态SQL