企业网络出口部署案例

知识改变命运,技术就是要分享,有问题随时联系,免费答疑,欢迎联系!

?

?

出口部署要点概述

园区出口部署旨在实现园区终端用户能够访问广域网或Internet,以及实现园区分支与总部的互联。园区出口一般需要部署路由器和防火墙,路由器解决内外网互通问题,防火墙提供边界安全防护能力。

根据园区网络的业务、规模的不同,园区出口部署方式不同:

?对于链路类型、出口路由较简单的场景,可以仅部署防火墙作为出口设备。

?对于大型园区出口,通常采用防火墙直连路由器的组网方式。

?对于总部与分支相连的场景,推荐部署IPSec进行互联。

?出口设备与Internet连接时,可以使用静态路由、OSPF路由或BGP路由。园区内网路由主要满足园区内部设备、终端的互通需求并且与外部路由交互。一般可以选择静态路由或OSPF。

?静态路由:适用于路由条目较少的场景。大多数园区一般使用静态路由即可满足要求

?OSPF路由:适用于路由条目较多的场景。

?BGP路由:适用于路由条目较多的场景。当企业与ISP之间有多条链路,且多条链路可以提供差异化的路由服务时,推荐部署BGP。

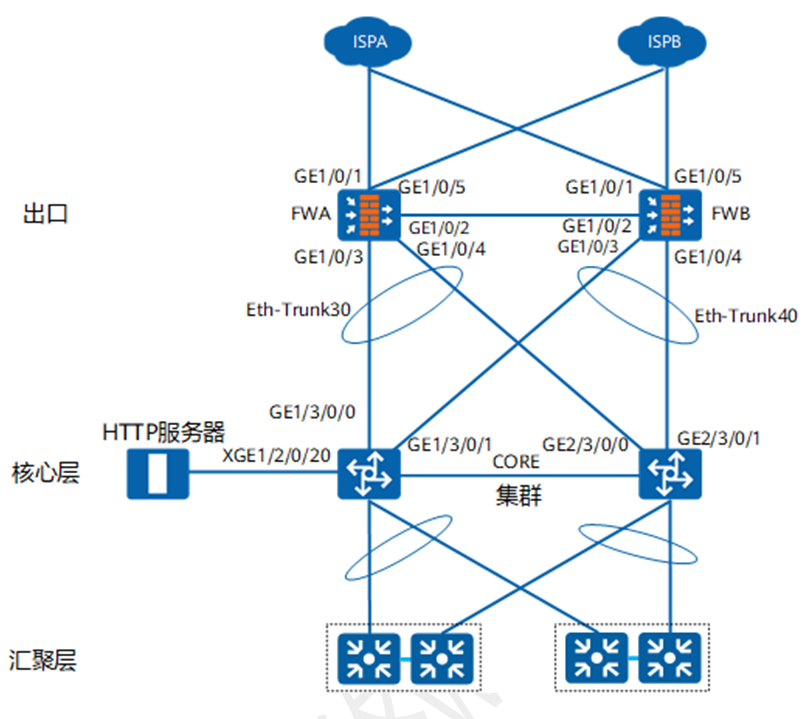

1、防火墙出口

案例描述

园区出口的两台防火墙组建双机热备,作为整个园区网的出口网关,对出入园区的业务流量提供安全过滤功能,为网络安全提供保证。核心层的两台交换机组建集群,作为整个园区网络的核心,同时作为用户网关,为用户分配IP地址。具体业务要求如下

- 业务流量在网络出口侧可自动选择出口,分流到不同的运营商网络,避免链路资源浪费。

- 内网用户可以正常访问Internet资源,但工作时间不能玩网络游戏和观看网络视频。

- 外网用户可以访问内网中的HTTP服务器资源。

本案例中,汇聚层的两台交换机组建堆叠,与核心交换机相连。

图1 防火墙出口的园区组网图

2、防火墙旁挂

案例描述

在大型园区出口,核心交换机上行通过路由器访问外网。防火墙旁挂于核心交换机,对业务流量提供安全过滤功能。核心交换机作为用户网关,为用户分配IP地址。具体组网要求如下:

- 为了简化网络并提高可靠性,核心层交换机通常部署集群。

- 在防火墙上部署双机热备(主备模式),当其中一台故障时,业务可以平滑切换到另一台。

- 核心交换机双归接入两台出口路由器,路由器之间部署VRRP确保可靠性。

- 为提高链路可靠性,核心交换机与出口路由器之间,核心交换机与防火墙之间,两台防火墙之间均通过Eth-Trunk互连。

本案例中,汇聚层的两台交换机与核心交换机相连。

图1 防火墙旁挂的园区出口组网图

在一般的三层转发环境下,园区内外部之间的流量将直接通过交换机转发,不会经过FWA或FWB。当流量需要从交换机转发至FW,经FW检测后再转发回交换机,就需要在交换机上配置VRF功能,将交换机隔离成两个相互独立的虚拟交换机VRF-A和根交换机Public。

如图2所示,Public作为连接出口路由器的交换机。对于下行流量,它将外网进来的流量转发给FW进行检测;对于上行流量,它接收经FW检测后的流量,并转发到路由器。

VRF-A作为连接内网侧的交换机。对于下行流量,它接收经FW检测后的流量,并转发到内网;对于上行流量,它将内网的流量转发到FW去检测。

图2 防火墙旁挂的园区出口的物理接口连接示意图

3、防火墙直连路由器出口

案例描述

在大型园区出口,核心交换机上行和防火墙直连,通过防火墙连接到出口网关。两台路由器作为出口网关,直连Internet。两台防火墙组建双机热备,对出入园区的业务流量提供安全过滤功能,为网络安全提供保证。核心层的两台交换机组建集群,作为整个园区网络的核心,同时作为用户网关,为用户分配IP地址。具体业务要求如下:

- 部门A用户能够访问Internet,部门B用户不能访问Internet。

- 内外网用户都可以访问HTTP服务器。

本案例中,汇聚层的两台交换机组建堆叠,与核心交换机相连。

图1 防火墙直连路由器出口的园区组网图

4、防火墙部署IPSec与总部互联

案例描述

园区分支出口的两台防火墙组建双机热备,作为整个园区网络的出口网关,对出入园区的业务流量提供安全过滤功能,为网络安全提供保证。核心层的两台交换机组建集群,作为整个园区网络的核心,同时作为用户网关,为用户分配IP地址。具体业务要求如下:

- 禁止外网用户访问内网,内网用户可以正常访问Internet,但不能玩网络游戏和观看网络视频。

- 分支和总部之间需要通过Internet进行互通,通信内容需要有安全保护。

本案例中,汇聚层的两台交换机组建堆叠,与核心交换机相连。

图1 防火墙部署IPSec与总部互联的组网图

5、路由器部署IPSec与分支互联

案例描述

园区总部采用双路由器出口冗余备份方式,保证设备级的可靠性。核心交换机采用两台堆叠,保证设备级的可靠性;并且核心交换机作为用户网关,为用户分配IP地址。具体业务要求如下:

· 部门A的用户可以访问Internet,但是部门B的用户不能访问Internet。

· 总部有Web服务器,对外提供WWW服务,外网用户可以访问内网服务器。

· 总部和分支之间需要通过Internet进行私网VPN互通,通信内容需要有安全保护。

本案例中,汇聚层的两台交换机组建堆叠,与核心交换机相连。

图1 路由器部署IPSec与分支互联的组网图

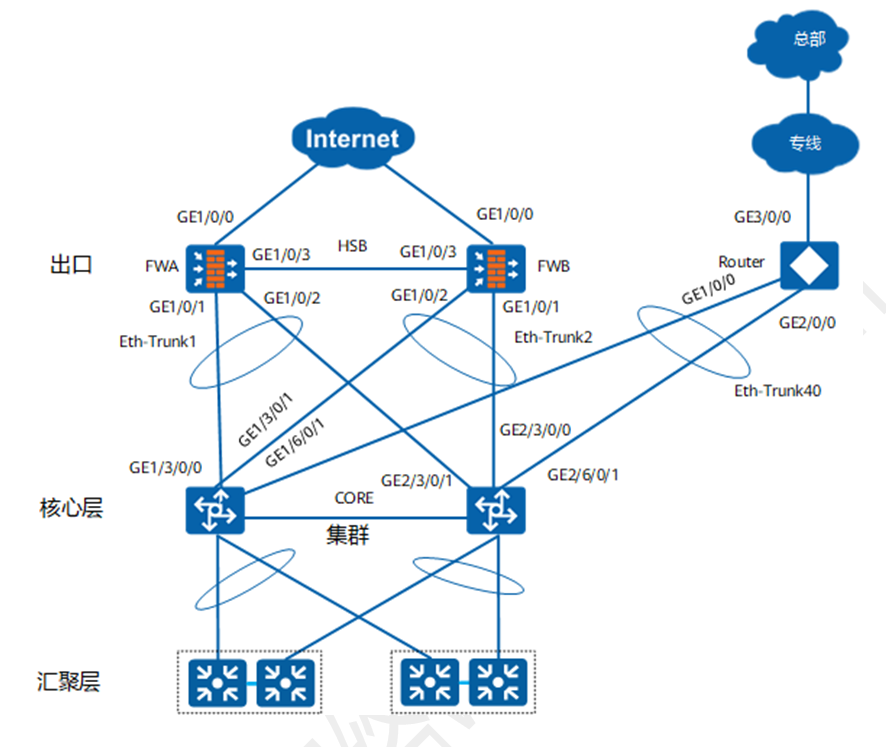

6、路由器部署专线与总部互联

案例描述

园区分支出口的两台防火墙组建双机热备,作为整个园区网络的出口网关,承担外网出口业务,并对出入园区的业务流量提供安全过滤功能,为网络安全提供保证。同时,路由器也作为整个园区网络的出口网关,通过专线与总部互联。核心层的两台交换机组建集群,作为整个园区网络的核心,同时作为用户网关,为用户分配IP地址。具体业务要求如下:

- 内网用户可以正常访问Internet资源,但不能玩网络游戏和观看网络视频。

- 禁止外网用户访问内网。

本案例中,汇聚层的两台交换机组建堆叠,与核心交换机相连。

图1 路由器部署专线与总部互联的组网图

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!