XCTF:CatCatCat[WriteUP]

发布时间:2024年01月11日

?从题目中下载到一张图片和一个txt文件

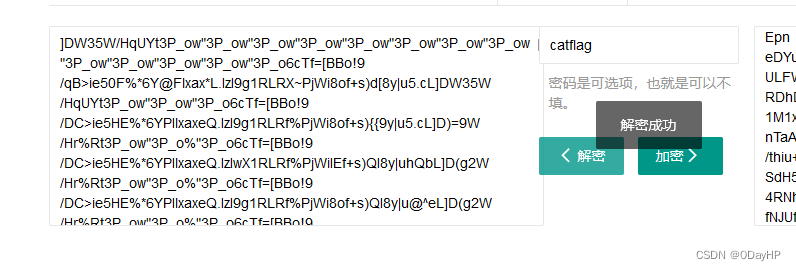

编码的开头是:U2FsdGVkX1所以是rabbit加密

尝试使用密钥:91

密码不对,无法解密所以从图片下手

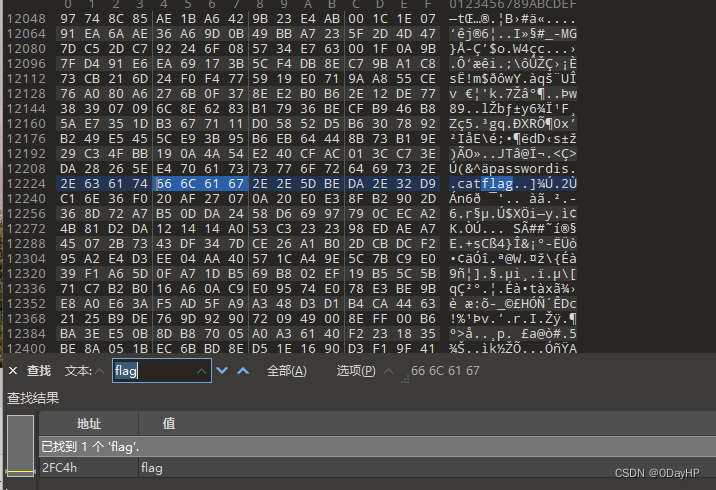

?使用010Editor搜索图片文本内容

尝试搜索password、flag等敏感字体

直接拿到rabbit解密需要的密钥是:catflag

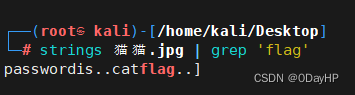

(使用strings命令同样能找到密码)

通过rabbit解码后的明文,出现了大量符号+字母+数字的组合

考虑应该是base91、base92等编码

我这里使用随波逐流的解码工具

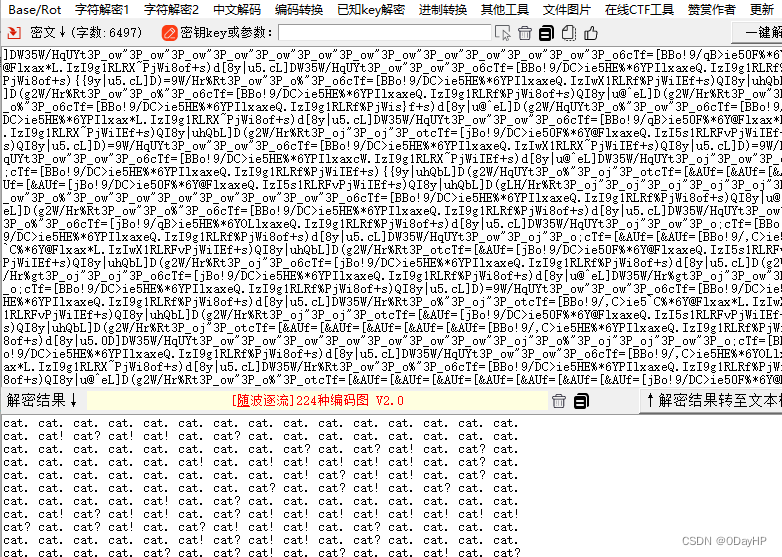

使用base91解码直接出来了

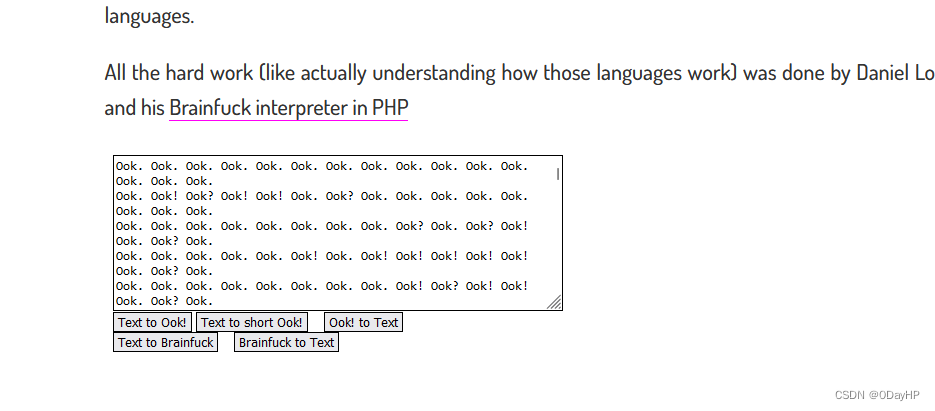

出来的一堆cat,有问号,句号,感叹号

很明显是Ook!编码,再次进行解码

丢进这个网站解码一下:Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]

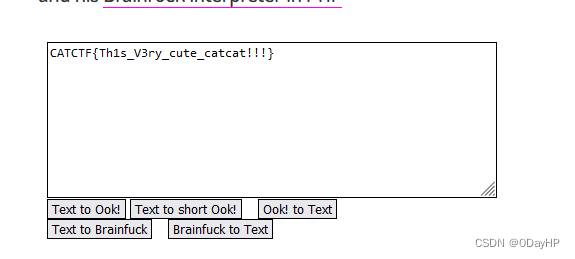

拿到了:CATCTF{Th1s_V3ry_cute_catcat!!!}

但这还不是最终的flag,根据题干还得改一下

CatCTF{Th1s_V3ry_cute_catcat!!!}

文章来源:https://blog.csdn.net/qq_43007452/article/details/135538513

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!