9.2、VPN虚拟专用网详述

目录

一、产生背景

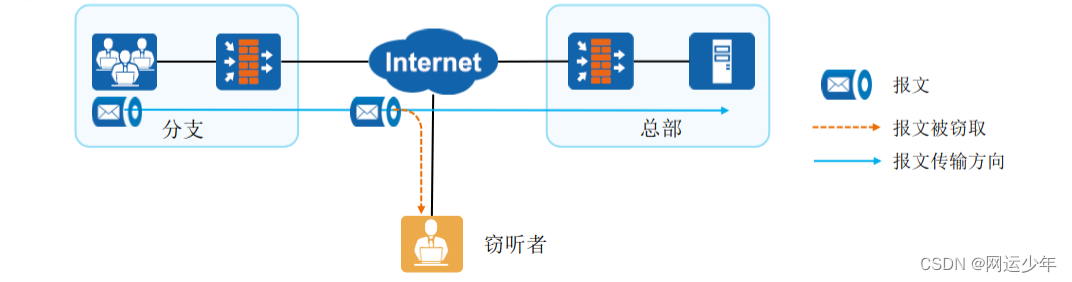

????????如下图所示,某企业的总部和分支机构位于不同区域(如位于不同的国家或城市),当分支机构员工需访问总部服务器的时候,数据传输要经过Internet。由于Internet中存在多种不安全因素,则当分支机构的员工向总部服务器发送访问请求时,报文容易被网络中的黑客窃取或篡改,最终造成数据泄密、重要数据被破坏等后果。

二、VPN定义

????????VPN即虚拟专用网,用于在公用网络上构建私人专用虚拟网络,并在此虚拟网络中传输私网流量。VPN把现有的物理网络分解成逻辑上隔离的网络,在不改变网络现状的情况下实现安全、可靠的连接。

????????VPN具有以下两个基本特征:

? ? ? ? 1)专用(Private):VPN网络是专门供VPN用户使用的网络,对于VPN用户,使用VPN与使用传统专网没有区别。VPN能够提供足够的安全保证,确保VPN内部信息不受外部侵扰。VPN与底层承载网络(一般为IP网络)之间保持资源独立,即VPN资源不被网络中非该VPN的用户所使用

? ? ? ? 2)虚拟(Virtual):VPN用户内部的通信是通过公共网络进行的,而这个公共网络同时也可以被其他非VPN用户使用,VPN用户获得的只是一个逻辑意义上的专网。这个公共网络称为VPN骨干网(VPN Backbone)

????????VPN对数据进行封装和加密,即使网络黑客窃取到数据也无法破解,确保了数据的安全性,且搭建VPN不需改变现有网络拓扑,没有额外费用。

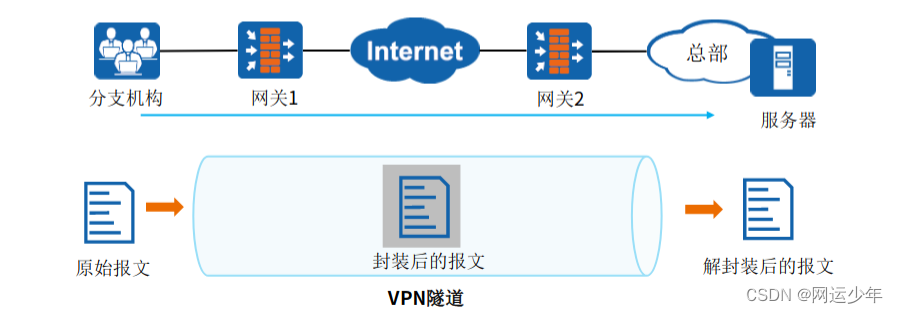

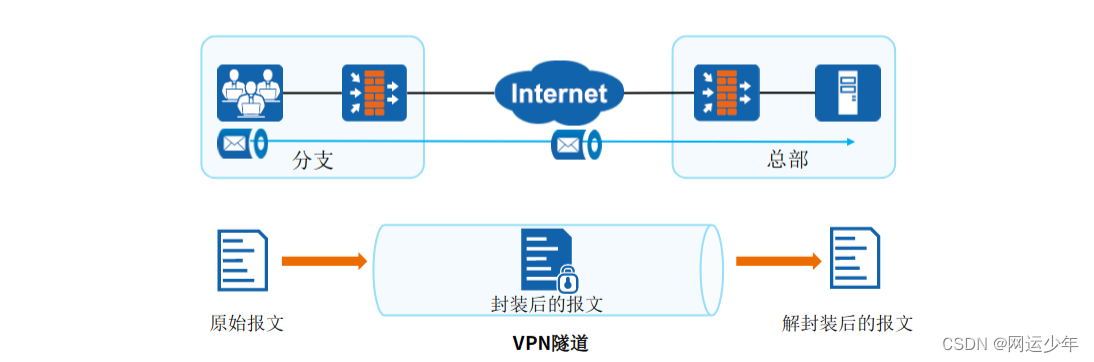

三、VPN封装原理

????????VPN的基本原理是利用隧道(Tunnel)技术,对传输报文进行封装,利用VPN骨干网建立专用数据传输通道,实现报文的安全传输。

????????隧道技术使用一种协议封装另外一种协议报文(通常是IP报文),而封装后的报文也可以再次被其他封装协议所封装。对用户来说,隧道是其所在网络的逻辑延伸,在使用效果上与实际物理链路相同。

四、VPN分类

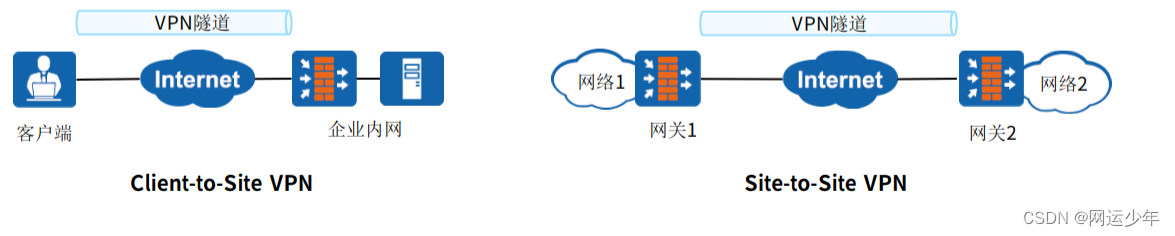

4.1、根据应用场景

????????Client-to-Site VPN:即客户端与企业内网之间通过VPN隧道建立连接,客户端可以是一台防火墙、路由器,也可以是个人计算机。此场景可以使用以下几种VPN技术实现:SSL、IPSec、L2TP和L2TP over IPSec;p

????????Site-to-Site VPN:即两个局域网之间通过VPN隧道建立连接,部署的设备通常为路由器或者防火墙。此场景可以使用以下几种VPN技术实现:IPSec、L2TP、L2TP over IPSec、GRE over IPSec和IPSec over GRE。

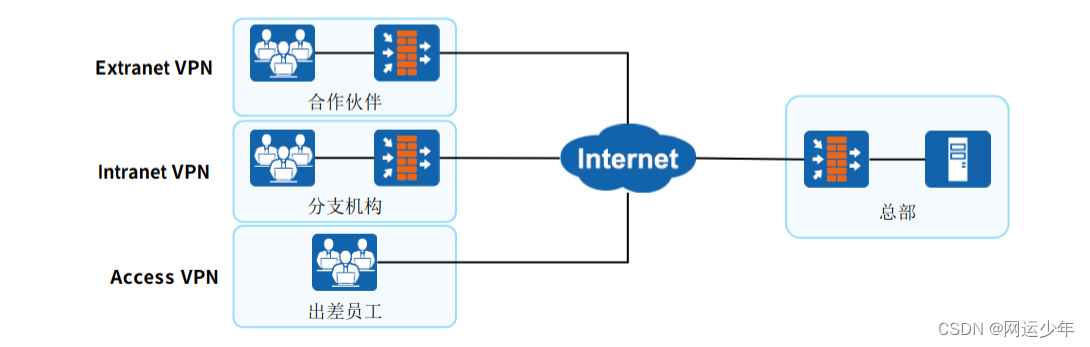

4.2、根据应用对象

? ? ? ?Extranet VPN:利用VPN将企业网延伸至合作伙伴处,使不同企业间通过Internet来构筑VPN;

????????Intranet VPN:通过公用网络进行企业内部各个网络的互连;

????????Access VPN:面向出差员工,允许出差员工跨越公用网络远程接入公司内部网络。

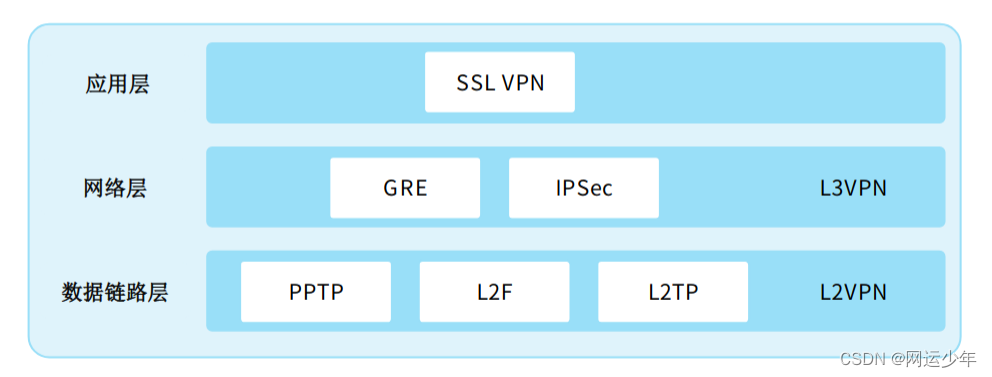

4.3、根据VPN实现层次

五、VPN实现的关键技术

5.1、隧道技术

????????VPN的基本原理是利用隧道(Tunnel)技术,对传输报文进行封装,利用VPN骨干网建立专用数据传输通道,实现报文的安全传输。

????????隧道技术使用一种协议封装另外一种协议报文(通常是IP报文),而封装后的报文也可以再次被其他封装协议所封装。对用户来说,隧道是其所在网络的逻辑延伸,在使用效果上与实际物理链路相同。

5.2、身份认证技术

????????身份认证技术,其主要用于移动办公用户远程接入的情况。总部的VPN网关对用户的身份进行认证,确保接入内部网络的用户是合法用户,而非恶意用户。不同的VPN技术能提供的用户身份认证方法不同:

????????GRE:不支持针对用户的身份认证技术;

????????L2TP:依赖PPP提供的认证。对接入用户进行认证时候,可以使用本地认证方式也可以使用第三方RADIUS服务器来认证,认证通过以后会给用户分配内部的IP地址,通过此IP地址对用户进行授权和管理;

????????IPSec:使用IKEv2时,支持对用户进行EAP认证。认证方式同L2TP一样,认证通过后分配IP地址,通过此IP地址可以对用户进行授权和管理;

????????SSLVPN:对接入用户进行认证时,支持本地认证、证书认证和服务器认证,另外,接入用户也可以对SSL VPN服务器进行身份认证,确认SSL VPN服务器的合法性。

5.3、加密技术

????????加密技术就是把明文加密成密文的过程,这样即便黑客截获了报文也无法知道其真实含义。加密对象有数据报文和协议报文之分,能够实现协议报文和数据报文都加密的协议安全系数更高。????????

????????GRE和L2TP协议本身不提供加密技术,所以通常结合IPSec协议一起使用,依赖IPSec的加密技术。

????????IPSec:支持对数据报文和协议报文进行加密。

????????SSLVPN:支持对数据报文和协议报文加密。

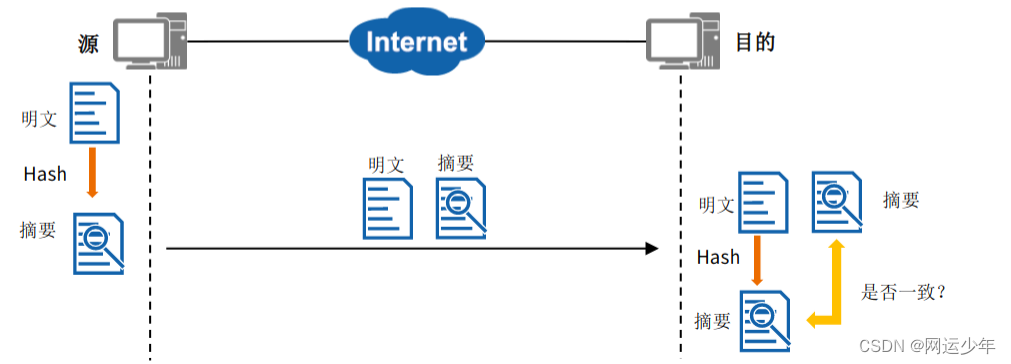

5.4、数据验证技术

????????数据验证技术就是对报文的真伪进行检查,丢弃伪造的、被篡改的报文。那么验证是如何实现的呢?它采用一种称为“摘要”的技术。

????????“摘要”技术主要采用Hash函数将一段长的报文通过函数变换,映射为一段短的报文。在收发两端都对报文进行验证,只有摘要一致的报文才被接受。

5.5、VPN技术对比

| 技术 | 保护范围 | 适用场景 | 身份认证 | 加密和验证 |

|---|---|---|---|---|

| GRE | IP及以上数据 | Intranet VPN | 不支持 | 支持简单的关键字 验证、校验和验证 |

| IPSec | IP及以上数据 | Access VPN Intranet VPN Extranet VPN | 支持IKEv2的EAP认证; 支持预共享密钥或证书认证; | 支持 |

| L2TP | IP及以上数据 | Access VPN Extranet VPN | 支持基于PPP的CHAP、PAP、EAP认证 | 不支持 |

| SSLVPN | 应用层特定数据 | Access VPN | 支持用户名/密码或证书认证 | 支持 |

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 机器学习---lightGBM

- SpringBoot视图渲染技术:整合Freemarker,常见指令和数据类型

- ElasticSearch概述+SpringBoot 集成ES

- 从理论到实践:数字孪生技术的全面应用探讨

- 第33集《佛法修学概要》

- VSCode SSH 连接提示: spawn UNKNOWN

- 为什么游戏服务端用开发效率低的C++来写,其他语言无法胜任吗?

- Redis连接不上:主机无法连接虚拟机中的redis服务

- 教师多大年龄退休

- 数据挖掘-09-IBM员工流失率预测(包括数据和代码)