数美滑块验证码逆向分析(简单补环境版)

发布时间:2023年12月28日

本期逆向地址如下,使用base64解码获得

aHR0cHM6Ly93d3cuaXNodW1laS5jb20vdHJpYWwvY2FwdGNoYS5odG1s

其实本文的做法和另一篇文章相似某验第四代滑块逆向分析, 如果本文没有看懂,也可以去看看这篇文章

本文不会从一开始一点点的去扣细节,只讲解大体逻辑

1、找到加密参数

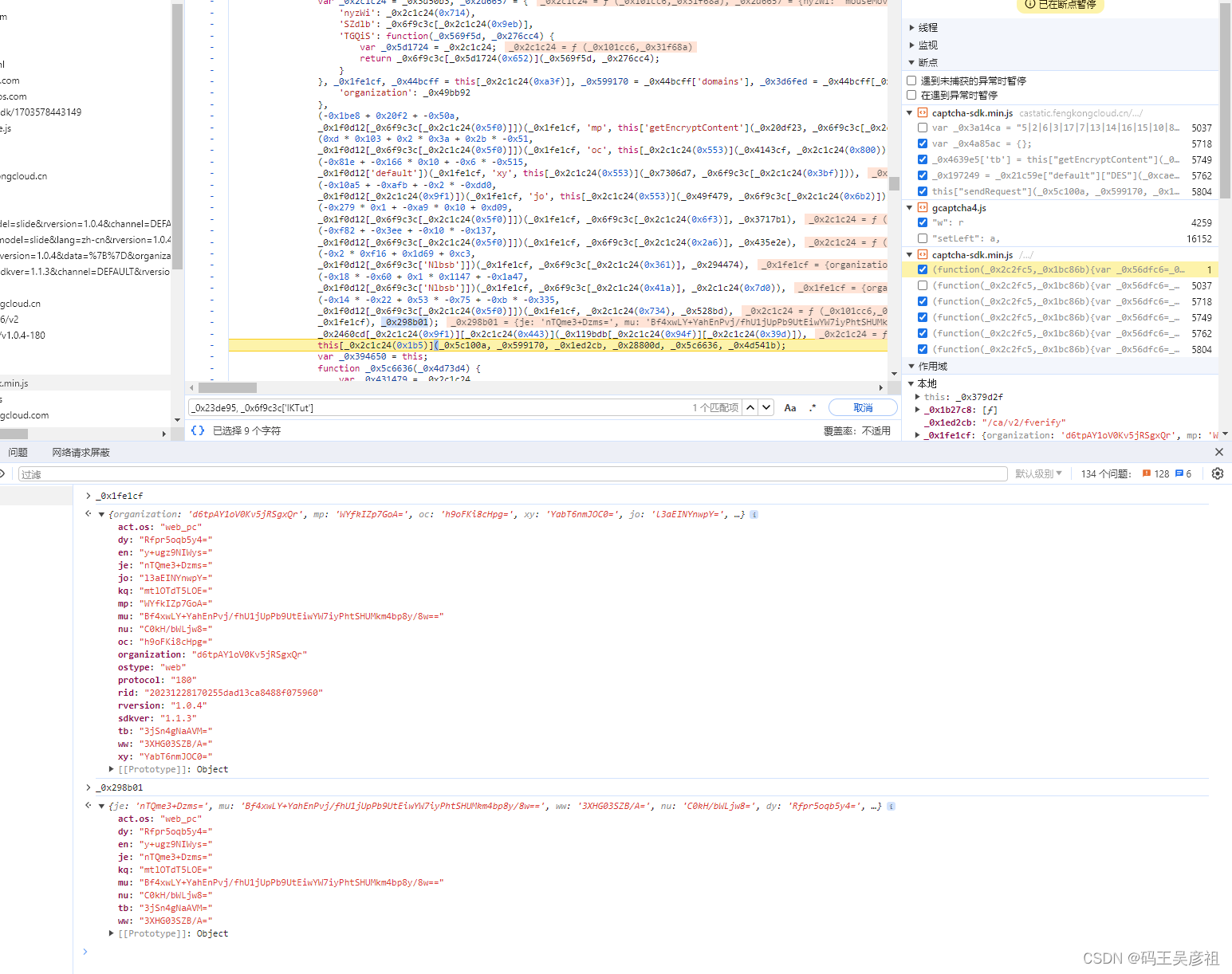

找加密参数肯定还是跟栈慢慢找,这里的话,通过跟栈,我们找到如下位置

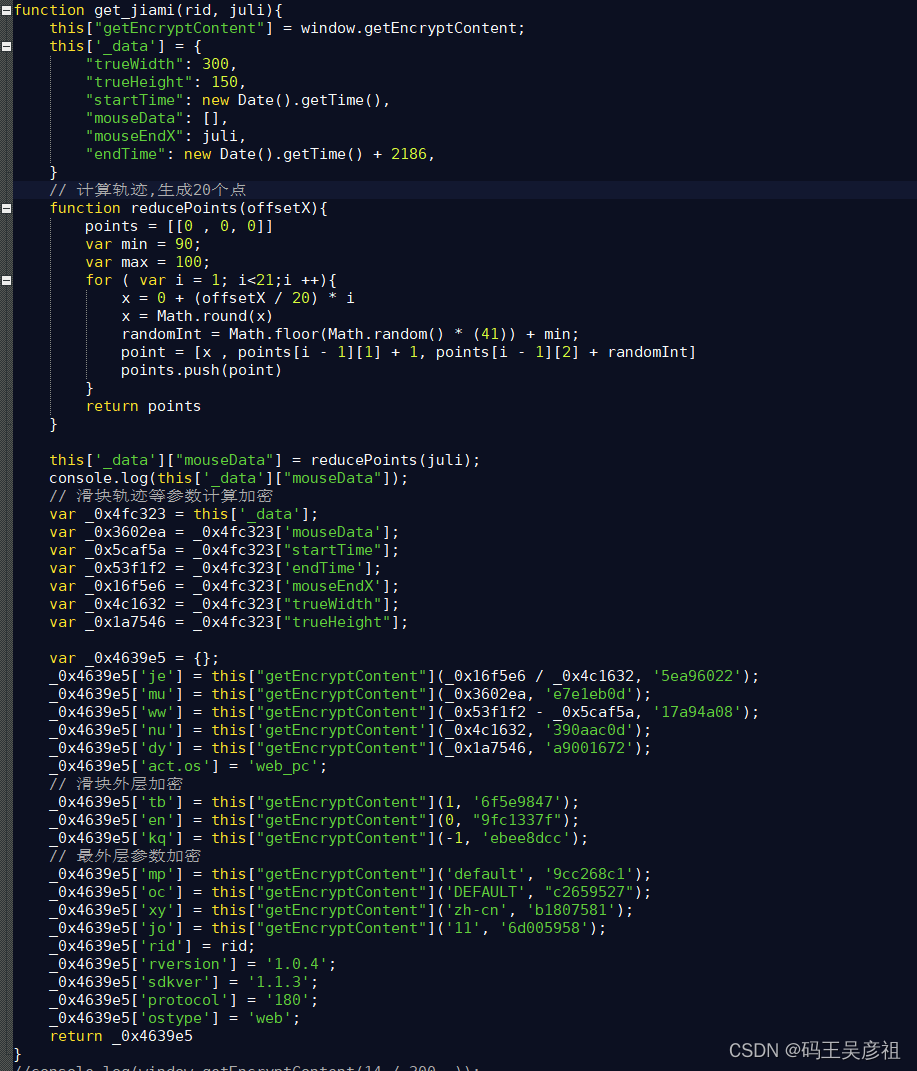

这里就是所有生成所有参数的地方,当然有部分参数是在里面的函数中,这里可以看到,最终的参数_0x1fe1cf字典一个个添加加密的参数,例如mp、oc等,并且都是使用this[‘getEncryptContent’]这个加密函数,先不着急扣加密函数,我们先看_0x298b01的生成由来

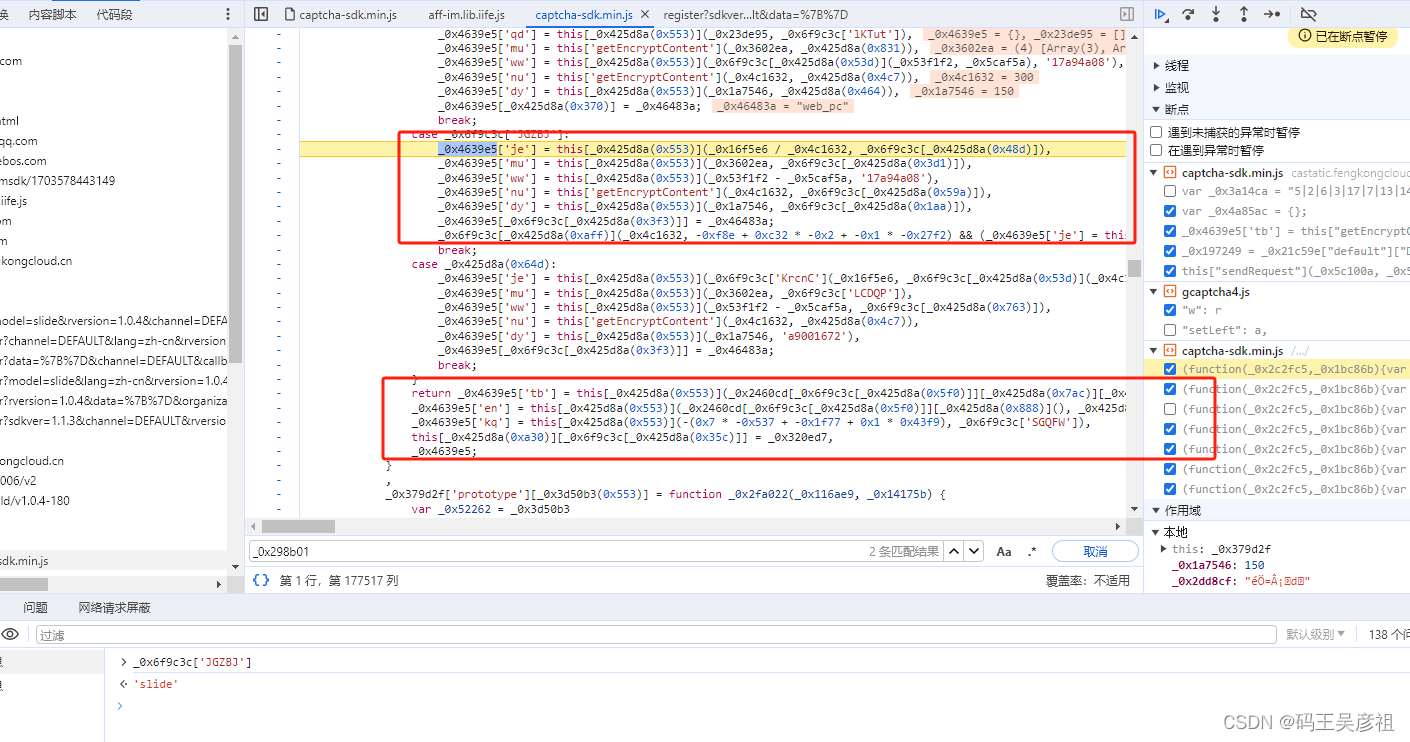

跟进去发现,其他的参数全部都在这里生成,也都是由this[‘getEncryptContent’]生成而来,所以这个就是关键加密函数,这里就不分析每个参数传的值和秘钥了,值有固定值也有偏移值,秘钥都是固定的,这个自己慢慢扣就行,重点在这个加密函数

2、导出加密函数

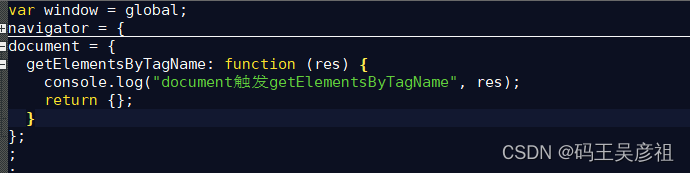

首先将整个js代码放到本地,然后补上window等相应环境,环境大致如下

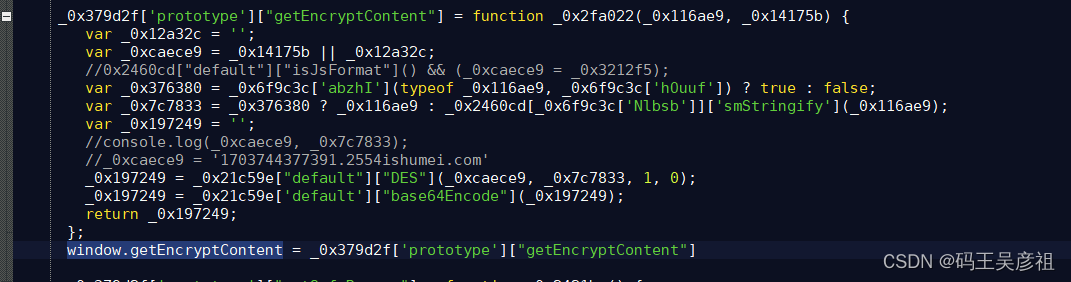

然后就是导出加密函数,跟极验4代那篇文章导出的逻辑类似,赋给window即可

3、封装加密函数

现在有加密函数了,封装也是很简单,把该有的值扣下来,然后滑块的轨迹生成一下即可,话不多少,看代码

4、发送验证请求

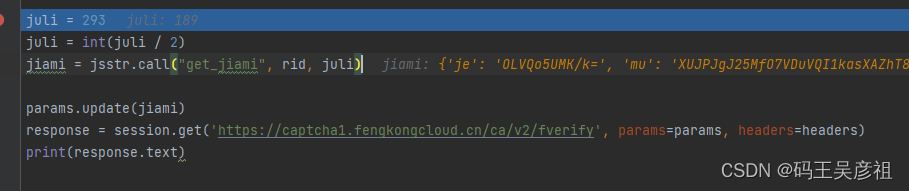

接着,使用python调用函数发送请求即可,这里需要注意,拿到的背景大图是600的,网页中是300的,所以最终距离要除以2

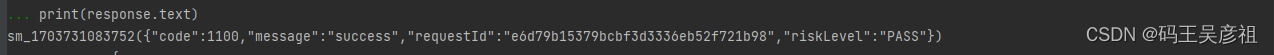

成功得到pass响应结果

文章来源:https://blog.csdn.net/qq_36551453/article/details/135273883

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Vagrant Centos 7 环境配置

- Unity | Shader基础知识番外(向量数学知识速成)

- css浮动之表格

- 【AntDesign】如何设置Form表单初始值以及会出现的问题

- 0004.电脑开机提示按F1

- GBASE南大通用数据库GBase 8s常见问题讲堂 -- 字符集的设置

- 提示词(prompt)工程指南(一):提示介绍

- 【UnityShader入门精要学习笔记】(1)了解渲染流水线

- 小程序中滚动字幕

- CEC2013(python):五种算法(ABC、PSO、CSO、OOA、DBO)求解CEC2013(python代码)