防火墙部署安全区域实验

发布时间:2024年01月19日

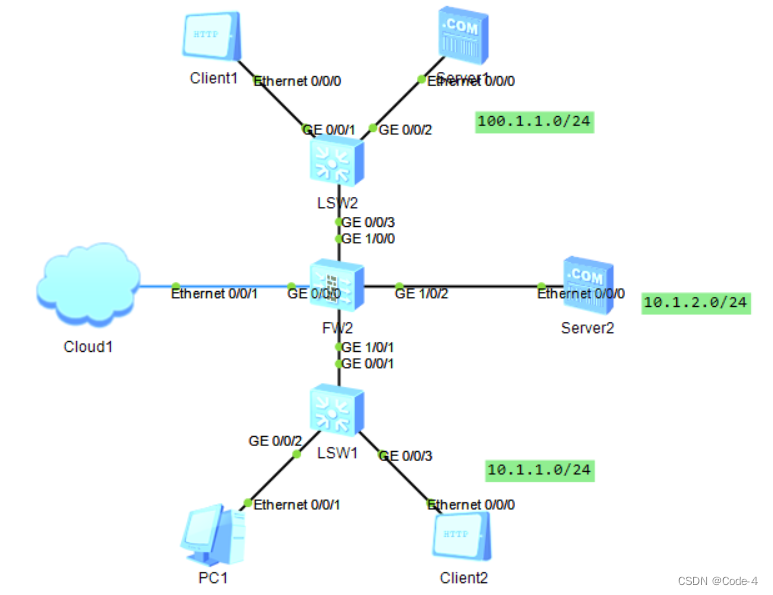

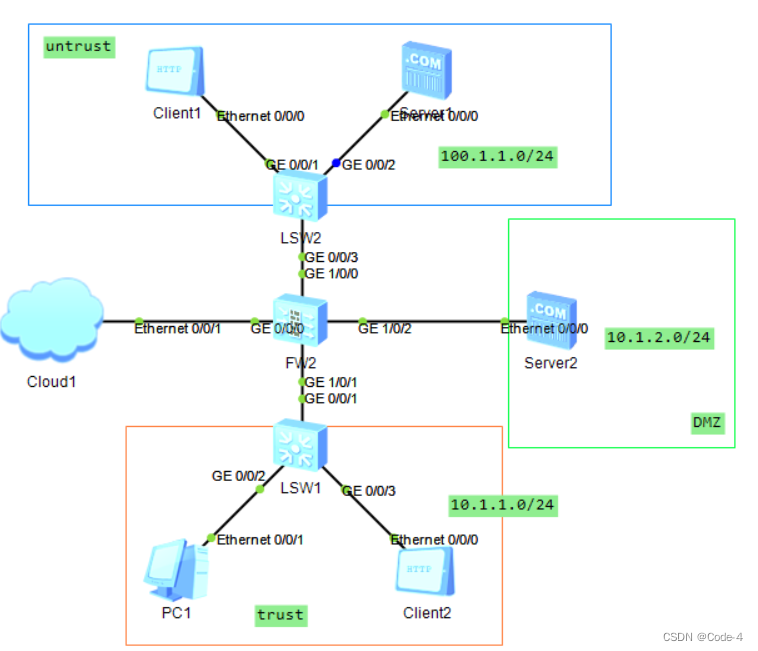

实验拓扑

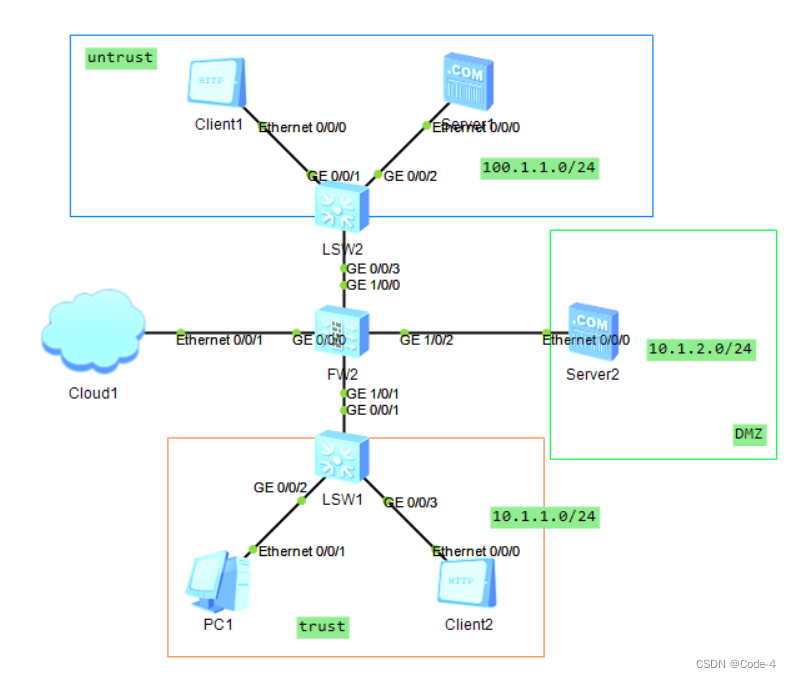

安全区域如下图:

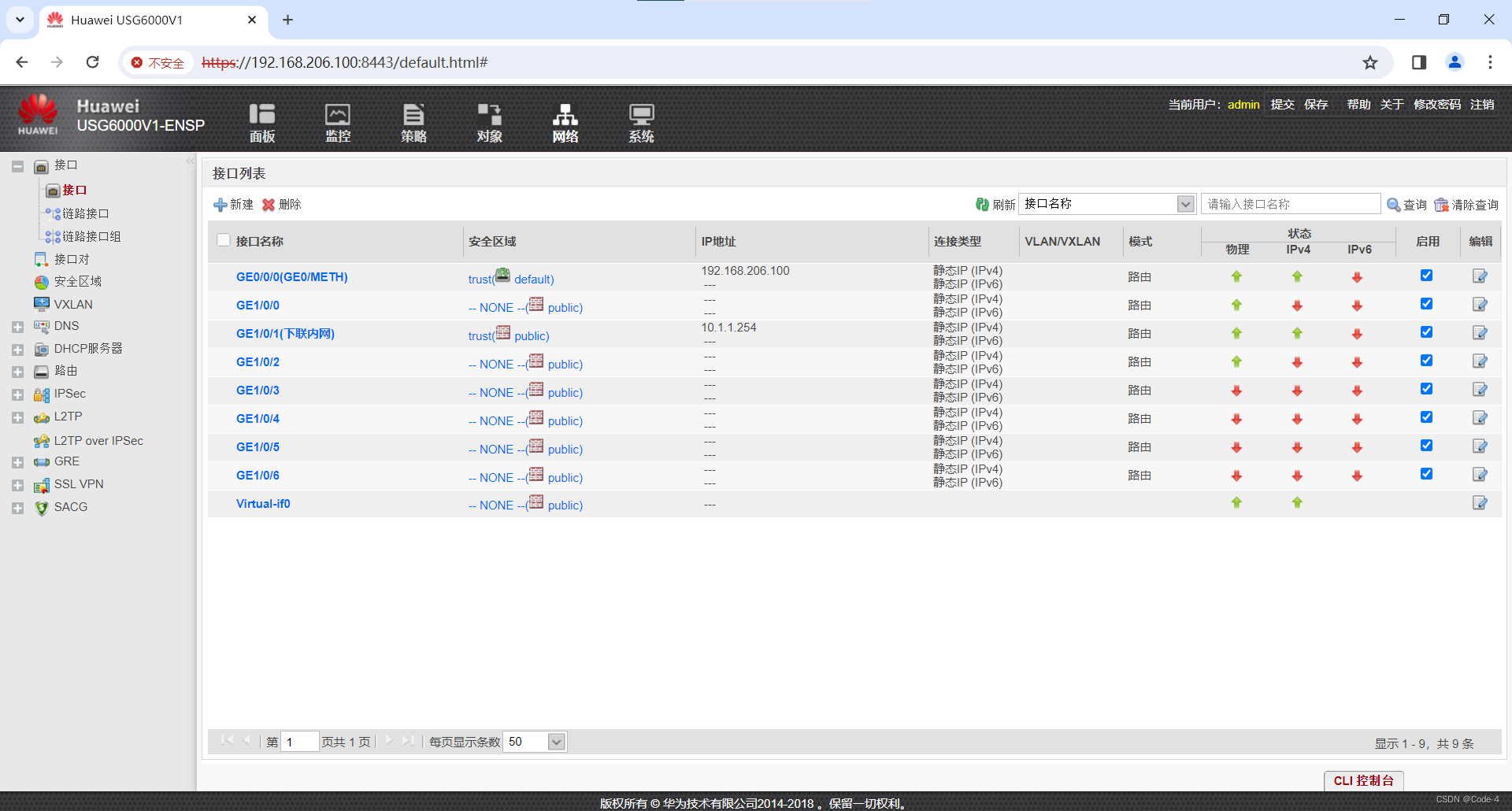

web登防火墙

-

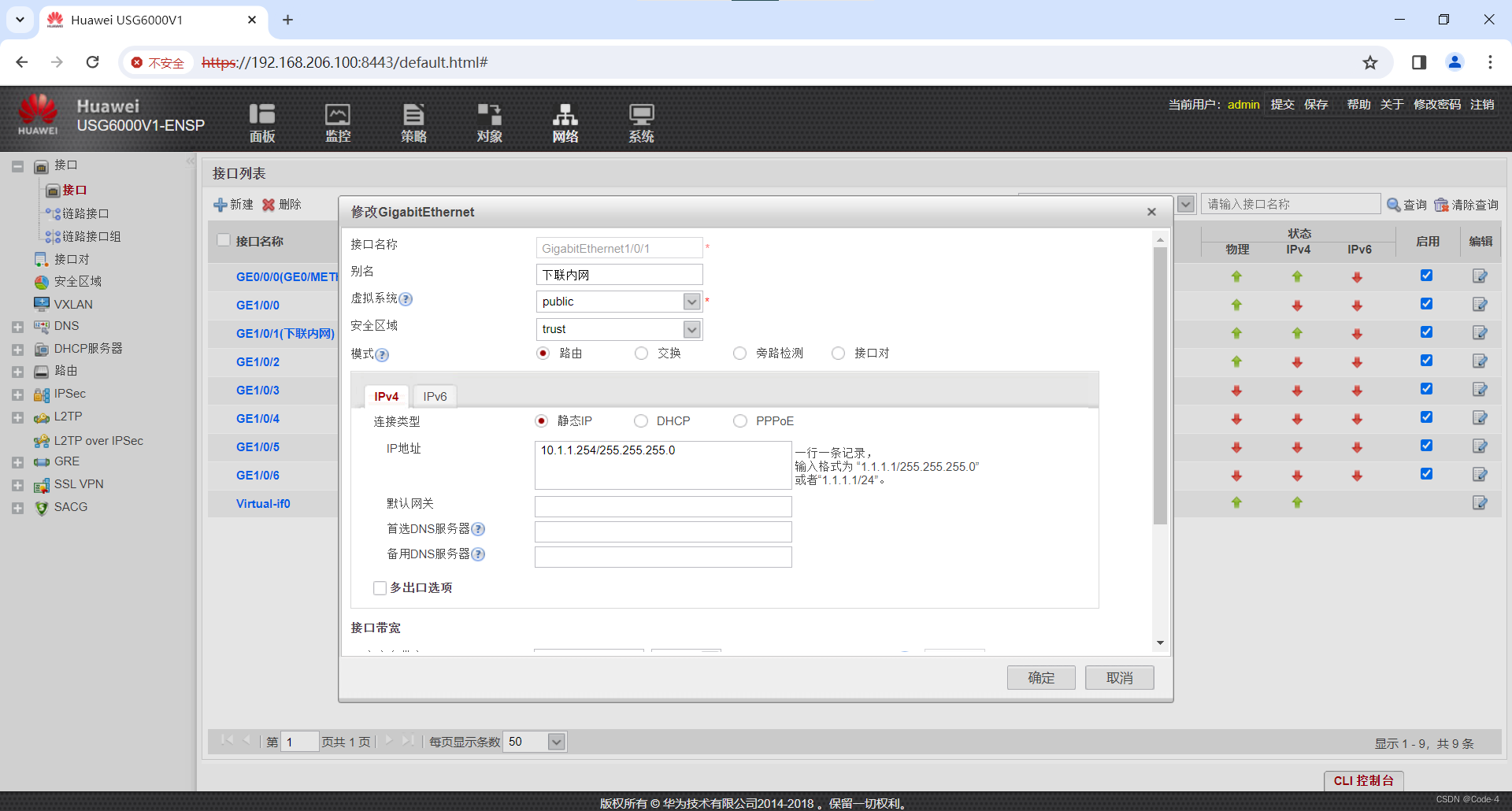

按接口划分各区域,GE1/0/1为trust区域,内网是信任区域。

-

配置如下,可起别名方便操作,区域为trust,IP地址为

10.1.1.254/24

-

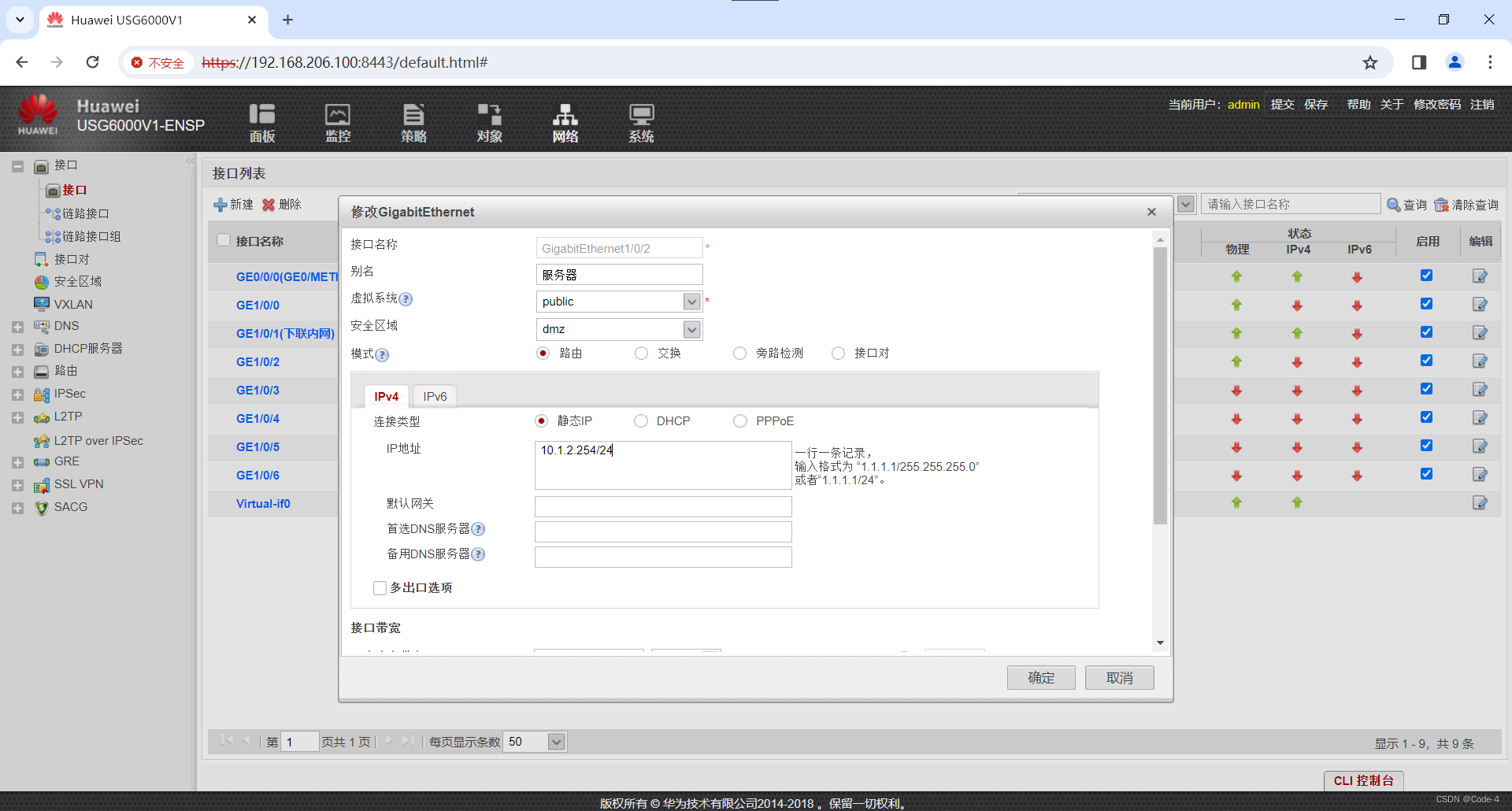

配置 GE 10.1.2.254/24 为DMZ区域,DMZ区域连接服务器。IP地址为10.1.2.254/24

-

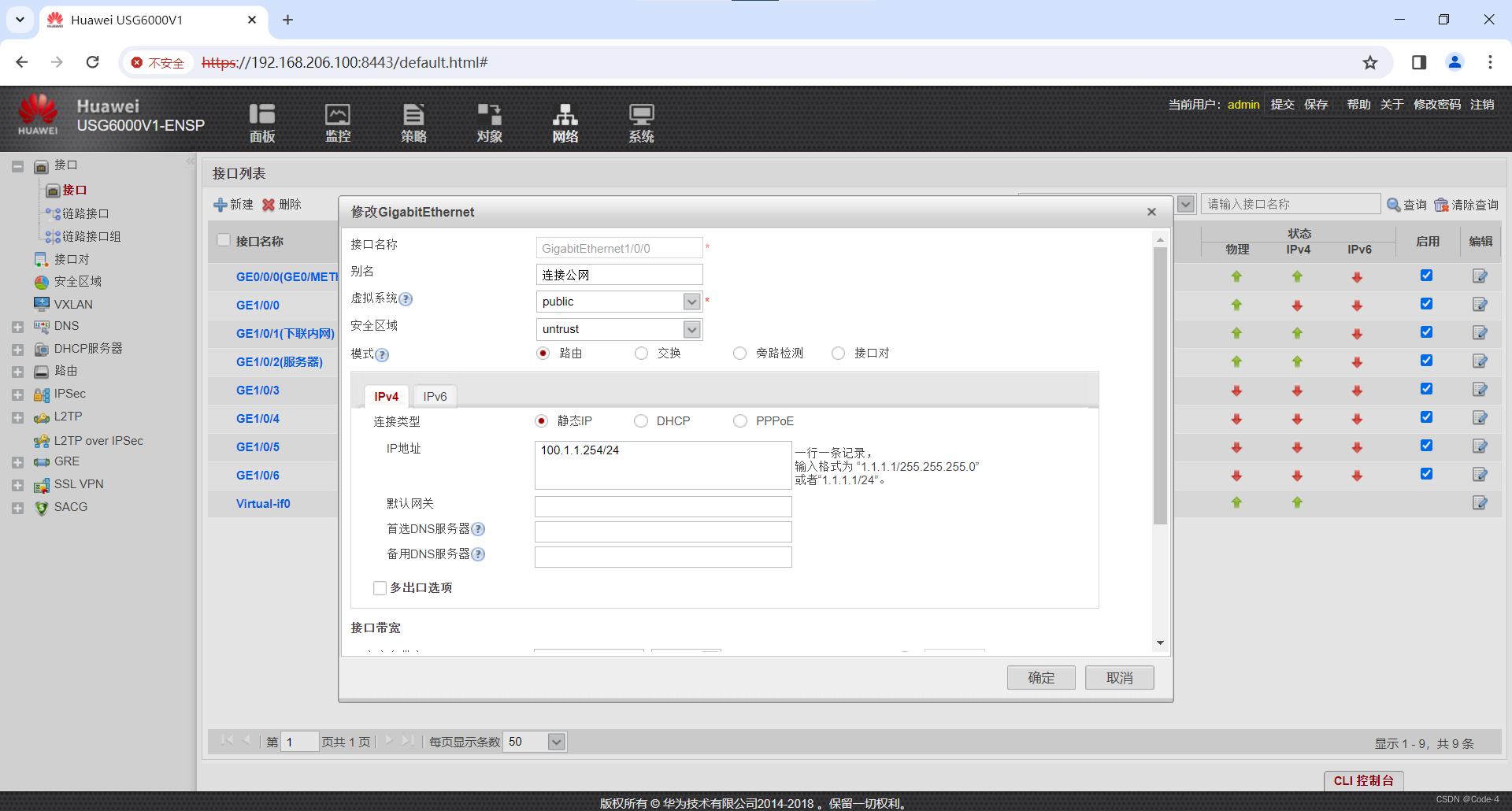

配置接口GE 1/0/0 为外网区域。是不信任区域untrust,IP地址填公网地址 100.1.1.254/24 用于后期配置NAT。

-

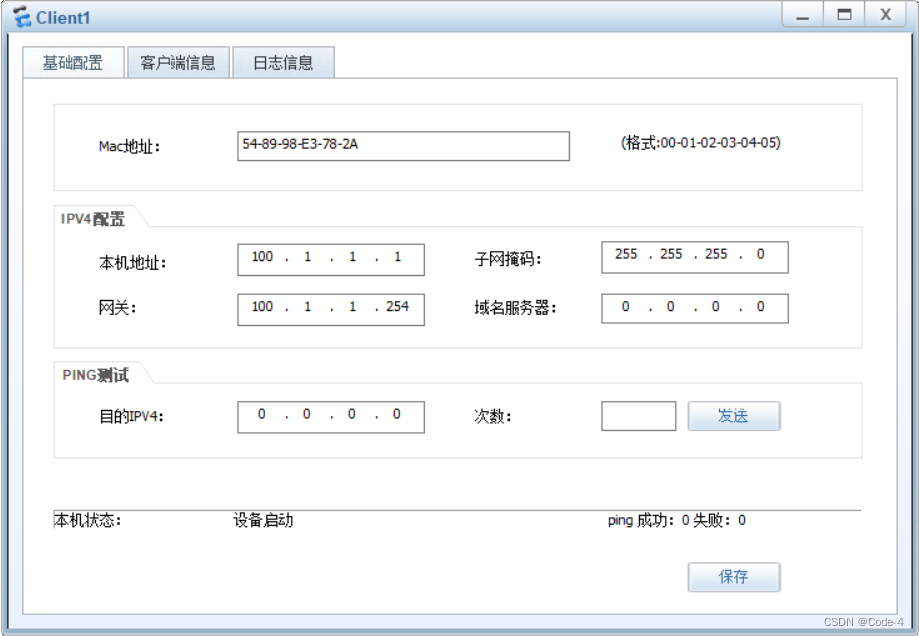

配置Client1

-

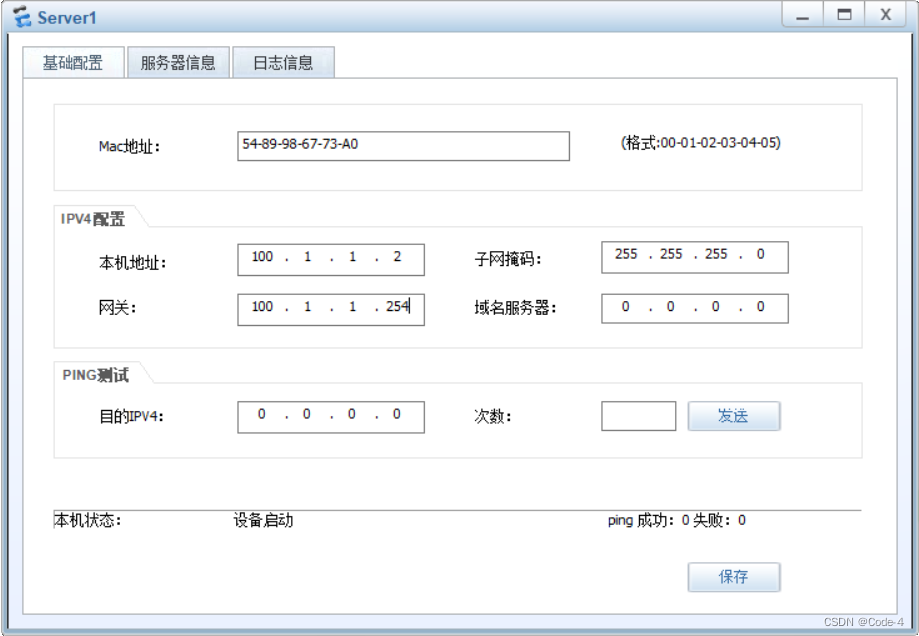

配置 Server1

-

配置PC1

-

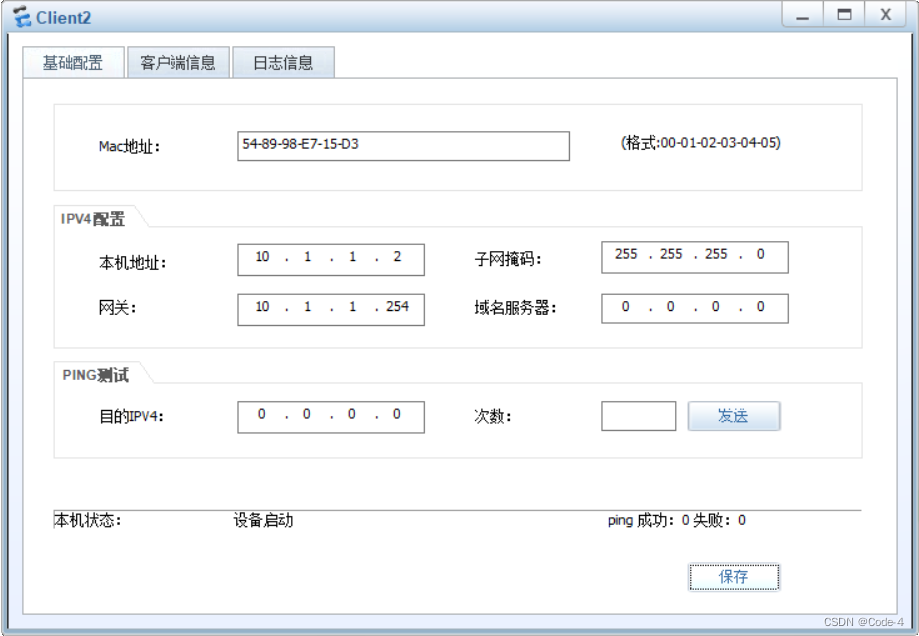

配置Client2

-

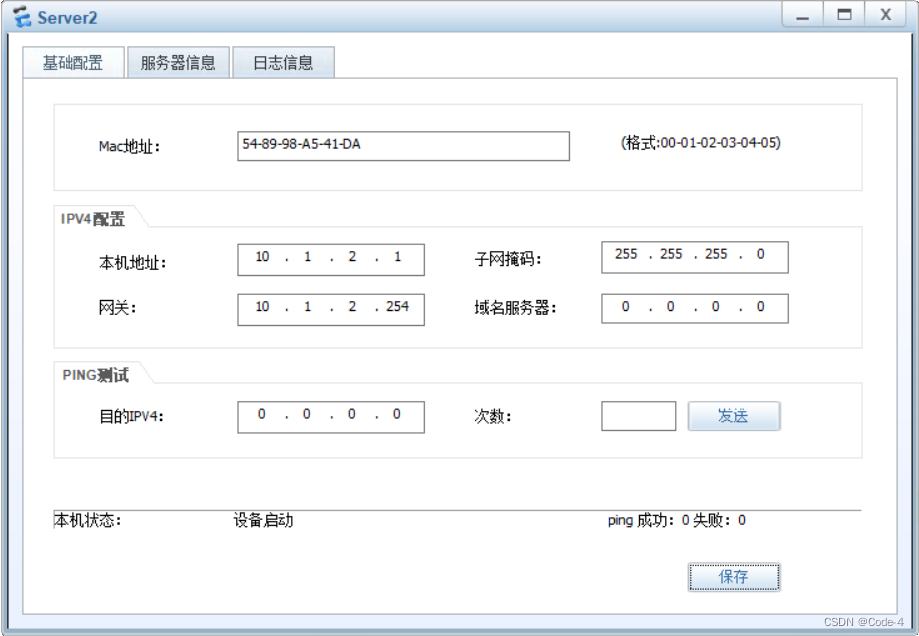

配置Server 2

配置对象

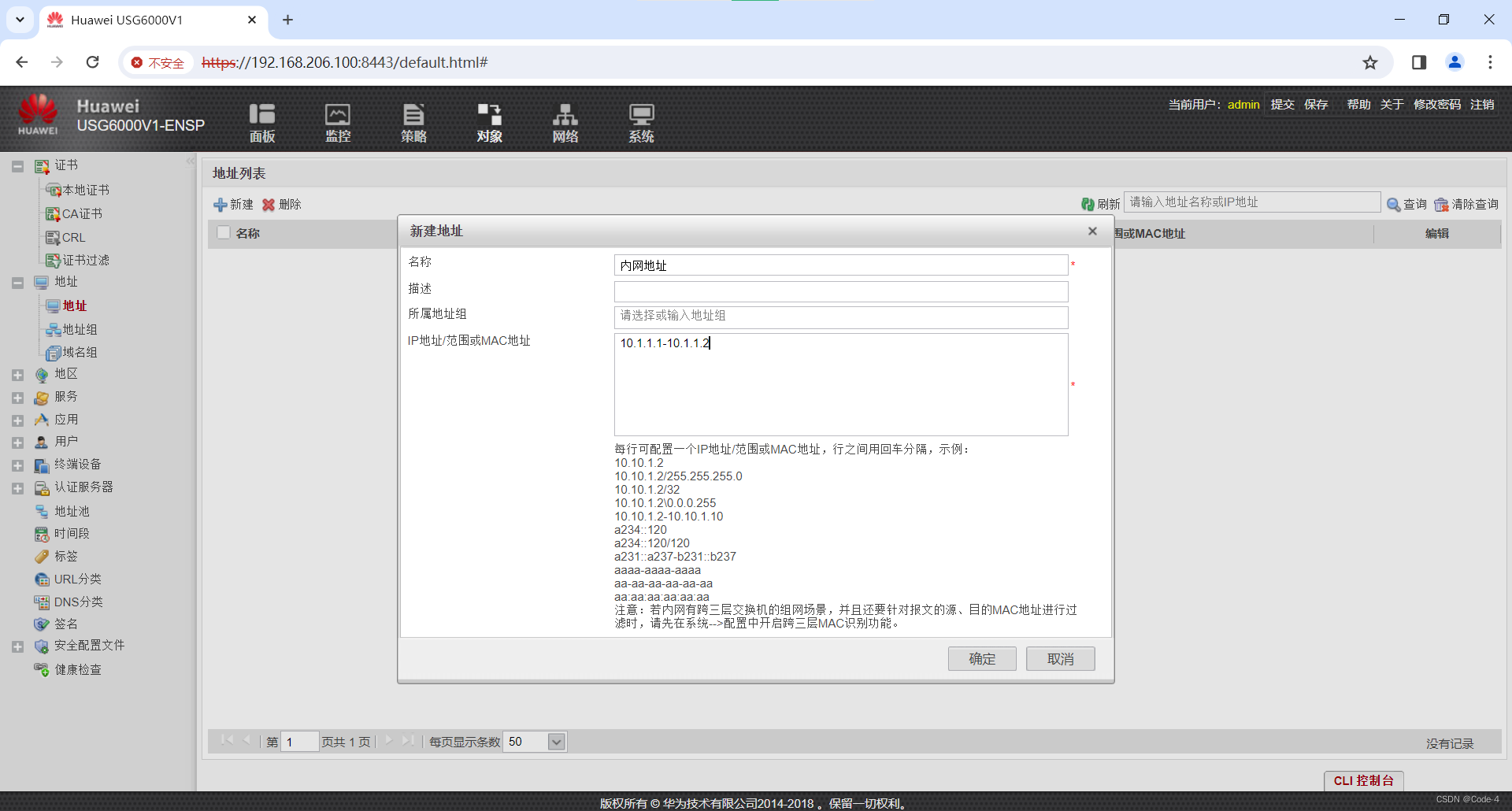

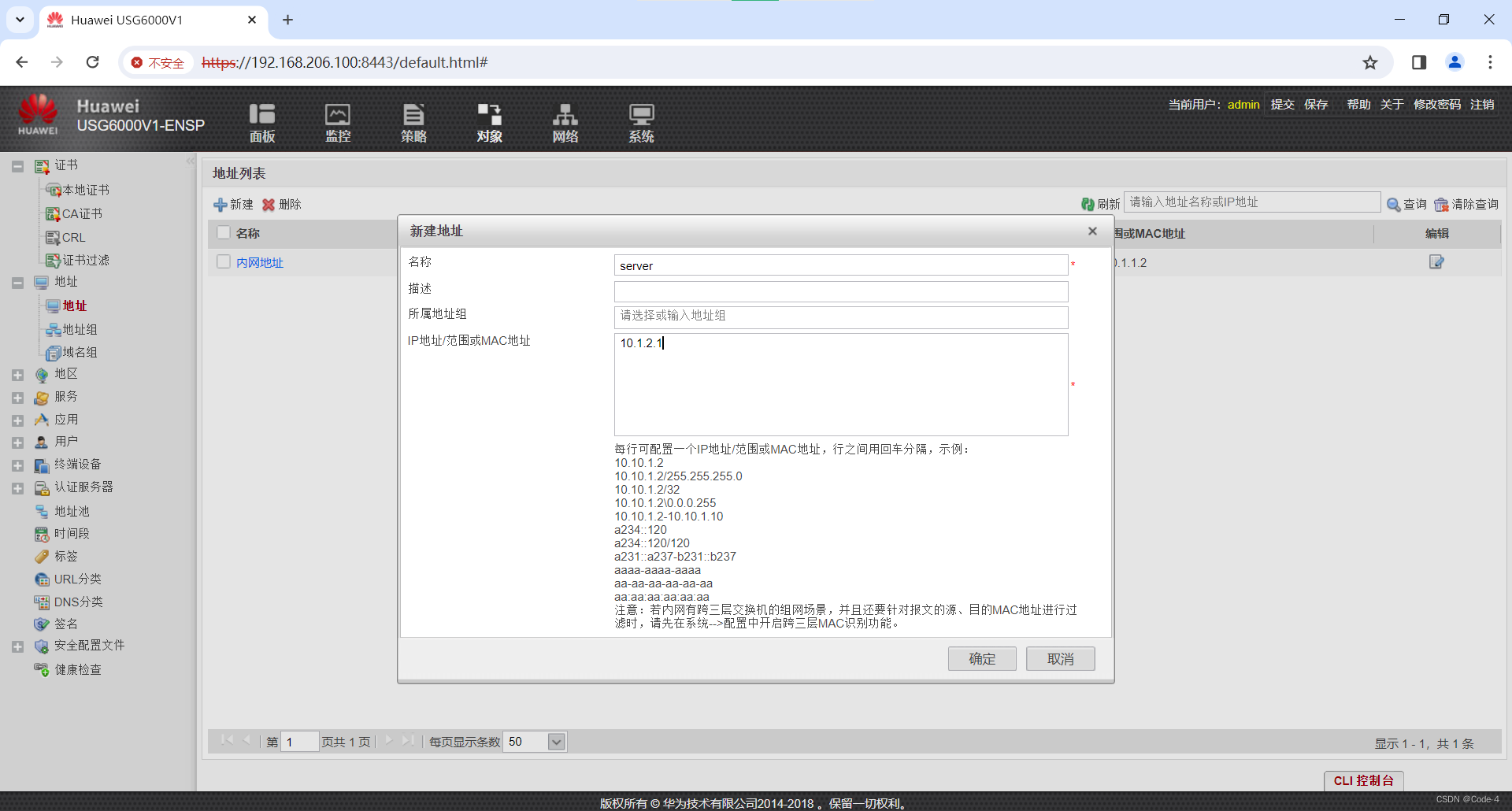

配置对象地址便于选填是快捷操作

-

内网地址对象配置10.1.1.1-10.1.1.2

-

配置Sever对象

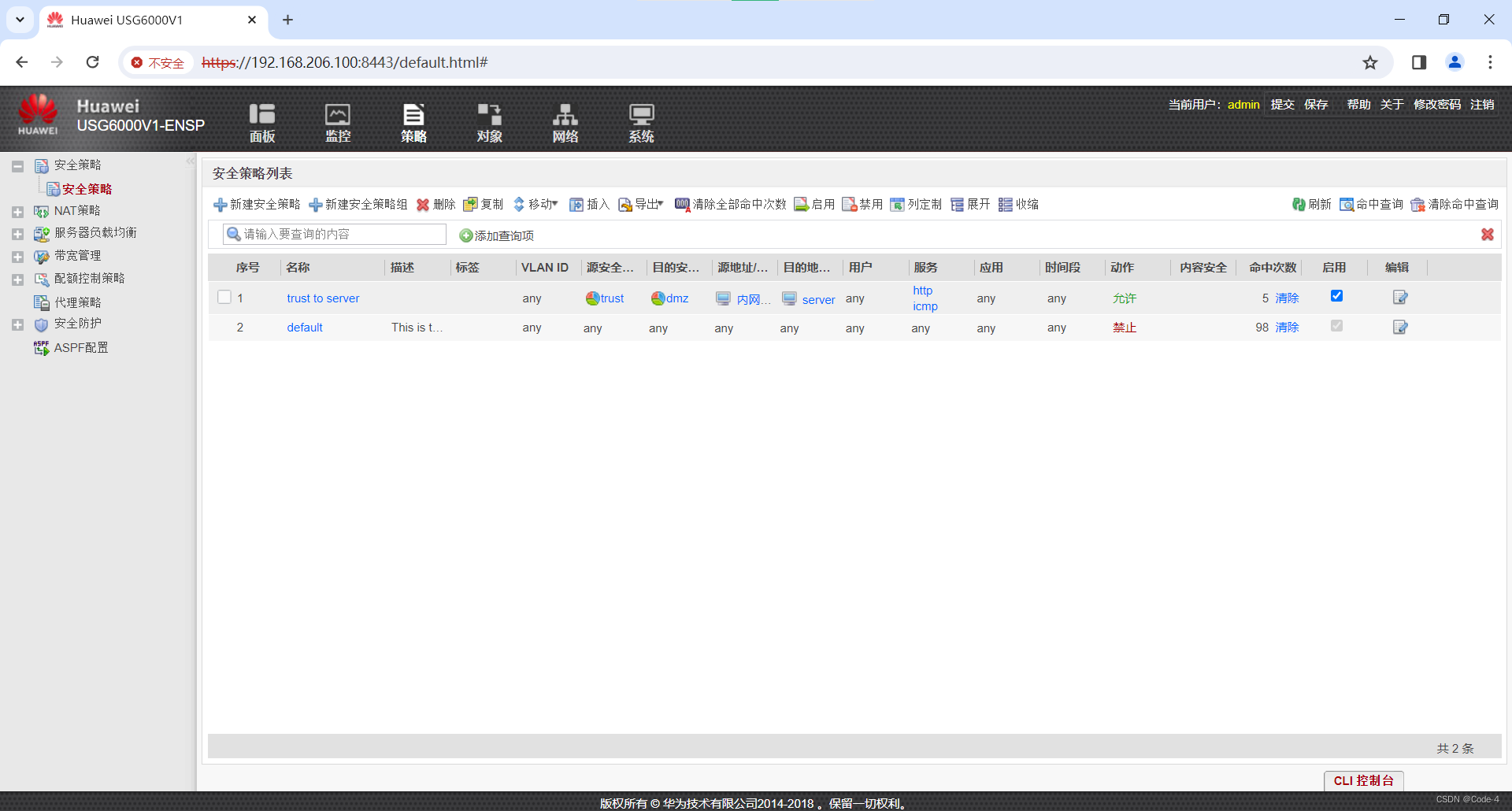

配置安全策略

-

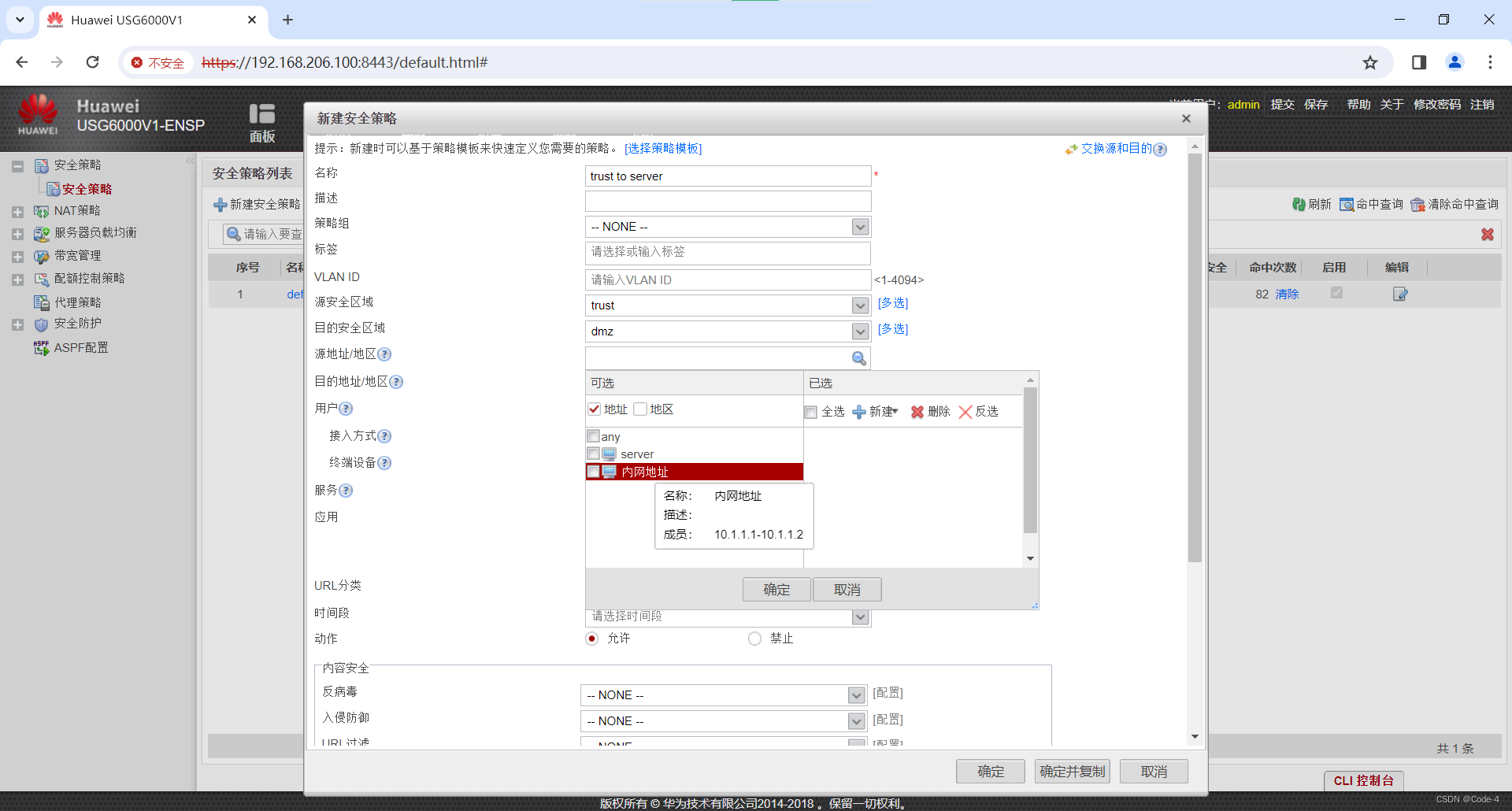

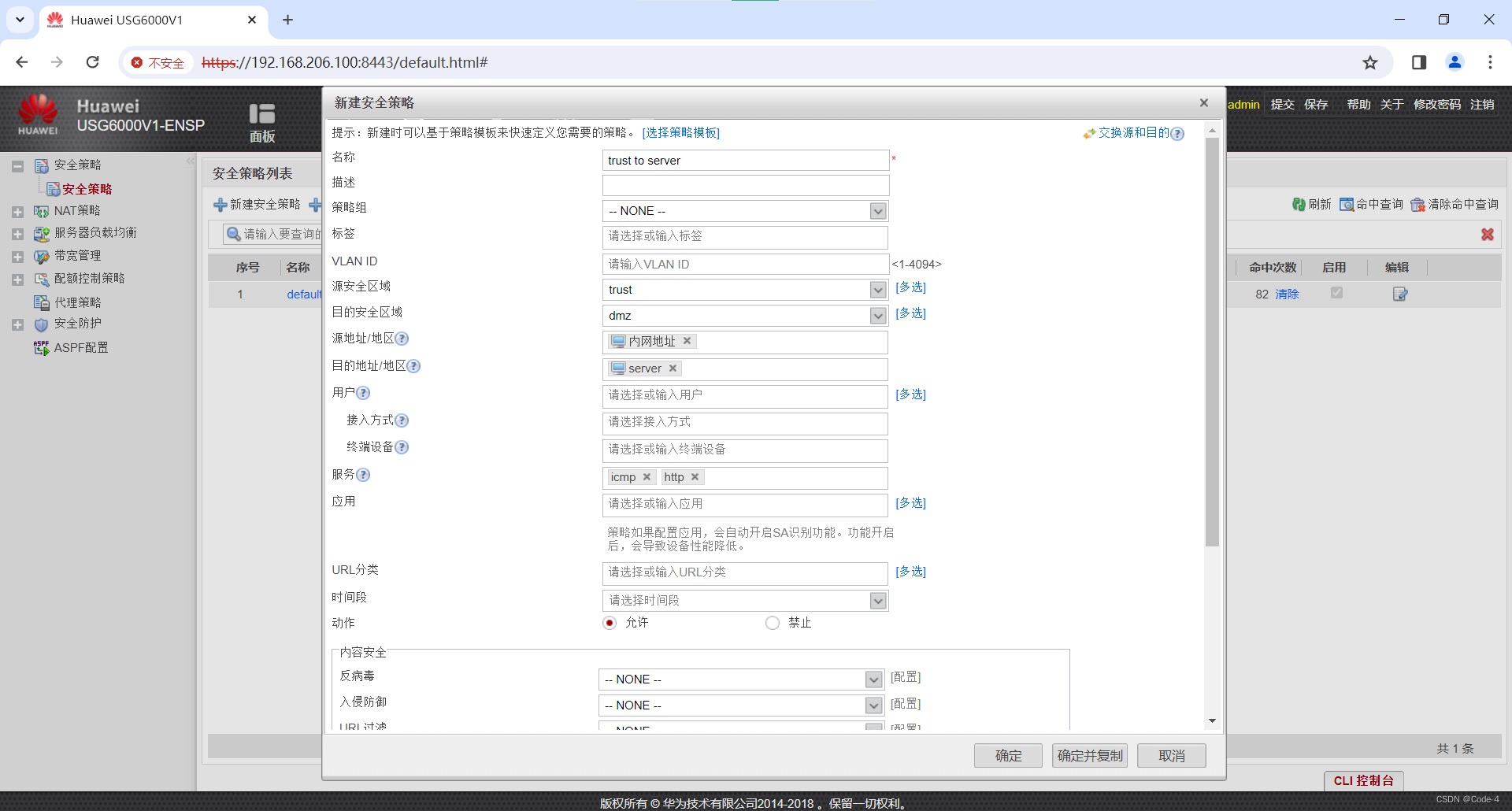

配置内网到服务器的策略,此时体现出对象的便捷操作

-

源安全区域为trust区域,到DMZ区域,访问server服务器。

放通的服务为icmp和http

-

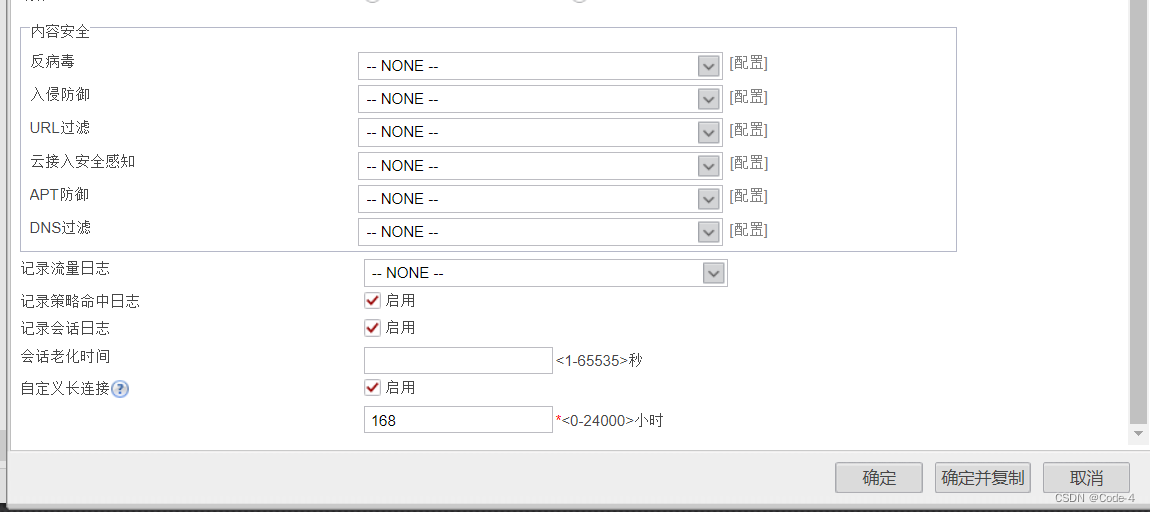

启用 记录策略命中日志、记录会话日志及自定义长连接。点击确定。

-

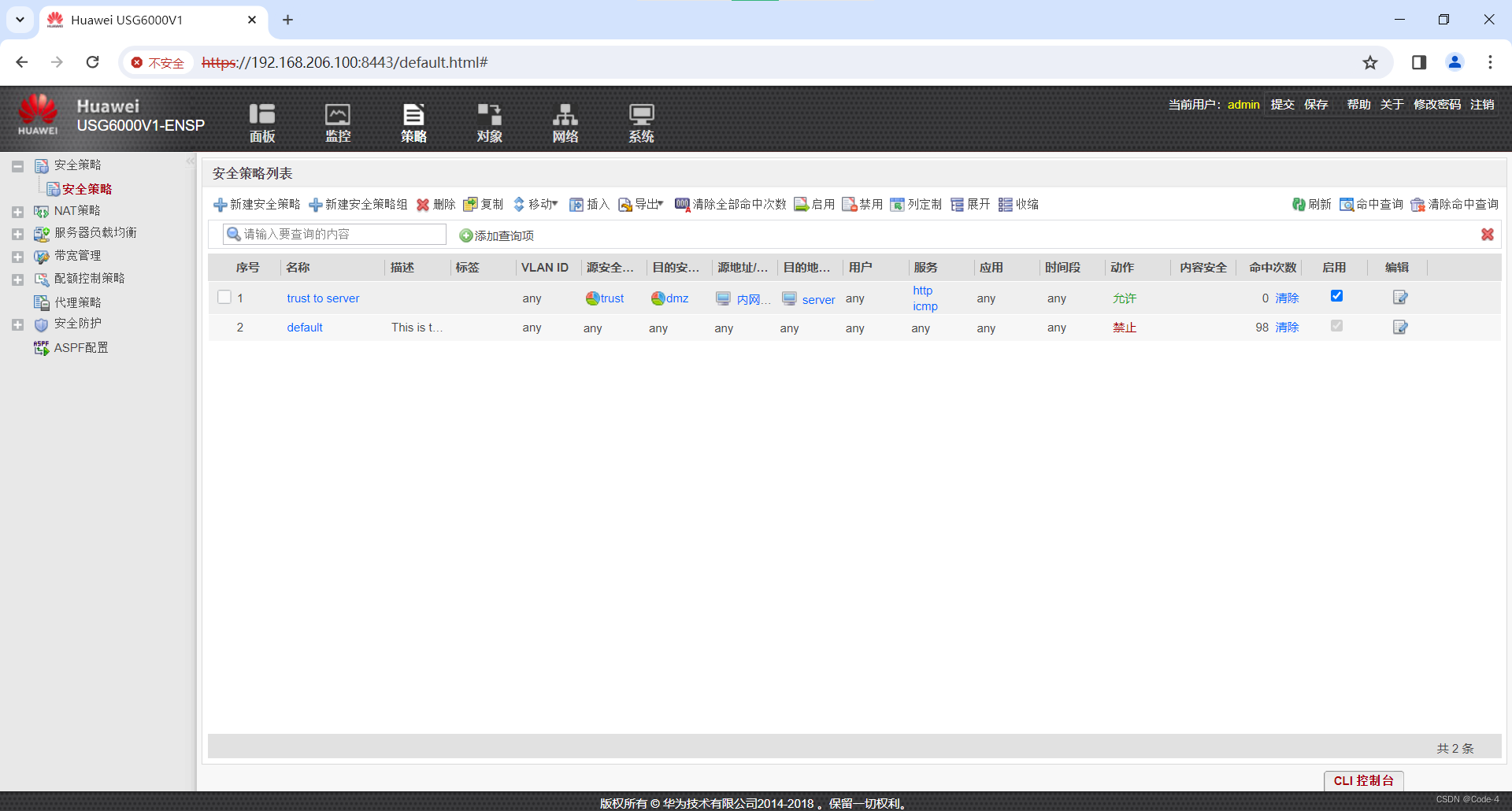

第一条是配置成功的策略

-

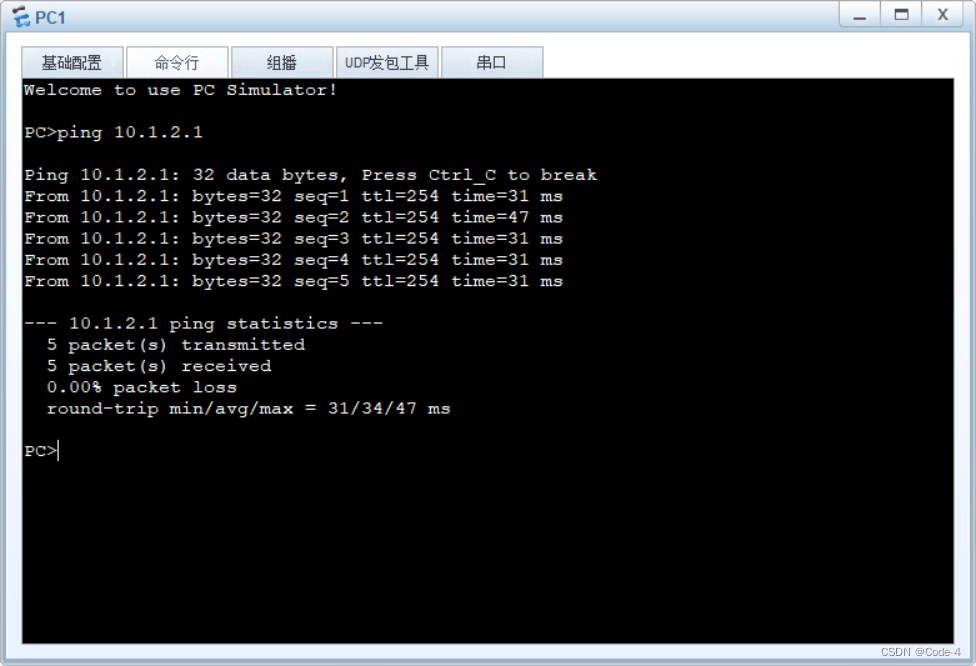

测试 PC1 访问 Server服务器成功。

此时有一个小疑问,只配置PC到Server单方向的安全策略,会什么会互通?

只配置PC到Server单方向的安全策略,可以实现互通的原因如下:

- 在网络环境中,PC和Server分别位于不同的网络,并与防火墙相连。当PC需要访问Server时,防火墙上需要配置一条允许PC访问Server的规则。这条规则允许PC发出的报文通过防火墙,到达Server。

- 配置了这条规则后,PC发出的报文就可以顺利通过防火墙,到达Server。然后Server将会向PC发送回应报文,这个报文也要穿过防火墙才能到达PC。 - 在状态检测防火墙出现之前,包过滤防火墙还需要配置另一条规则,允许反方向的报文通过。这条规则中,目的端口设定为任意端口,因为我们无法确定PC访问Server时使用的源端口。

- 如果PC位于受保护的网络中,只配置PC到Server单方向的安全策略将带来很大的安全问题。因为规则将去往PC的目的端口全部开放,外部的恶意攻击者伪装成Server,就可以畅通无阻地穿过防火墙,PC将会面临严重的安全风险。

因此,只配置PC到Server单方向的安全策略,可以实现互通,但存在安全风险。在实际应用中,应考虑配置双向的安全策略以保障网络安全。

点击刷新,查看第一条策略命中次数为5次

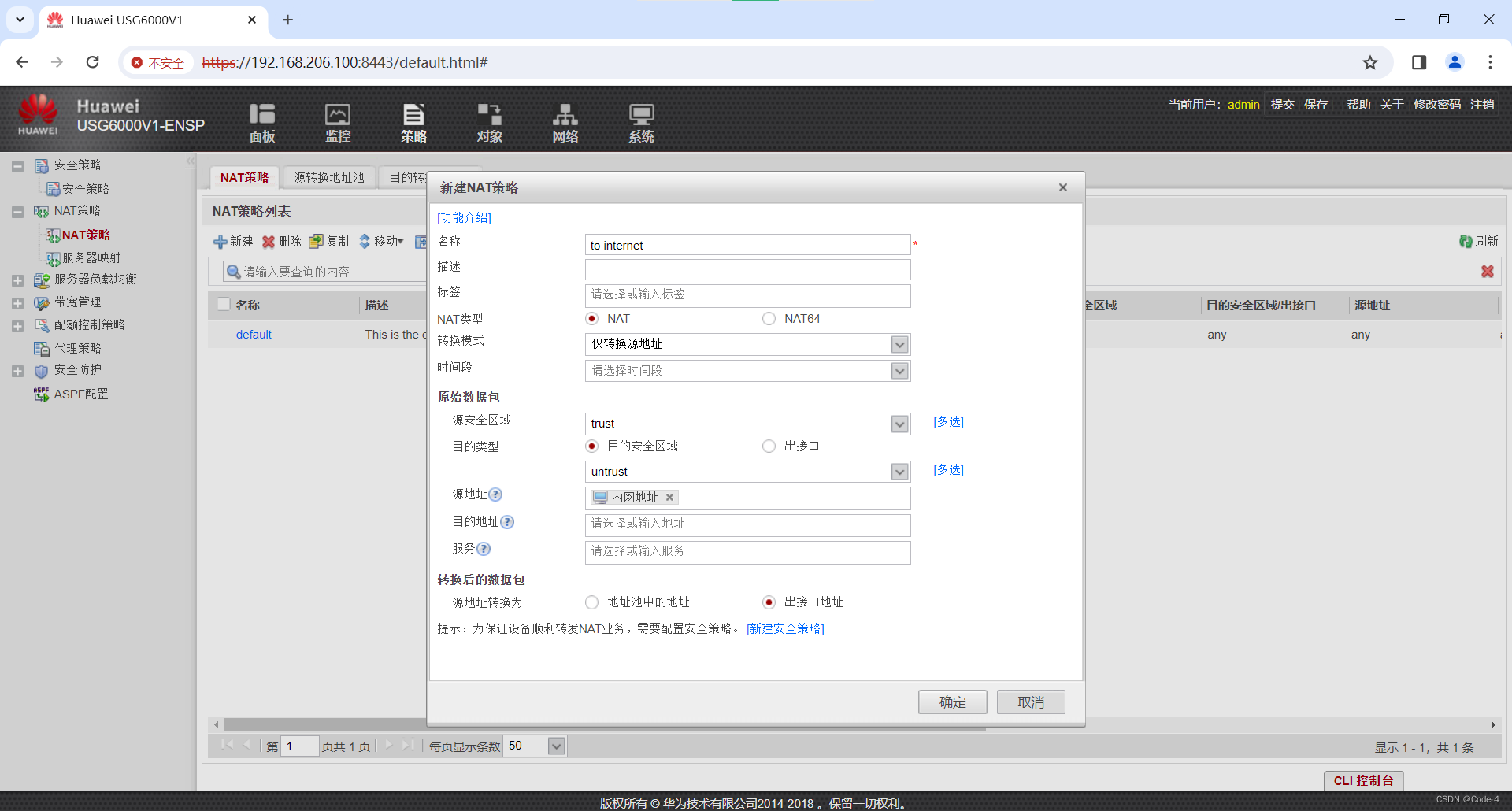

配置NAT

- 进入策略-NAT策略,新建一条策略,用于内网访问外网的NAT策略。

源安全区域为内网trust,源地址选择内网地址

此时做Easy-IP,所以源地址转换为 选择 出接口地址。

配置安全策略

- 配置内网访问外网的策略。

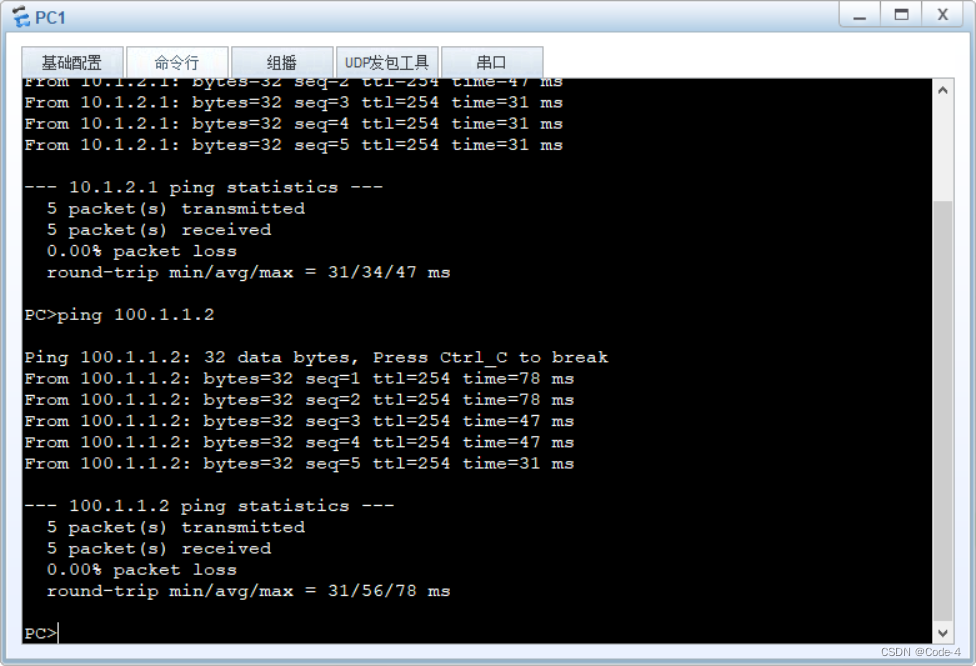

测试

PC1访问外网成功

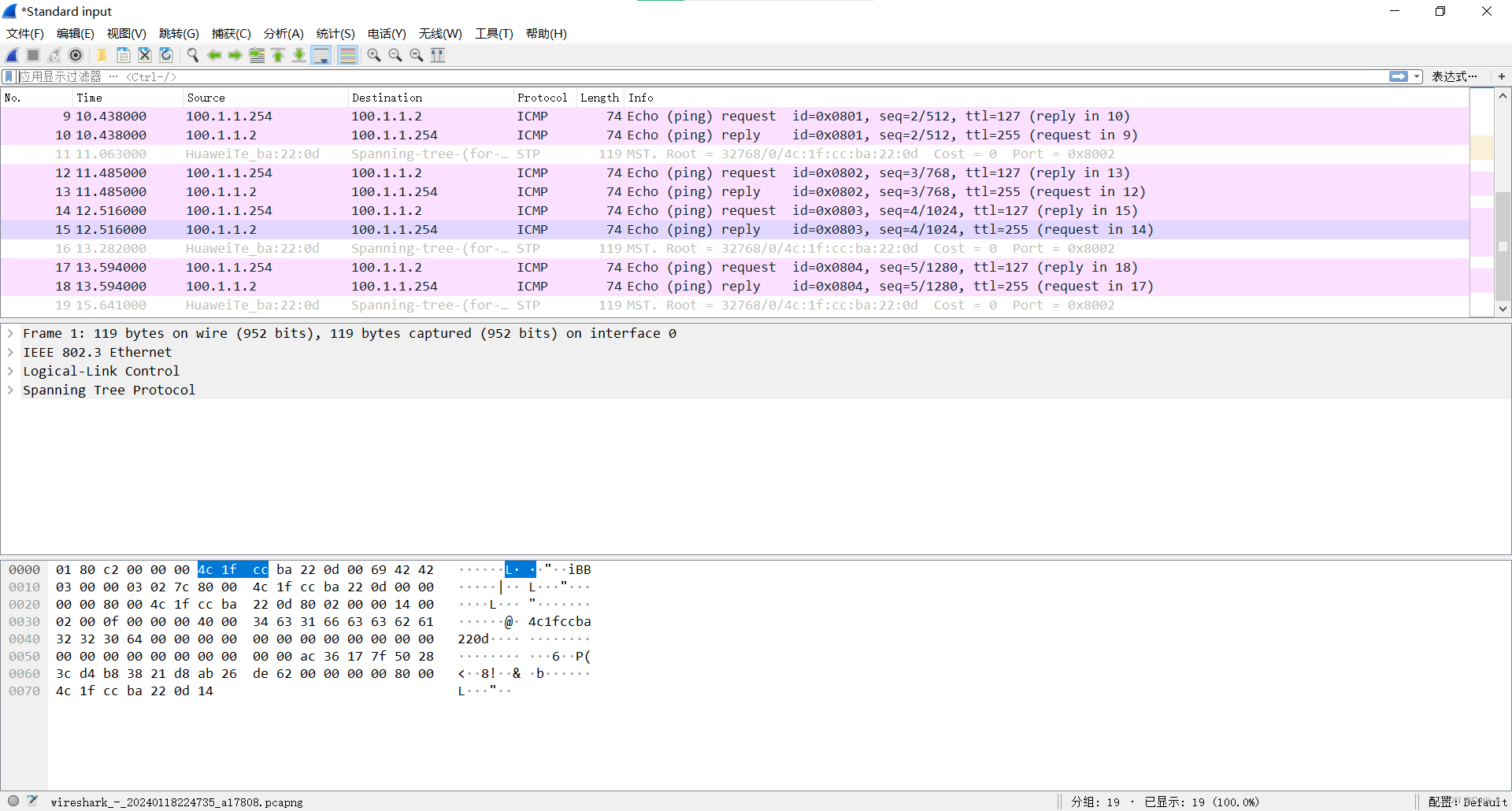

抓包测试

此时抓包LSW2的GE 0/0/2接口发现NAT配置成功。

文章来源:https://blog.csdn.net/m0_61802503/article/details/135677919

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Python使用zdppy_crud框架快速生成基本增删改查接口

- 探寻编程深渊:那些你无法想象的‘最差程序员’

- 修改OCC Draw代码实现启动时自动执行pload ALL

- java基础知识⑤:Spring框架的一些重要模块(单独说明)

- Mysql5.7服务器选项、系统变量和状态变量参考

- [zabbix] zabbix监控

- 数据库SQL ,零基础入门到精通,看完这一篇就够了!

- 开源C语言库Melon:I/O线程模型

- 计算机毕业设计 基于SSM的果蔬作物疾病防治系统的设计与实现 Java实战项目 附源码+文档+视频讲解

- 多模态图像配准中的跨模态注意