Kali Linux的下载安装以及基础配置

前言

渗透测试(Penetration Testing),简称为渗透测试或漏洞评估,是一种安全评估的方法,旨在评估计算机系统、网络或应用程序中存在的安全漏洞和弱点。渗透测试模拟了真实的黑客攻击,以发现系统中的漏洞,并提供修复建议,帮助组织加强其安全性。

渗透测试系统都提供了丰富的渗透测试工具和资源,并且针对不同的用户群体和使用场景,选择合适的渗透测试系统需要考虑自己的技术水平、偏好以及具体的测试需求。

常用的渗透测试系统主要有以下几种:

- Kali Linux:Kali Linux 是最流行的渗透测试操作系统之一,它是基于Debian的Linux发行版,内置了大量渗透测试工具和资源,包括信息收集工具、漏洞扫描工具、密码破解工具等。Kali Linux 也提供了用户友好的界面和广泛的社区支持。

- Parrot Security OS:Parrot Security OS 也是一个基于Debian的渗透测试操作系统,它专注于提供安全、隐私和开发工具,同时也包含了一系列渗透测试工具,适合于渗透测试和数字取证工作。

- BackBox:BackBox 是基于Ubuntu的渗透测试操作系统,它致力于提供简单且易用的渗透测试工具和平台,适合初学者和中级渗透测试人员使用。

- BlackArch:BlackArch 是一个基于Arch Linux 的渗透测试发行版,它提供了大量的渗透测试工具和资源,适合对Arch Linux比较熟悉的用户。

- Pentoo:Pentoo 是一个基于Gentoo Linux的渗透测试操作系统,它专注于提供高级的渗透测试工具和资源,适合有一定Linux经验的用户。

这里介绍的是目前最受欢迎的渗透测试系统Kali Linux。

一、Kali是什么?

Kali Linux 是一款基于Debian的渗透测试和安全审计的Linux发行版,它是专门为渗透测试、数字取证和安全研究而设计。Kali Linux 集成了大量的渗透测试工具,使得安全专业人员能够方便地进行系统和网络安全评估。

以下是 Kali Linux 的一些特点和功能:

-

预装工具:Kali Linux 预装了超过600多种渗透测试工具,包括信息收集工具、漏洞扫描工具、密码破解工具、无线网络工具、逆向工程工具等,满足了各种渗透测试的需求。

-

定制化界面:Kali Linux 使用定制的GNOME桌面环境,提供了直观、易用的用户界面,使得安全专业人员可以方便地访问和使用各种工具。

-

持续更新:Kali Linux 团队会持续更新和维护系统和工具,确保用户能够获得最新的漏洞利用和安全工具。

-

兼容性:Kali Linux 兼容大部分的硬件设备,并且支持Live CD和Live USB模式,用户无需安装即可在不同的计算机上使用。

-

社区支持:Kali Linux 拥有庞大的用户社区和活跃的开发者社区,用户可以在社区中获取到各种技术支持和资源。

总的来说,Kali Linux 是一款功能强大、易用且专注于安全领域的操作系统,适合于安全专业人员进行渗透测试、安全审计和数字取证工作。

二、Kali的安装与下载

Kali的下载

官网下载链接:https://www.kali.org/get-kali/

Kali官网为满足不同用户的需求,为不同用户提供了不同的镜像,大家可根据自身的需求下载对应的版本镜像。

镜像下载过程可能比较慢长,大家也可以使用我下载的这版:Kali镜像

Kali的安装

- 新建虚拟机

选择Debian系统

选择加载我们下载好的Kali镜像

- 打开虚拟机,执行加载程序可见到如下界面,用下载的镜像制作U启盘也是以下安装配置流程

在安装引导界面选择“Graphical install”(图形化界面安装)选项,回车将执行安装程序

- 之后将选择默认语言,在提供的语言列表中找到中文简体,点击“Continue”继续

- 会发现界面有了中文显示,一直默认点击继续

直到出现以下加载安装介质的界面

- 待安装介质加载完成,会要求设置主机名

设置完主机名,紧接着会要求设置域名

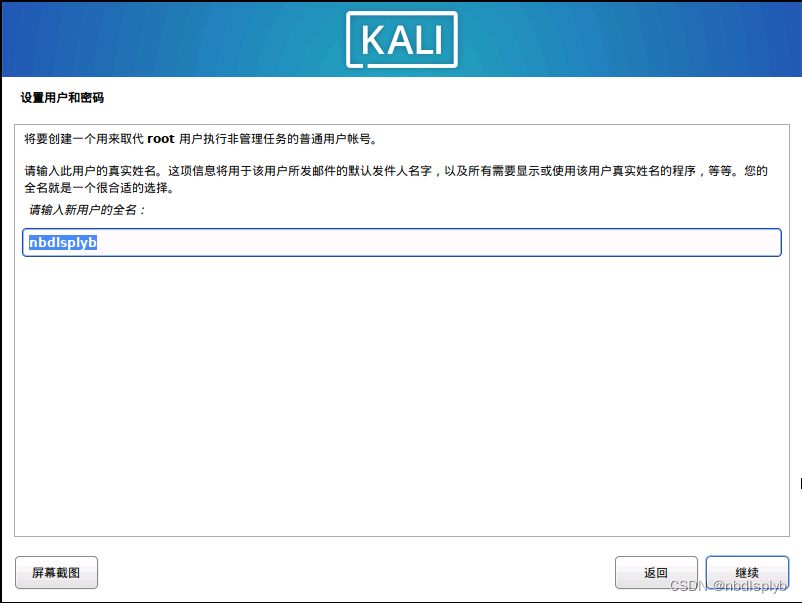

域名设置完成,需要输入使用人姓名

紧接着为设置用户名以及密码

点击继续自动进行时钟配置

6. 等待时钟配置结束后进行分区配置,跟据实际需要使用的磁盘选择,本例就直接默认继续即可

一直选择默认到是否将改动写入磁盘这个界面,在这里选择是,点击继续

到这里会安装一个最基本的系统

7. 这里需要选择需要预安装的一些软件、功能等等,我选择默认,点击继续

将“/dev/sda”选择为启动引导器,如果有其他磁盘,则需要认真辨别你需要安装的启动引导盘

再次确定一下启动引导器

进入最后的安装加载,这也是整个过程耗时最长的加载

8. 加载完成,重启系统即可

输入用户名以及密码登录即可进入Kali Linux系统

到这里,整个安装过程就结束啦!!!

Kali的基本配置

更新Kali源

- 使用vi编辑器或者vim编辑器打开文件

vim /etc/apt/apt/sources.list,可以删除文件中所有内容,也可以直接在文前添加新的APT源。

┌──(root?kali)-[~]

└─# vim /etc/apt/sources.list

以下是一些国内可用的Kali镜像源

阿里云Kali镜像源:

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

网易开源镜像站:

deb http://mirrors.163.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.163.com/kali kali-rolling main non-free contrib

清华大学开源软件镜像站:

deb https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main non-free contrib

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main non-free contrib

中国科学技术大学开源软件镜像站:

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

- 对Kali软件进行一次整体更新

打开终端,一次输入如下命令:

apt-get update && apt-get upgrade

apt-get dist-upgrade

apt-get clean

通过这三条命令 可以保持系统的软件包信息最新、升级已安装的软件包,并清理不必要的软件包缓存文件,确保系统的稳定性和安全性。

自定义Kali

- 安装文泉驿字体

- 打开终端,输入命令:

apt-get -y install fonts-wqy-microhei fonts-wqy-zenhei xfonts-wqy,然后回车即可下载安装字体库

apt-get -y install fonts-wqy-microhei fonts-wqy-zenhei xfonts-wqy

- 修改系统字体配置文件,使用vi编辑器打开

/etc/fonts/conf.d/49-sansserif.conf文件,使用"Shift键+G键"到最后一行,在移动到倒数第四行修改字符串“sans-serif”为“WenQuanYiZen Hei”,保存文件重启系统即可生效。

vi /etc/fonts/conf.d/49-sansserif.conf

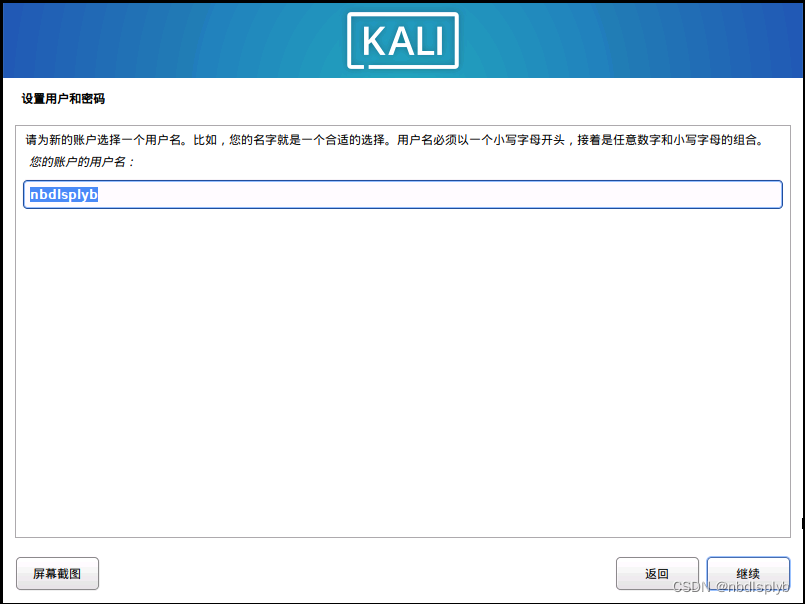

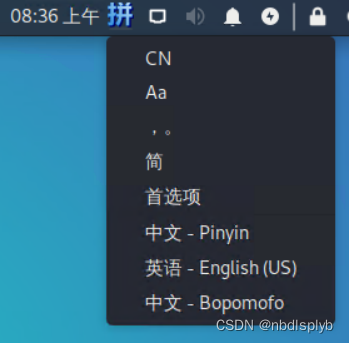

- 配置kali linux的输入法

依次输入如下命令:

apt-get -y install ibus ibus-pinyin

apt-get -y install zenity

im-config

输入im-config 会弹出向导

默认下一步,直到以下界面选择输入法

修改成拼音输入法即可

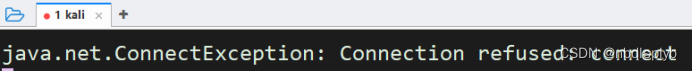

- 开启ssh服务,并使用第三方软件登录

默认情况下,第三方软件是无法登录到,需要修改ssh配置文件,开启ssh服务

以下两种方式都可以开启ssh服务

/etc/init.d/ssh start

systemctl start ssh

使用编辑器进入/etc/ssh/sshd_config文件,再最后一行添加以下两行即可

PermitRootLogin yes

PasswordAuthentication yes

设置为开机启动

update-rc.d ssh enable

systemctl enable ssh

重启服务

/etc/init.d/ssh restart

systemctl restart ssh

登录成功

- 配置静态IP地址

输入命令vim /etc/network/interfaces

在文件末行添加如下内容

auto eth0

iface eth0 inet static

address 192.168.100.100

netmask 255.255.255.0

gateway 192.168.100.2

/etc/init.d/networking restart //重新启动网络服务,静态IP地址生效

update-rc.d networking defaults //设置网络开机启动

也可以打开设置找到网络,按照以下步骤设置

点击应用即可生效

- 获取管理员权限并重置超级用户密码

┌──(user?kali)-[/root]

└─$ sudo -i //切换当前用户到超级用户(root)模式下

[sudo] user 的密码: //输入当前用户的密码

┌──(root?kali)-[~]

└─# passwd root //更改root超级用户密码

新的密码:

重新输入新的密码:

passwd:已成功更新密码

- 创建加密文件

-

使用vim创建一个文件test.txt,命令为

vim test.txt

-

进入编辑模式,输入完内容后进入命令模式,然后在键盘上输入大写的“X”,回车后设置密码

-

设置完密码保存后退出,此时文件已加密,使用cat命令查看,即使是root用户也无法查看明文内容

-

解密此文件,前提是知道加密时的密码,使用vim打开此文件并输入之前的密码

在命令模式中输入“set key =”,回车后保存并退出,再次查看文件即解密为明文。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 基于ssm的游戏销售系统的设计与实现论文

- Log Buffer的功能和工作原理

- MySQL之视图&索引&执行计划

- 牛客周赛 Round 16 解题报告 | 珂学家 | 俄罗斯套娃 + 最小生成树

- 【Web2D/3D】SVG(第二篇)

- 【python】Win11上安装spyder

- 关于NoClassDefFoundError解决心得

- 计网04-网络传输介质

- 边缘计算:挑战与机遇并存

- 【数组】-Lc169-求众数(摩尔投票相抵消法)