一款集合fscan和kscan等优秀工具功能的扫描爆破工具

免责声明

本文章所提供的文字和信息仅供学习和研究使用,请读者自觉遵守法律法规,不得利用本文章所提供的信息从事任何违法活动。本文章不对读者的任何违法行为承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。

工具介绍

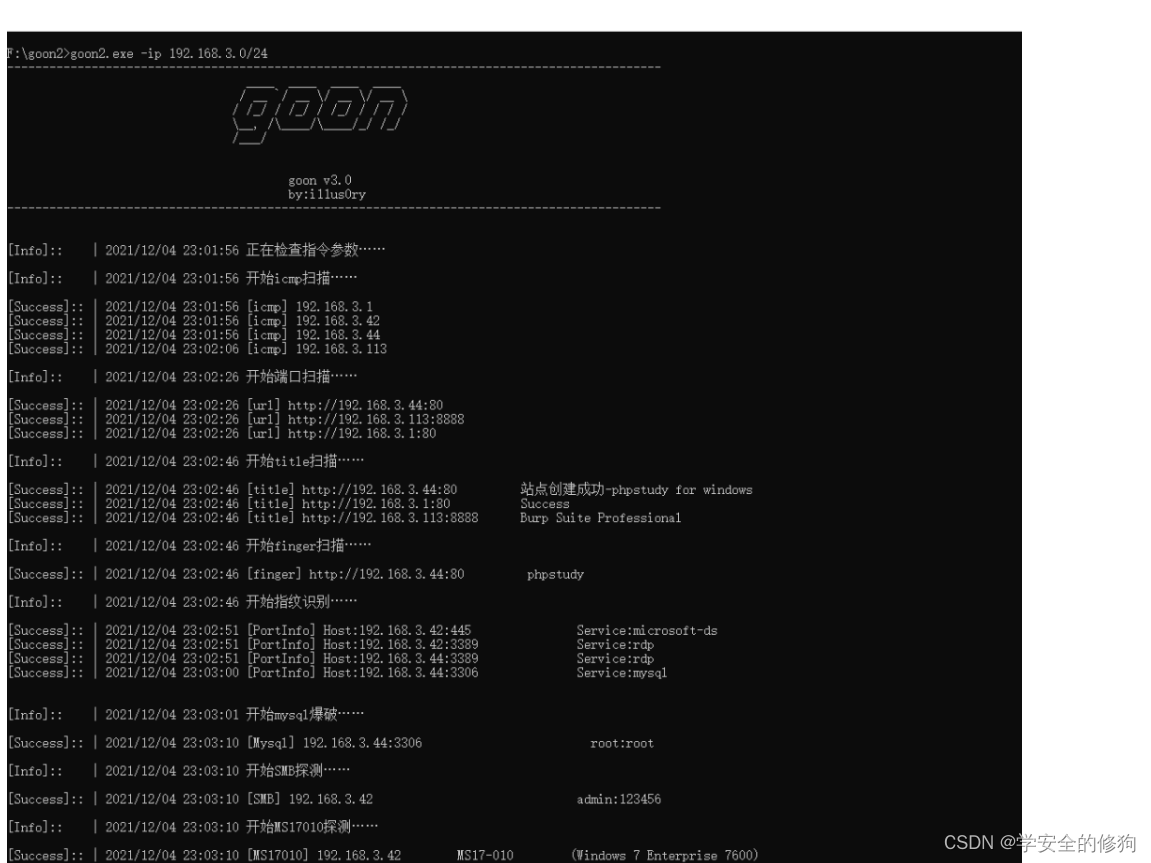

goon,集合了fscan和kscan等优秀工具功能的扫描爆破工具。功能包含:ip探活、port扫描、web指纹扫描、title扫描、压缩文件扫描、fofa获取、ms17010、mssql、mysql、postgres、redis、ssh、smb、rdp、telnet、tomcat等爆破以及如netbios探测等功能。

工具使用

all: 默认选项,包含ip-port(web)-title-finger-ftp-ms17010-mssql-mysql-postgres-redis-ssh-smb-rdp-telnet-netbios

webscan: 包含ip-port(web)-title-finger

brute: 包含ip-ftp-ms17010-mssql-mysql-postgres-redis-ssh-smb-rdp-telnet

ip: ip探活, 默认使用icmp,执行-ping使用ping,支持/8-/31之间任意CIDR,

/8-/15之间自动生成所有c段,先探测每个c段的.1;

/16-/23之间自动生成所有c段,先探测每个c段的.1和.254,

/24先探测.1和.24,/25-/31探测所有ip

port: 端口扫描,执行-web直接探测http/https

fofa: fofa资产获取,执行-web输出host时添加http(fields为多个时host放在最后一位)

title: title扫描

finger: web指纹探测

dfuzz: 路径fuzz,适用于对批量url进行单个dir探测,支持post发包,支持正则匹配,可探测简单poc

tomcat: tomcat爆破,目标为url,如http://127.0.0.1:8080或http://127.0.0.1:8080/manager/html

ftp: ftp爆破,其他ms17010,m

fofa:

goon3.exe -mode fofa -ifile key.txt -fields host -num 1000 -web # 从key.txt文件中获取语法并从fofa爬区结果,每条语法返回1000条url,且自带http和https

goon3.exe -mode fofa -key port=“8081” -fields ip # 从fofa获取语法为 port=“8081” 的ip,数据量为配置文件中配置的数量

dfuzz:

goon3.exe -mode dfuzz -dmode post -dir /Action/login -header “Content-Type: application/json” -body "{“username”:“admin”,“passwd”:“0192023a7bbd73250516f069df18b500”,“pass”:“c2FsdF8xMWFkbWluMT\ “,“remember_paso rd”:null}” -rbody ““Result”:10000” -ifile ikual.txt # 从文件中读取资产并进行爆破,返回结果中存在"Result”:10000表示爆破成功

goon3.exe -mode dfuzz -ifile spring.txt # 从配置文件中读取规则fuzz spring未授权漏洞

brute:

goon3.exe -mode brute -ip 192.168.0.0/16 -thread 100 -time 3 # 对192.168.0.0/16进行爆破,线程100,超时3s

goon3.exe -mode mysql -ip 192.168.0.0/18 -user root -pass root -ofile mysql.txt # 对192.168.0.0/18进行mysql爆破,用户密码root:root,结果输出mysql.txt

goon3.exe -mode mssql -ifile ip.txt -ufile user.txt -pfile pass.txt -np # 从ip.txt读取ip进行mssql爆破且不进行探活,用户密码从文件中获取

scan:

goon3.exe -mode webscan -ifile ip.txt # 从ip.txt读取ip进行ip探活、端口扫描、title扫描和finger扫描

下载链接

https://github.com/i11us0ry/goon

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 使用WAF防御网络上的隐蔽威胁之扫描器

- Go使用记忆化搜索的套路【以20240121力扣每日一题为例】

- P2PNet推理和训练

- mp中的乐观锁

- 使用哈希表(散列表)+顺序二叉树实现电话簿系统(手把手讲解)

- RAID 磁盘阵列

- 基于 Editor.js 开发富文本编辑器库

- APP备案不简单:深入了解备案流程,让你的APP合规又安全

- Open CASCADE学习|创建拓朴

- 基于Lucene查询原理分析Elasticsearch的性能