渗透测试(9)- 目标资产主动信息收集

目录

4、二层(数据链路层)发现arping\netdiscover

1、主动信息收集的特点

- ?直接与目标系统进行交互通信

- 无法避免留下访问痕迹

- 使用受挫的第三方电脑进行探测,使用代理或已经被控制的机器 (肉鸡)

- 扫描发送不同的探测,根据返回结果判断目标状态

2、发现目标主机的过程

- ?识别存活主机,发现潜在的被攻击目标

- ?输出一个 IP 地址列表比如 IP 地址段 IP 地址范围

- ?使用二、三、四层进行深度探测发现

3、0SI 七层 模型和 TCP/IP 五层模型

????????在学习信息收集之前,必须了解0SI七层模型和 TCP/IP 五层模型,只有在理解了模型的基础上,才能真正了解信息收集的原理。

OSI七层:物理层、链路层、网络层、传输层、会话层、表示层、应用层

TCP/IP五层:物理层、链路层、网络层、传输层、应用层

3.3 会话层:会话层的作用也就是一句话,两个应用是否能对接,建立两个节点之间的连接 (的作用就是建立和管理应用程序之间的通信),比如用QQ 是无法分享抖音内容的。从网络角度来看,都在lnternet 上,是可以实现互通的,但是在软件的设计上,禁止了互通。从另个角度,用qq 号可以登录腾讯系的所有游戏,用支付宝账号也可以登录阿里系的所有产品。会话层的作用也就是一句话,两个应用是否能对接,建立两个节点之间的连接。

3.4 传输层:建立了主机端口到端口的连接,传输层作用是为上层协议提供端口到端口的可靠和透明的“数据传输服务”。(给数据打上端口号)传输层建立了主机端口到端口的链接,传输层的作用是为上层协议(上层会会话层)提供端口到端口的可靠和透明的数据传输服务,包括处理差错控制和流量控制等问题。该层向高层屏蔽了下层数据通信的细节,使高层用户看到的只是在两个传输实体间的一条主机到主机的、可由用户控制和设定的、可靠的数据通路。我们通常说的,TCP、UDP 就是在这一层。 上三层的重点在 app 开发,从传输层开始,重点就在网络通信了。

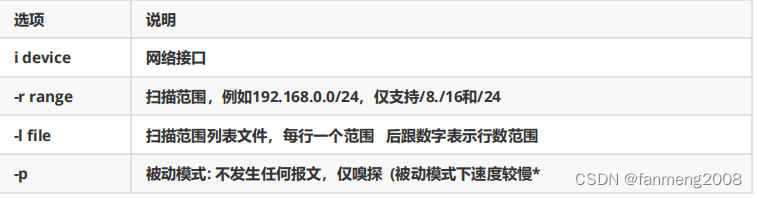

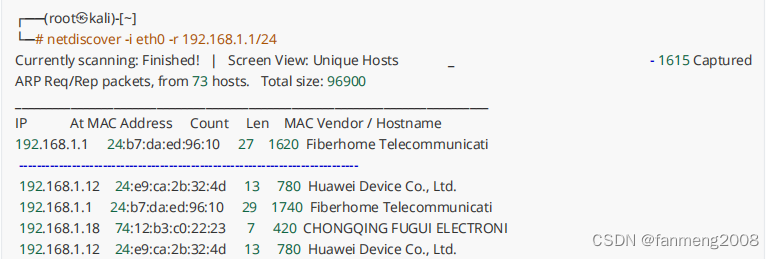

4、二层(数据链路层)发现arping\netdiscover

arping和netdiscover主要的区别:arping只能扫描单个IP地址,netdiscover可以扫描多个IP

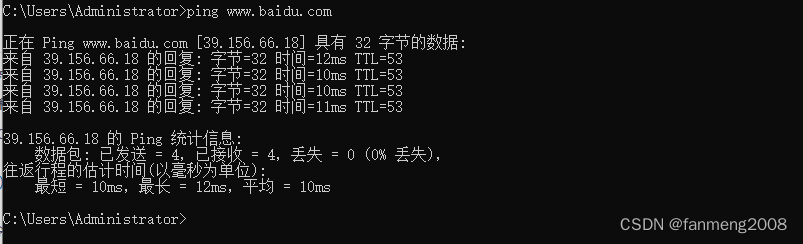

5、三层发现 ping 命令探索

5.3 fping 工具

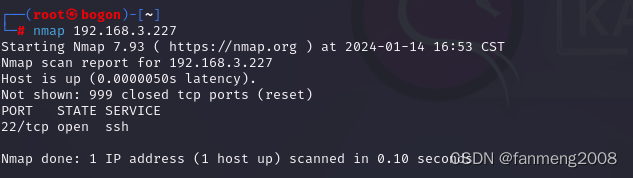

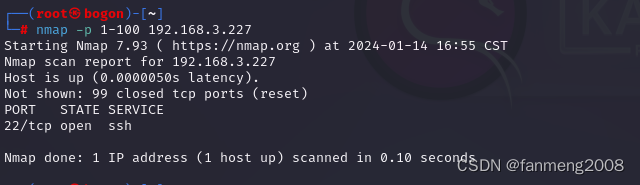

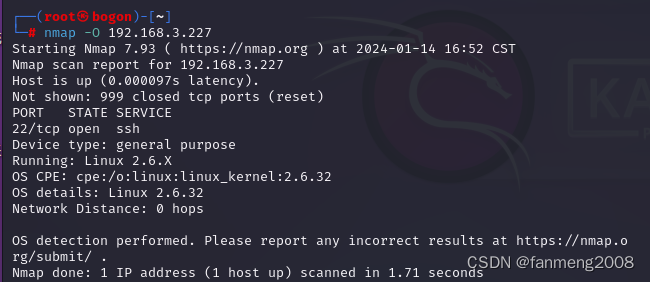

6、 四层发现 nmap 扫描方式

例:报文分段扫描

└─# nmap -f -v 192.168.1.63

使用-f选项可以对nmap发送的探测数据包进行分段。这样将原来的数据包分成几个部分,目标网络的防御机制例如包过滤、防火墙等在对这些数据包进行检测的时候就会变得更加困难。另外必须谨慎使用这个选项,一些老旧的系统在处理分段的包时经常会出现死机的情况。

例:将所有主机视为联机,跳过主机发现,这种方式可以穿透防火墙,避免被防火墙发现

└─# nmap -Pn 101.200.128.35

例:伪造源端口为8888对目标进行扫描

└─# nmap --source-port 8888 101.200.128.35

例:使用诱饵主机隐蔽扫描

通常在对目标进行扫描时,有可能会被发现。一个比较巧妙的方法就是同时伪造大量的主机地址对目标进行扫描。这时目标主机即使发现了有人正在进行扫描,但是由于扫描数据包来自于多个主机,即使是 IDS也只能知道目前正在受到扫描,并不知道到底是哪台主机在进行扫描。这是一种常用的隐藏自身IP的可靠技术。

在初始的ping 扫描(ICMP、SYN、ACK等)阶段或真正的端口扫描,以及远程操作系统检测(-O)阶段都可以使用诱饵主机选项。但是在进行版本检测或TCP连接扫描时,诱饵主机选项是无效的。

例:频繁扫描会被屏蔽或者锁定IP地址,如何更隐藏的去扫描?

--randomize_hosts # 随机扫描,对目标主机的顺序随机划分

--scan-delay #延时扫描,单位秒,调整探针之间的延迟

以下为随机扫描+延时扫描

nmap -v --randomize-hosts --scan-delay 3000ms -p 80 192.168.1.62-69

注:nmap支持多元化的语法格式

nmap 192.168.1.110 单个目标扫描

nmap 192.168.1.110 192.168.1.22 192.168.1. 33 多个目标扫描

nmap 192.168.43.10,20,30 多个目标扫描简写

nmap 192.168.1.1-30 指定范围段扫描

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 向量和向量如何相乘?

- 卷积神经网络的搭建

- VPS网站发布-个人网站搭建与部署-个人简历网站示例-个人简历网站案例-网站推广

- Baumer工业相机堡盟工业相机如何通过BGAPI SDK实现Raw格式的图像保存(C++)

- 【Python】箱型图和热图绘制详解和示例

- 怎样找回电脑回收站已清空的文件?3招轻松恢复!

- 医保DRG/DIP智能分析质控系统

- 【滑动窗口】之 长度最小的子数组

- 12.23用树、DAG表示表达式

- Java数据结构与算法:排序算法之归并排序