SDCMS靶场漏洞挖掘

昨天才打完了khbc靶场,今天就马上投入到sdcms靶场,通过这个靶场,还是有不少的感悟的,下面,我们就以网安小白的身份来审视一下这个靶场!!

?????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????????

1.弱口令(中危)

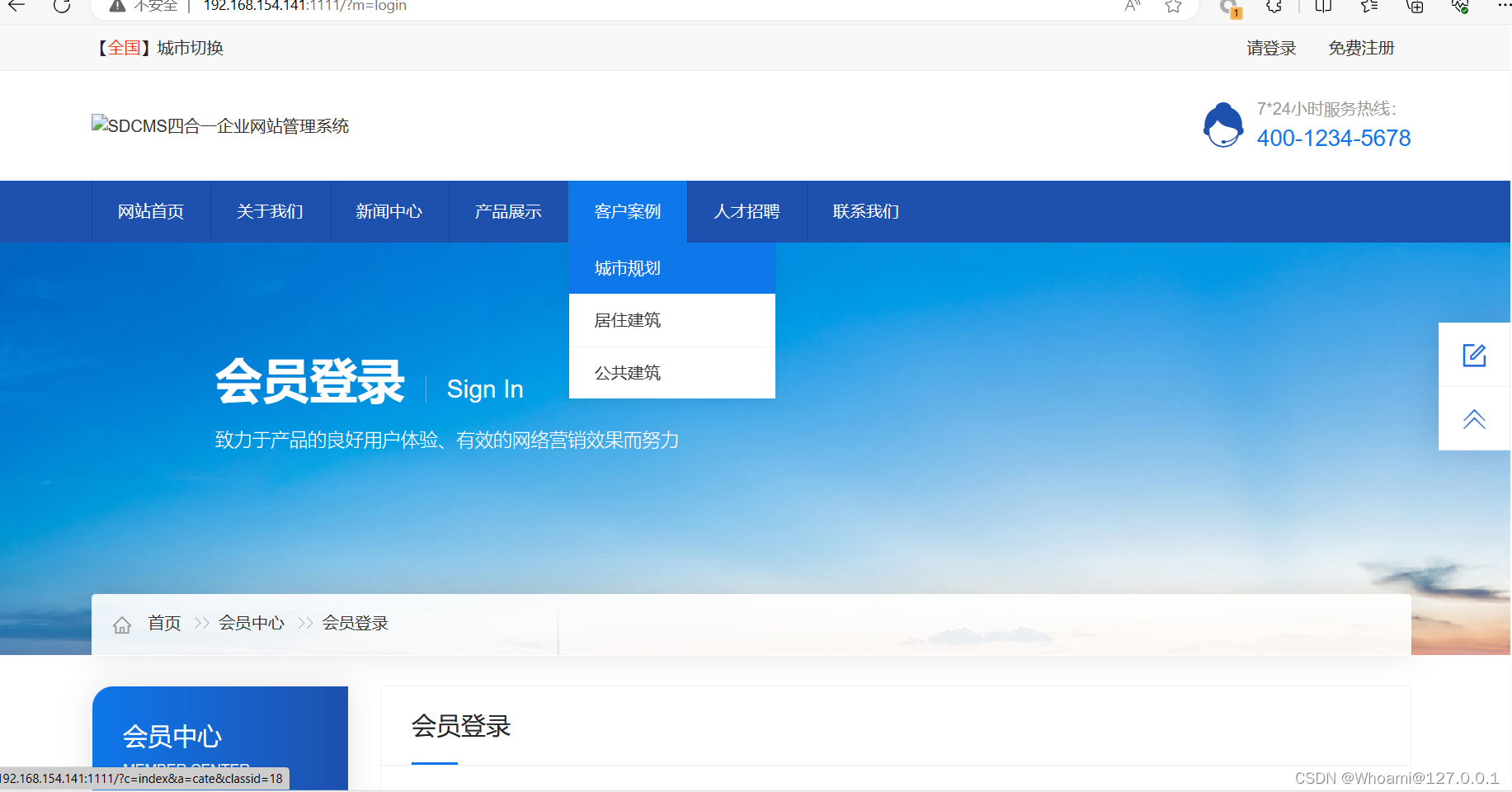

首先进入网站,就能看见请登录,还能看见url中的m=login,于是就可以考虑将login换成admin

直接爆出网站后台登录界面,于是就尝试弱口令登录

果不其然,就是两组admin(直接就root进去啦~~)😂😊😍

可以直接看见,像网页的数据和管理员设置,以及用户的修改等功能~!!!!

? ??

? ??

2.存储型XSS(中危)

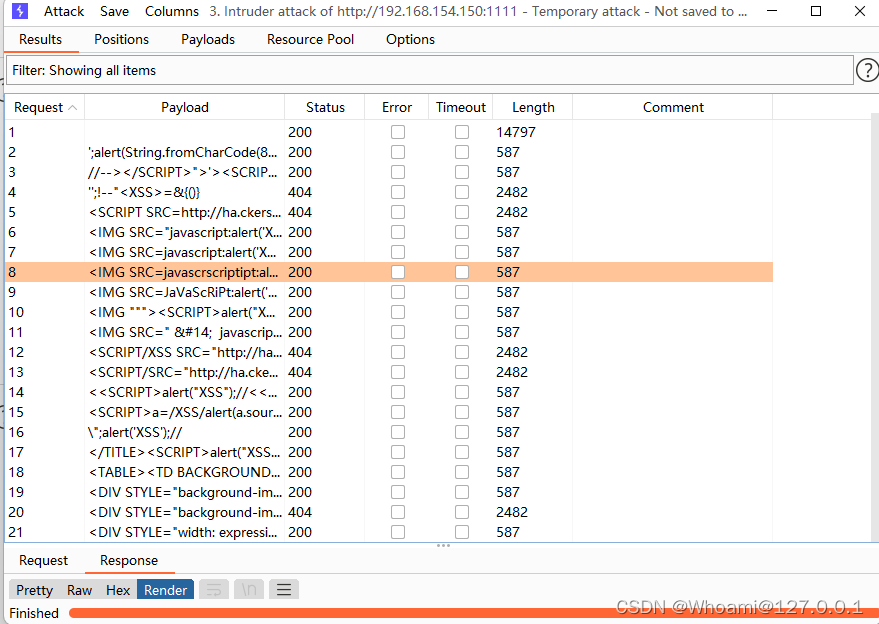

其实呢,这个xss是歪打正着发现的,一开始,我是直接在普通的留言板尝试xss,先是去FUZZ几下,发现提交的验证码都要含token(防护的还挺严)

就可以发现是fuzz不出来的,于是就手工尝试,各种编码,大小写,双写,都试了个遍,当我准备放弃的时候,我在管理员账号下,在能保存的地方填了个遍,哎!!!歪打正着

XSS_BIngo? ? ? ? ? ?还得是真的用户端防的死死的,一到管理员端就漏洞百出!!

?还得是真的用户端防的死死的,一到管理员端就漏洞百出!!

3.CSRF (Failed~~)? (@_@)

在这个靶场中,在能修改用户信息的地方都试了个遍,发现普遍存在csrf的token

可见,无论是在用户号,还是管理员的号,都存在对csrf的防范,而且攻击者也是比较难在存在token的情况下,对用户发起CSRF的攻击的

4.SSRF(404)->Not Found

在普通的账号下,没有发现有存在url的输入,或者是page=, url= ,image= ,这样的敏感字眼

?????????????????????????????????????????????????????

5.文件上传(高高危)

还是在管理员账号下,我们能看见这样一个地方,能上传文件的地方~~!!

先是把最简单的webshell上传,发现上传失败,于是就要伪造一下图片头导入(GIF89A)

再去上传,发现还是失败,于是我们先上传一张正常的照片,发现是可以的,

这时候就要思考,是不是对内容进行了过滤,为了验证,我们可以进行以下尝试

发现正常的php代码是不会报错的,就可以知道他是对我们的内容发生了过滤,那么我们就要尝试免杀bypass了 最简单的就是字符串的替换咯,于是还真的可以!!!!!

终于,能在不是在upload的靶场上面看到这个页面了(巨感动😭😭😭)

这时候有人就会问,你为什么不上传webshell呢,其实不是不行,而是要点到为止

???????????????????? ????????? ??? 懂吧,懂吧,点到为止,其实你要上传muma也不是不可以,不过eval是会被过滤的哦(不要问我,怎么知道的,点到为止,懂???)

懂吧,懂吧,点到为止,其实你要上传muma也不是不可以,不过eval是会被过滤的哦(不要问我,怎么知道的,点到为止,懂???)

6.SQL注入

听我的同学说是有的,而且还不是很难挖到,但是捏,我还没学捏

? 看我学了以后再回头打穿它!!~~

? 看我学了以后再回头打穿它!!~~

Summarization:

- 还是拿到管理员账号能挖到的懂多

- 平台的登录,可以多尝试一下弱口令爆破

- 能有留言,保存的地方可以多试一下xss,多FUZZ几下,手工测试几下,说不定就成功了呢对吧,哈哈

- 能上传文件的点,可以从简单到难去验证,像伪造图片头,免杀绕过这种,多尝试,即使没有成功的话也不要气馁,毕竟漏洞挖掘需要你的经验嘛

- 多运用所学的知识,只有多用,多尝试,才会对·漏洞有更深的理解和看法,才会发现更多的漏洞,就拿这个靶场来举例子(文件上传的靶场也是能存在xss的哦,!!)

- 最后的最后,就是永远保持一颗肯于尝试,肯于试错的心,有可能你挖了一天,到头来一场空,但是这也是一个宝贵的经验积累的过程呢,~!!!

Stay hungry. Stay foolish!!!!!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!